- Istnieją różne rodzaje ataków na przeglądarkę, które możesz napotkać, w zależności od brakujących komponentów przeglądarki.

- Wraz z niepokojącym wzrostem cyberprzestępczości bezpieczeństwo witryn internetowych ma kluczowe znaczenie dla zapobiegania lukom, które mogą zagrozić Twoim danym.

- Aktualizacja aplikacji i oprogramowania pomoże naprawić luki i zapobiec cyberatakom.

- Wsparcie antykradzieżowe

- Ochrona kamery internetowej

- Intuicyjna konfiguracja i interfejs użytkownika

- Obsługa wielu platform

- Szyfrowanie na poziomie bankowym

- Niskie wymagania systemowe

- Zaawansowana ochrona przed złośliwym oprogramowaniem

Program antywirusowy musi być szybki, wydajny i opłacalny, a ten ma je wszystkie.

W dzisiejszych czasach istnieje niezliczona ilość rodzajów ataków na przeglądarki i nie jest niczym niezwykłym, że ktoś się z nimi spotyka. Zrozumienie, na czym polegają te ataki, może być warte rozważenia, biorąc pod uwagę wysokie wskaźniki cyberprzestępczości.

Zazwyczaj większość typów ataków przeglądarek jest nastawiona na wykorzystanie luk w przeglądarce w celu uzyskania informacji. Informacje te mogą następnie zostać przekierowane lub zainfekowane złośliwym oprogramowaniem złośliwym, aby spowodować naruszenie lub utratę danych.

Istnieje jednak kilka sposobów zapobiegania takim atakom przeglądarek. Dzisiaj przejdziemy przez środki zapobiegawcze i środki kontroli. Jednak zanim zagłębimy się w to, przyjrzyjmy się popularnym typom napastników przeglądarek internetowych.

Co to jest atak na przeglądarkę?

Podczas ataku na przeglądarkę osoby atakujące znajdują i wykorzystują luki w zabezpieczeniach przeglądarki lub oprogramowania. Może to prowadzić do utraty cennych informacji, a także pieniędzy.

Ataki te mogą narazić komputer i przechowywane dane na edycję, usuwanie, a nawet kopiowanie przez osoby trzecie. To z kolei może spowodować spustoszenie w Twoim życiu osobistym, ponieważ poufne informacje, takie jak dane karty kredytowej, mogą zostać zapisane w zaatakowanej przeglądarce.

Zapobieganie temu zapewni, że będziesz mógł korzystać z urządzenia w dowolnej przeglądarce, nie martwiąc się o kradzież lub skopiowanie danych.

Szybka wskazówka:

ESET Internet Security to świeże podejście do prawdziwie zintegrowanego bezpieczeństwa komputerowego. Aby zapewnić bezpieczeństwo komputera, najnowsza wersja silnika skanowania ESET LiveGrid jest połączona z niestandardowymi modułami zapory i ochrony przed spamem.

W rezultacie Twoja obecność w Internecie jest chroniona przez inteligentny system, który nieustannie wyszukuje ataki i złośliwe oprogramowanie.

⇒Pobierz ESET Internet Security

Zanim dotrzemy do tego etapu naszej podróży, przyjrzyjmy się najpierw, jaki kształt przybierają ataki przeglądarkowe w codziennym życiu.

Jakie są rodzaje ataków internetowych?

1. Czym jest atak brute force?

Jest to bardzo prosta metoda hakowania i jedna z najprostszych. Cała koncepcja ataku brute force jest oparta na próbach i błędach.

Napastnik zgaduje hasła i dane logowania. Jednak łamanie haseł i kodów szyfrowania metodą brute force może zająć dużo czasu.

Dzieje się tak, ponieważ napastnik musi wypróbować niezliczone możliwości, zanim uzyska dostęp. Czasami użycie ataku brute force może być daremnym wysiłkiem, w zależności od tego, jak logiczne jest hasło.

2. Czym są aktywne ataki?

Aktywny atak ma miejsce, gdy infiltrator zmienia dane wysyłane do celu. Ten atak wykorzystuje kompromis, aby oszukać cel, aby uwierzył, że ma informacje.

Jednak napastnik ingeruje w system lub sieć, przesyłając nowe dane lub edytując dane celu.

Aktywny atak może czasami wykorzystywać atak znany jako atak pasywny. Ten atak ma pierwszeństwo przed aktywnym atakiem. Polega na zbieraniu informacji o włamaniu, znanym jako szpiegostwo.

Ponadto hakerzy edytują adresy nagłówków pakietów, aby przekierowywać wiadomości do żądanego łącza. Daje im dostęp do informacji przekazywanych komuś innemu, takich jak dane konta i dane uwierzytelniające.

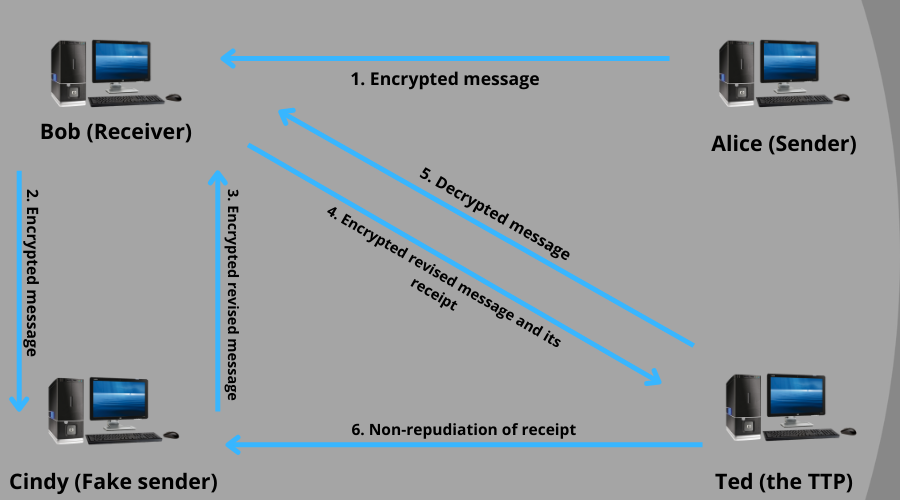

3. Co to jest atak fałszowania?

Atak polegający na fałszowaniu ma miejsce, gdy infiltrator udaje inną osobę, aby uzyskać dostęp do cudzych danych. Atak ten kradnie tajne informacje, dane, pliki, pieniądze itp.

Jednak ofiary muszą dać się nabrać na fałszywe informacje w przypadku ataku polegającego na fałszowaniu. Krótko mówiąc, podszywanie się ma miejsce, gdy cyberatakujący podszywa się pod inną osobę, wysyłając symulowane dane w celu nielegalnego dostępu.

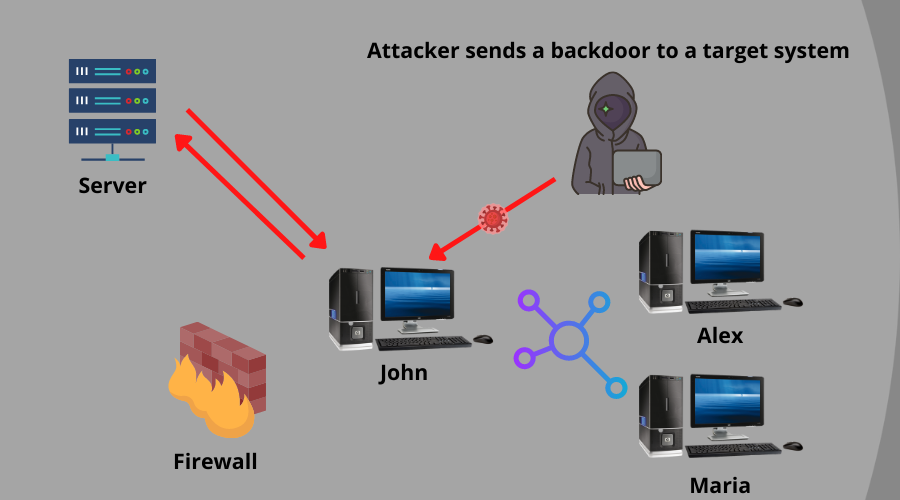

4. Co to jest atak backdoorem?

Atak backdoorem ma miejsce, gdy osoba atakująca używa agentów zewnętrznych, takich jak wirusy lub złośliwe oprogramowanie, do penetracji katalogu głównego systemu. Następnie atakuje podstawowe części systemu lub aplikacji, takie jak serwery. Robią to, aby móc ominąć każdy środek bezpieczeństwa.

Jednak koncepcja polega na atakowaniu backdoora lub backendu, który zapewni dostęp do wszystkich innych drzwi przed nim. Po udanym ataku backdoorem infiltratorzy mogą kontrolować cały system.

Złośliwe oprogramowanie, takie jak spyware, ransomware i crypto-jacking, to narzędzia do tego rodzaju ataków. Gdy w systemie lub aplikacji znajdzie się złośliwe oprogramowanie, atakujący będzie mógł złamać protokoły bezpieczeństwa.

5. Co to jest atak odmowy?

Ten rodzaj ataku występuje, gdy użytkownik zaprzecza wykonaniu transakcji. Użytkownik może zaprzeczyć, że nie jest świadomy jakiejkolwiek akcji lub transakcji. Dlatego konieczne jest posiadanie systemu obronnego, który śledzi i rejestruje wszystkie działania użytkownika.

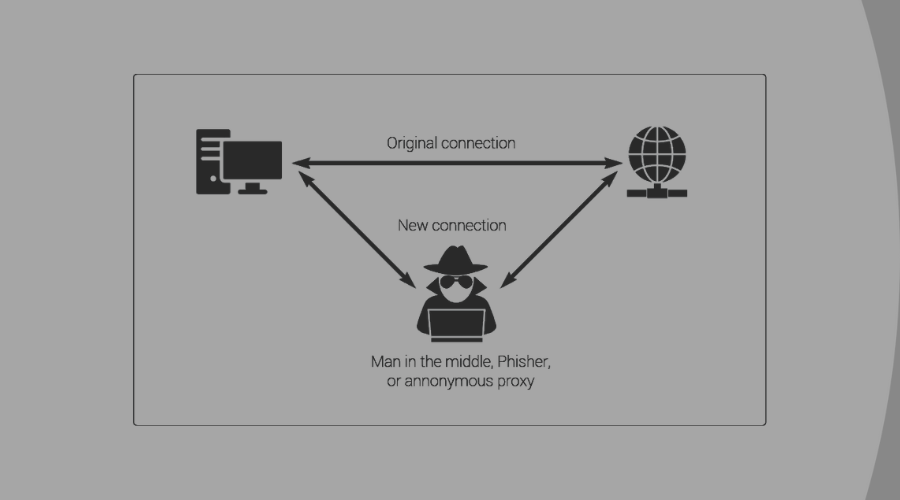

6. Czym jest atak typu Man-in-the-middle?

Przykładem ataku typu Man-In-The-Middle jest użycie publicznego Wi-Fi. Zakładając, że łączysz się z Wi-Fi i haker włamuje się do Wi-Fi, może wysłać złośliwe oprogramowanie do połączonych celów.

Jak sama nazwa wskazuje, ten rodzaj ataku nie jest bezpośredni. Zamiast tego wchodzi między klientem a serwerem jak pośrednik. Często zdarza się, że strony, które nie mają szyfrowania swoich danych, przemieszczają się od klienta do serwera.

Ponadto umożliwia atakującemu odczytanie danych logowania, dokumentów i danych bankowych. Certyfikat Secure Sockets Layer (SSL) blokuje ten rodzaj ataku.

7. Co to są skrypty między witrynami (XSS)?

Atak ten jest wymierzony w użytkowników, którzy odwiedzają dowolną stronę internetową już zainfekowaną złośliwym oprogramowaniem. Atakujący infekuje witrynę złośliwym kodem, a następnie wkrada się do systemu odwiedzających witrynę. Ten kod umożliwia atakującemu dostęp do witryny i zmianę zawartości witryny w celach przestępczych.

8. Co to jest atak złośliwych wtyczek przeglądarki?

Wtyczki to małe aplikacje, które pobierasz w przeglądarce, aby dodać więcej funkcji. Jeśli złośliwa wtyczka dostanie się do przeglądarki, może przejść przez historię i łańcuch haseł.

9. Co to jest atak złamanego uwierzytelnienia?

Ten typ ataku przechwytuje sesje logowania użytkowników po przerwanej sesji uwierzytelniania.

10. Co to jest atak typu SQL injection?

Haker wstrzykuje na serwer złośliwe kody i czeka, aż ofiara wykona kod w przeglądarce. Jest to prosty sposób, w jaki hakerzy mogą wykraść cenne dane z Twojego systemu.

11. Co to jest atak zatrucia DNS?

Kiedy atak DNS Poisoning zostanie wstrzyknięty do Twojej przeglądarki, zostanie przekierowany do zhakowanej witryny.

12. Czym są ataki socjotechniczne?

Ten rodzaj ataku wykorzystuje zwodnicze środki, aby nakłonić użytkownika do wykonania działań, które będą dla niego niebezpieczne. Przykładem jest spamowanie i phishing. Ta metoda często koncentruje się na prezentowaniu zbyt wielu rzeczy, aby były prawdziwymi możliwościami jako przynęta.

13. Co to jest atak botnetowy?

Ten rodzaj ataku wykorzystuje urządzenia, które sparujesz z komputerem, aby dostać się do przeglądarki. Ponadto daje im dostęp do całego systemu.

14. Co to jest atak z przechodzeniem ścieżki?

Hakerzy wstrzykują niepokojące wzorce do serwera internetowego, dając im dostęp do danych uwierzytelniających użytkownika i baz danych. Ma na celu dostęp do plików i katalogów przechowywanych poza folderem głównym sieci.

15. Co to jest atak polegający na dołączaniu plików lokalnych?

Porada eksperta: Niektóre problemy z komputerem są trudne do rozwiązania, zwłaszcza jeśli chodzi o uszkodzone repozytoria lub brakujące pliki systemu Windows. Jeśli masz problemy z naprawieniem błędu, twój system może być częściowo uszkodzony. Zalecamy zainstalowanie Restoro, narzędzia, które przeskanuje twoją maszynę i zidentyfikuje przyczynę usterki.

Kliknij tutaj aby pobrać i rozpocząć naprawę.

Ten typ ataku zmusza przeglądarkę do uruchomienia określonego wstrzykniętego pliku, który został umieszczony w pliku lokalnym.

W przypadku, gdy napaść jest skuteczna, ujawni drażliwe dane, aw ciężkich przypadkach może skłonić XSS i zdalne wykonanie kodu.

16. Co to jest atak wstrzykiwania poleceń systemu operacyjnego?

Ten typ ataku na przeglądarkę polega na wstrzykiwaniu na serwer polecenia systemu operacyjnego systemu operacyjnego. Serwer uruchamia przeglądarkę użytkownika, więc jest podatny na ataki, a atakujący może przejąć kontrolę nad systemem.

17. Co to jest lekki atak na protokół dostępu do katalogu (LDAP)?

Ten rodzaj oprogramowania upoważnia każdego do dostępu do danych w systemie. Jeśli jednak haker wstrzyknie takie oprogramowanie, będzie mógł dotrzeć do danych.

18. Co to jest atak typu Insecure Direct Object References (IDOR)?

Jest to luka w zabezpieczeniach typu atak przeglądarki, która pojawia się, gdy aplikacja korzysta z danych dostarczonych przez użytkownika, aby uzyskać dostęp do obiektów bezpośrednio za pośrednictwem przeglądarki. Wiąże się to z manipulacją przez atakującego adresem URL w celu uzyskania dostępu do danych na serwerze.

19. Co to jest błędna konfiguracja zabezpieczeń?

Pojawią się luki, gdy programiści popełnią błędy lub pominą pewne niezbędne zmiany. Ta błędna konfiguracja zabezpieczeń sprawia, że przeglądarka jest podatna na ataki. W związku z tym może pozostawić przeglądarkę otwartą na różne typy ataków.

20. Co to jest atak z wykorzystaniem kontroli dostępu na poziomie brakującej funkcji?

Atakujący wykorzystują słabość, którą jest brakująca funkcja. Ten rodzaj kontroli dostępu na poziomie brakującej funkcji zapewnia atakującemu dostęp do tajnych danych. Pozwala im również na wykorzystywanie zadań niedostępnych dla zwykłego użytkownika.

Jakie środki możesz podjąć, aby zapobiec atakom internetowym?

➡ Zawsze używaj silnych haseł

Trudno będzie przeniknąć do twoich danych, jeśli zabezpieczysz je silnym hasłem, którego intruzi nie będą w stanie odszyfrować. Należy stosować wiele znaków, duże i małe litery oraz cyfry.

Innym skutecznym rozwiązaniem jest zastosowanie uwierzytelniania wieloskładnikowego. MFA umożliwia ochronę konta za pomocą większej liczby metod uwierzytelniania. Tak więc, jeśli haker złamie Twoje hasło, Twoje konto będzie wymagało dodatkowego dowodu.

➡ Skorzystaj z losowego klucza sesji.

Ten rodzaj zabezpieczenia pozwala na generowanie nowych haseł i identyfikatorów przy każdej próbie sesji. Losowy klucz sesji działa jak oprogramowanie tokena, które generuje nowe hasło dla każdej transakcji lub logowania.

Uniemożliwi to intruzom dostęp do poprzedniej sesji przy użyciu ostatnich danych logowania. Dodatkowo środek ten zawiera aktywny atak polegający na odtwarzaniu sesji.

➡ Użyj programu anty-exploit

Programy anty-exploit chronią Twoje przeglądarki internetowe i oprogramowanie przed niewłaściwym zachowaniem lub stwarzaniem miejsca na zagrożenia. Ponadto wzmacniają system bezpieczeństwa przeglądarki, aby zwalczać ataki przeglądarki próbujące się dostać.

Jednak programy anty-exploit zapobiegają zewnętrznym ingerencjom w twoją przeglądarkę. Programy te można uruchamiać razem z programem antywirusowym, aby zapewnić większe bezpieczeństwo.

➡ Uważaj na rozszerzenia przeglądarki

Istnieją narzędzia, które można pobrać w przeglądarce, aby uzyskać bardziej wydajne funkcje. Jednakże, niektóre rozszerzenia przeglądarki może być złośliwy i niebezpieczny dla Twoich przeglądarek.

Dokładnie sprawdź rozszerzenia, które chcesz zainstalować w przeglądarce, aby uniknąć szkodliwych skutków.

➡ Użyj 64-bitowej przeglądarki internetowej

Przeglądarki lubią Google Chrome oraz Microsoft Edge działają na 64-bitowej wersji. Mają silną ochronę i odporność na ataki przeglądarek. Przeglądarka internetowa w wersji 64-bitowej posiada zaawansowany system zabezpieczeń zapobiegający atakom.

➡ Zainstaluj program antywirusowy

Program antywirusowy może pomóc w wykrywaniu złośliwej aktywności, a także zapobiegać przedostawaniu się intruzów do systemu. W zależności od tego, jak głębokie jest bezpieczeństwo oprogramowania antywirusowego, zawiera ono oprogramowanie przed przeniknięciem do Twojego urządzenia.

Oprogramowanie antywirusowe przeskanuje Twoje urządzenie w celu wykrycia złośliwego oprogramowania i je wybierze. Istnieje wiele programów antywirusowych. Przejdź do naszej strony dla najlepszy antywirus dla Ciebie.

➡ Aktualizuj swój system

Przeglądarki i oprogramowanie są zawsze podatne na ataki w taki czy inny sposób. Dlatego programiści wprowadzają aktualizacje, aby naprawić luki w poprzedniej wersji.

Jednak gdy oprogramowanie nie jest aktualne, pozostawia miejsce na przeniknięcie do systemu przez ataki. Hakerzy przekradają się przez te luki, aby wykorzystać Twoje dane i uzyskać dostęp do Twojego konta. Zatrudniać Zarządzanie poprawkami oprogramowanie do aktualizowania aplikacji.

Prawie wszyscy w tym wieku codziennie łączą się z Wi-Fi. Niestety jest to niebezpieczne, ponieważ hakerzy mogą włamać się do sieci. Jednak kod zabezpieczający w Twojej sieci Wi-Fi uniemożliwi dołączenie do niej nieupoważnionych osób.

Jakie są rodzaje ataków na aplikacje internetowe?

1. Ataki iniekcyjne

Ten rodzaj ataku aplikacji webowych wpływa na bazę danych serwera. Haker umieści na serwerze złośliwy kod, uzyska dostęp do danych wejściowych i poświadczeń użytkownika oraz umożliwi modyfikacje.

2. Fuzzing

Fuzzing to rodzaj ataku, który wykorzystuje testy fuzz w celu znalezienia luki w oprogramowaniu. Aby znaleźć te luki, hakerzy wprowadzają do oprogramowania kilka uszkodzonych danych, które powodują jego awarię. Następnie używają fuzzera, aby wykryć, gdzie znajdują się luki. Te luki są punktami wejścia dla hakerów do wykorzystania oprogramowania.

3. Rozproszona odmowa usługi (DDoS)

Ten rodzaj ataku na aplikacje internetowe tymczasowo powoduje, że witryna jest niedostępna lub niedostępna. Gdy wprowadzisz do serwera niezliczoną liczbę żądań na raz, ulegnie on awarii lub stanie się niedostępny.

Jednakże Atak DDoS nie wprowadza złośliwego oprogramowania do systemu. Zamiast tego dezorientuje system bezpieczeństwa, dając hakerowi czas na wykorzystanie oprogramowania.

4. Korzystanie z niezweryfikowanego kodu

Prawie każdy fragment kodu ma tylne drzwi, które sprawiają, że jest podatny na ataki. Jeśli nie jest to dobrze zabezpieczone, haker może wstrzyknąć do niego złośliwy kod. Przygoda, takie zainfekowany kod jest włączony do Twojej witryny, będzie służył jako wejście do ataku.

5. Wyłudzanie informacji

Phishing to atak na aplikacje internetowe gdzie haker udaje kogoś innego. Ma na celu skłonienie ofiary do dzielenia się ważnymi informacjami i danymi. Napastnicy wykorzystują sfałszowane wiadomości e-mail, aby zwabić ofiary w pułapkę dzielenia się cennymi informacjami.

Środki zapobiegawcze atakom na aplikacje internetowe

- Zawsze poświęć trochę czasu na zbadanie wiadomości e-mail i wiadomości, zanim odpowiesz lub nawet je otworzysz.

- Przed zaimplementowaniem kodu do swojej aplikacji upewnij się, że programiści to sprawdzili. Jeśli w fragmencie kodu znajduje się kod innej firmy, usuń go.

- Zainstaluj certyfikat Secure Sockets Layer (SSL) w swojej witrynie. SSL zaszyfruje transfer danych od klienta do serwera i odwrotnie.

- Użyj sieci dostarczania treści (CDN). Monitoruje i równoważy ruch i obciążenie przechodzące przez witryny.

- Zainstaluj program antywirusowy w swoim systemie, aby skanować, wykrywać i usuwać złośliwe dane.

Hakerzy codziennie wymyślają nowe pomysły na infiltrację aplikacji i oprogramowania. Musisz więc aktualizować swój system bezpieczeństwa.

Wszystkie ataki przeglądarkowe mają jedną wspólną cechę i jest to fakt, że znajdują słabości w oprogramowaniu. Te słabości dają im dostęp do wykorzystywania Twojego systemu i kradzieży cennych danych. Postępowanie zgodnie z powyższymi środkami może pomóc w zapobieganiu atakom internetowym.

Jeśli chcesz wiedzieć o najlepsze oprogramowanie antywirusowe dla Twoich urządzeń, mamy o tym artykuł. Możesz również sprawdzić naszą stronę, aby uzyskać szczegółowe informacje na temat najlepsze narzędzia anty-exploit do ochrony przeglądarki przed atakami.

Podobnie możesz sprawdzić naszą stronę internetową pod kątem więcej problemów związanych z atakami na przeglądarkę i łatwe dla nich poprawki.

Nadal masz problemy?Napraw je za pomocą tego narzędzia:

Nadal masz problemy?Napraw je za pomocą tego narzędzia:

- Pobierz to narzędzie do naprawy komputera ocenione jako świetne na TrustPilot.com (pobieranie rozpoczyna się na tej stronie).

- Kliknij Rozpocznij skanowanie aby znaleźć problemy z systemem Windows, które mogą powodować problemy z komputerem.

- Kliknij Naprawić wszystko rozwiązać problemy z opatentowanymi technologiami (Ekskluzywny rabat dla naszych czytelników).

Restoro zostało pobrane przez 0 czytelników w tym miesiącu.