Czy wiesz, że SentinelLabs miał? odkryty sporo luk bezpieczeństwa w Defenderze Microsoft Azure dla IoT w zeszłym roku?

Rzeczywiście, a ponadto kilka z tych luk zostało ocenionych jako krytyczne, jeśli chodzi o wagę i wpływ na bezpieczeństwo.

Gigant technologiczny z Redmond wydał poprawki dla wszystkich błędów, ale użytkownicy usługi Azure Defender dla IoT muszą natychmiast podjąć działania.

Nie znaleziono jeszcze żadnych dowodów na dzikie wyczyny

Wspomniane powyżej luki, które zostały wykryte przez badaczy bezpieczeństwa w SentinelLabs, mogą umożliwić atakującym zdalne zhakowanie urządzeń chronionych przez Microsoft Azure Defender dla IoT.

Exploity oparte na tych lukach wykorzystują pewne słabości mechanizmu odzyskiwania hasła platformy Azure.

Eksperci SentinelLabs twierdzą również, że proaktywnie zgłaszali luki w zabezpieczeniach firmie Microsoft w czerwcu 2021 roku.

Luki w zabezpieczeniach są śledzone jako CVE-2021-42310, CVE-2021-42312, CVE-2021-37222, CVE-2021-42313 i CVE-2021-42311 i są oznaczone jako krytyczne, niektóre z wynikiem CVSS równym 10,0.

Biorąc to pod uwagę, zespół nie znalazł jeszcze dowodów na nadużycia w dziczy, jeśli szukałeś srebrnej podszewki pośród całego chaosu.

Mimo że luki w zabezpieczeniach Microsoft Azure Defender dla IoT mają ponad osiem miesięcy, nie odnotowano żadnych ataków opartych na błędach.

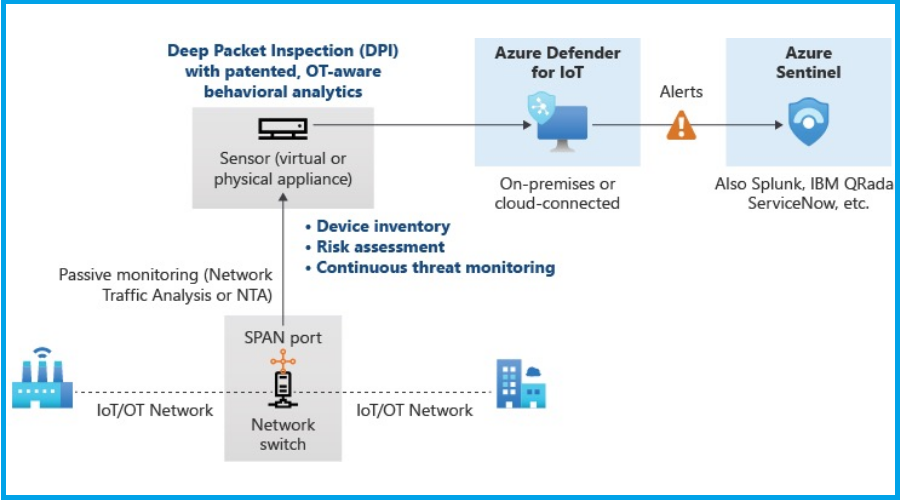

Należy również pamiętać, że te luki, które wykrył SentinelLabs, dotyczą zarówno klientów w chmurze, jak i klientów lokalnych.

I chociaż nie ma dowodów na to, że w środowisku naturalnym występują exploity, udany atak może doprowadzić do pełnego naruszenia bezpieczeństwa sieci.

Dlaczego pytasz? Cóż, głównie dlatego, że Azure Defender dla IoT jest skonfigurowany tak, aby mieć TAP (Terminal Access Point) w ruchu sieciowym.

Nie trzeba dodawać, że gdy atakujący uzyskają nieograniczony dostęp, mogą wykonać dowolny atak lub ukraść poufne informacje.

Jakie jest twoje zdanie na temat całej tej sytuacji? Podziel się z nami swoimi przemyśleniami w sekcji komentarzy poniżej.

![Die 5+ najlepsze oprogramowanie do projektowania koszulek [2021 Anleitung]](/f/c578820a194c677581437a8feed74eaf.jpg?width=300&height=460)