Cyberbezpieczeństwo powinno mieć ogromne znaczenie dla nas wszystkich, którzy mają dostęp do Internetu, zwłaszcza jeśli mamy do ochrony cenne aktywa lub poufne informacje.

Jednak zabezpieczenie konta może czasami okazać się o wiele trudniejsze niż tylko powiedzenie, że to zrobisz, ponieważ pomysłowe złośliwe strony trzecie zawsze znajdą sposób na ominięcie dostępnych zabezpieczeń.

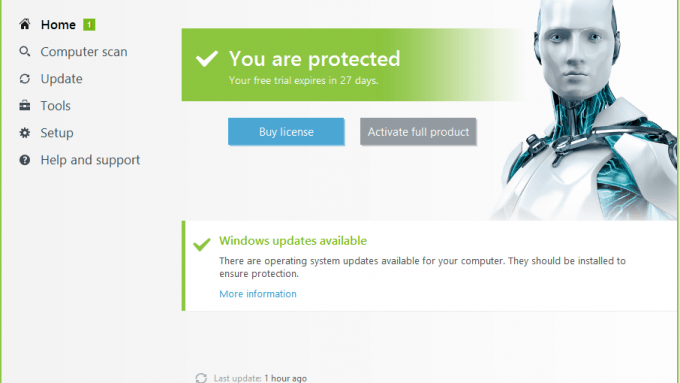

Niedawno firma ESET wydała poprawki zabezpieczeń, które mają na celu rozwiązanie problemu eskalacji uprawnień lokalnych o wysokim poziomie ważności luka w zabezpieczeniach wielu produktów w systemach z systemem Windows 10 i nowszym lub Windows Server 2016 i powyżej.

Wada, która jest znana jako CVE-2021-37852, został zgłoszony przez Zero Day Initiative, ostrzegając użytkowników, że umożliwia atakującym eskalację uprawnień do URZĄD NT\SYSTEM prawa do konta.

Należy pamiętać, że jest to zdecydowanie najwyższy poziom uprawnień w systemie Windows, a hakerzy osiągają to za pomocą interfejsu skanowania antymalware systemu Windows.

Eksperci ds. bezpieczeństwa ostrzegają przed zbliżającymi się zagrożeniami cybernetycznymi

Jeśli jeszcze nie wiedziałeś, AMSI zostało po raz pierwszy wprowadzone w Windows 10 Technical Preview. W rzeczywistości pozwala aplikacjom i usługom żądać skanowania bufora pamięci z dowolnego głównego produktu antywirusowego zainstalowanego w systemie.

Według ekspertów ds. bezpieczeństwa w ESET, można to osiągnąć tylko wtedy, gdy atakujący zyskają SeIpersonatePrawa przywilejów.

Jak wspomnieliśmy wcześniej, te uprawnienia są przydzielane użytkownikom w lokalnej grupie Administratorzy oraz urządzeniu lokalne konto usługi do podszywania się pod klienta po uwierzytelnieniu, co powinno ograniczyć wpływ tego słaby punkt.

Z drugiej strony, Inicjatywa Zero Day stwierdził, że od cyberprzestępców wymaga się jedynie uzyskania możliwości wykonywania nisko uprzywilejowanego kodu w systemie docelowym, co odpowiada ocenie ważności CVSS firmy ESET.

To automatycznie oznacza, że ten paskudny i niebezpieczny błąd może zostać wykorzystany przez złośliwe strony trzecie o niskich uprawnieniach.

Eksperci ds. bezpieczeństwa opublikowali również listę, która pokazuje produkty, których dotyczy ta luka:

- ESET NOD32 Antivirus, ESET Internet Security, ESET Smart Security i ESET Smart Security Premium od wersji 10.0.337.1 do 15.0.18.0

- ESET Endpoint Antivirus for Windows i ESET Endpoint Security for Windows od wersji 6.6.2046.0 do 9.0.2032.4

- ESET Server Security dla Microsoft Windows Server 8.0.12003.0 i 8.0.12003.1, ESET File Security dla Microsoft Windows Server od wersji 7.0.12014.0 do 7.3.12006.0

- ESET Server Security dla Microsoft Azure od wersji 7.0.12016.1002 do 7.2.12004.1000

- ESET Security dla Microsoft SharePoint Server od wersji 7.0.15008.0 do 8.0.15004.0

- ESET Mail Security dla IBM Domino od wersji 7.0.14008.0 do 8.0.14004.0

- ESET Mail Security dla Microsoft Exchange Server od wersji 7.0.10019 do 8.0.10016.0

Należy również pamiętać, że użytkownicy programu ESET Server Security for Microsoft Azure są rozmyślny natychmiastowej aktualizacji do najnowszej dostępnej wersji programu ESET Server Security dla systemu Microsoft Windows Server.

Dobra strona polega na tym, że firma ESET nie znalazła żadnych dowodów na istnienie exploitów zaprojektowanych w celu atakowania produktów dotkniętych tym błędem bezpieczeństwa na wolności.

Nie oznacza to jednak, że musimy zignorować niezbędne kroki, aby znów stać się bezpiecznym. Czy kiedykolwiek byłeś ofiarą tak skomplikowanego ataku?

Podziel się z nami swoim doświadczeniem w sekcji komentarzy poniżej.