- T-RAT 2.0 to nowa wersja niebezpiecznego trojana zdalnego dostępu T-RAT.

- Złośliwe oprogramowanie może być kontrolowane zdalnie za pośrednictwem kanału Telegram.

- Podobno złośliwe oprogramowanie T-RAT będzie pobierać hasła, nagrywać kamerę internetową i naciśnięcia klawiszy.

- Chroń się przed tym wirusem i innym złośliwym oprogramowaniem, używając silnego programu antywirusowego.

To oprogramowanie naprawi typowe błędy komputera, ochroni Cię przed utratą plików, złośliwym oprogramowaniem, awarią sprzętu i zoptymalizuje komputer pod kątem maksymalnej wydajności. Napraw problemy z komputerem i usuń wirusy teraz w 3 prostych krokach:

- Pobierz narzędzie do naprawy komputera Restoro który jest dostarczany z opatentowanymi technologiami (dostępny patent tutaj).

- Kliknij Rozpocznij skanowanie aby znaleźć problemy z systemem Windows, które mogą powodować problemy z komputerem.

- Kliknij Naprawić wszystko naprawić problemy mające wpływ na bezpieczeństwo i wydajność komputera

- Restoro zostało pobrane przez 0 czytelników w tym miesiącu.

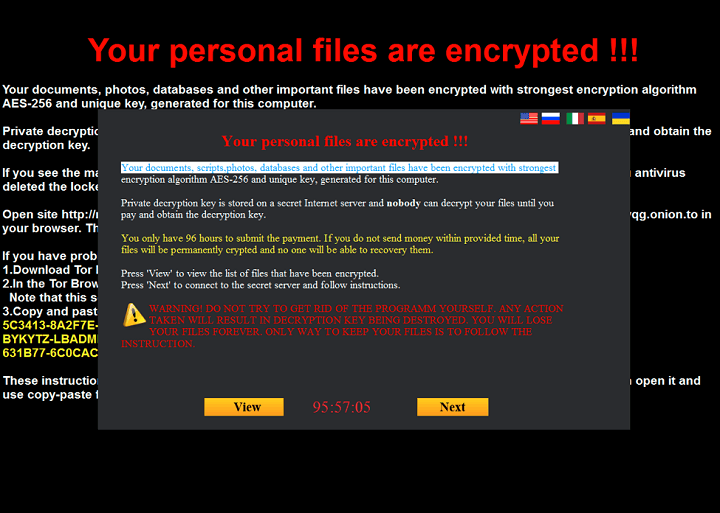

T-RAT 2.0, nowy trojan zdalnego dostępu (RAT), jest reklamowany na rosyjskich forach hakerskich jako bezpieczeństwo niedawno odkryli eksperci.

Podobno SZCZUR można go kupić za jedyne 45 USD, ale nie to sprawia, że błyszczy. Takie złośliwe oprogramowanie całkowicie zrujnuje urządzenia, wykradnie dane i naruszy ważne konta.

W przeciwieństwie do innych podobnych usług, T RAT 2.0 umożliwia wrogim agentom kontrolowanie zaatakowanych systemów poprzez: Telegram kanały, zamiast webowych paneli administracyjnych.

Co to jest T-RAT 2.0?

T-RAT 2.0 to po prostu jeden z najnowszych trojanów zdalnego dostępu na rynku. Jak działa ten rodzaj złośliwego oprogramowania, zapewnia atakującemu zdalny dostęp do twojego komputera.

To, co hakerzy mogą od tego momentu zrobić, ściśle zależy od ich umiejętności oraz możliwości RAT-a.

Niektóre RATy są zaprojektowane tylko po to, aby zadzierać z celami (np. otwierać tacę CD, wyłączać monitor, wyłączać urządzenia wejściowe), ale inne (w tym T-RAT) są wręcz złe.

Najwyraźniej oto, co T-RAT 2.0 może zrobić z twoim systemem, gdy go zainfekuje:

- Odzyskaj pliki cookie i hasła ze swojego przeglądarka

- Przyznaj atakującemu pełny dostęp do swojego systemu plików

- Wykonywanie nagrań dźwiękowych (wymaga urządzenia wejściowego audio, takiego jak mikrofon)

- Rejestruj naciśnięcia klawiszy

- Wyłącz pasek zadań

- Użyj kamery internetowej, aby nagrywać wideo lub robić zdjęcia

- Pobierz zawartość schowka

- Zrób zrzuty ekranu swojego bieżącego widoku

- Wyłącz swój Menadżer zadań

- Przechwytuj transakcje dla kilku usług, w tym Ripple, Dogecoin, Qiwi i Yandex. pieniądze

- Wykonać CMD Polecenia & PowerShell

- Ogranicz dostęp do różnych stron internetowych i usług

- Wymuszaj zakończenie procesów na komputerze

- Użyj RDP i/lub VNC, aby wykonać dodatkowe operacje zdalnego sterowania

Co więcej, jest kompatybilny z większością przeglądarek opartych na Chromium (v80 i nowsze), a jego komponent Stealer obsługuje następujące aplikacje:

- Parowy

- Telegram

- Skype

- Viber

- Plik Zilla XML

- NordVPN

- Niezgoda

Poprzednie RAT również wykorzystywały Telegram jako C&C

Chociaż myśl o kontrolowaniu RAT przez Telegram wydaje się nowatorska, jest dość daleka od tego. Surowa rzeczywistość jest taka, że jest to całkowicie możliwe i dzieje się właśnie teraz.

W ciągu ostatnich kilku lat bardzo podobne złośliwe oprogramowanie wykorzystywało Telegram jako swoje centrum dowodzenia i kontroli. Niektóre z nich to:

- Telegram-RAT

- HeroRAT

- TeleRAT

- Atak RATA

Posiadanie telegramu C&C dla RAT jest atrakcyjne dla większości hakerów, ponieważ może zapewnić im dostęp do zainfekowanych systemów, niezależnie od lokalizacji.

Fakt, że nie potrzebują już komputerów stacjonarnych ani laptopów do ataków, zapewnia im nowy poziom swobody i mobilności.

Jak chronić się przed T-RAT 2.0?

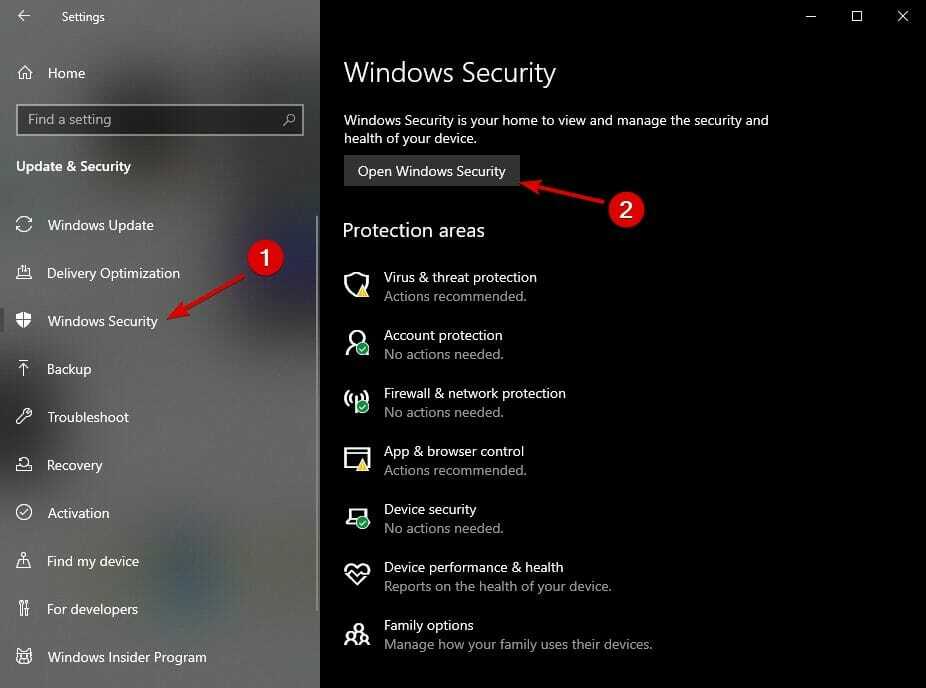

- Iść do Ustawienia.

- Wybierać Bezpieczeństwo systemu Windows, następnie Otwórz Zabezpieczenia Windows.

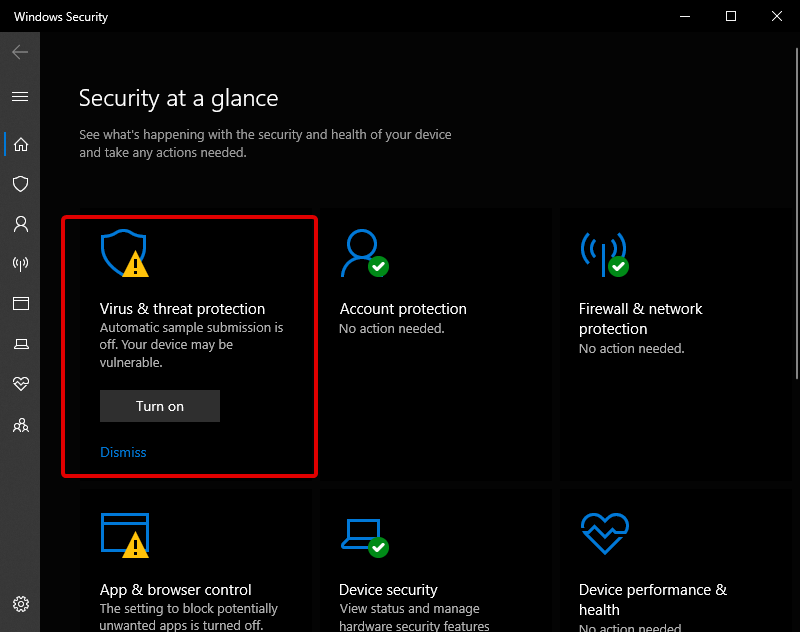

- Wybierz Ochrona przed wirusami i zagrożeniami, następnie opcje skanowania

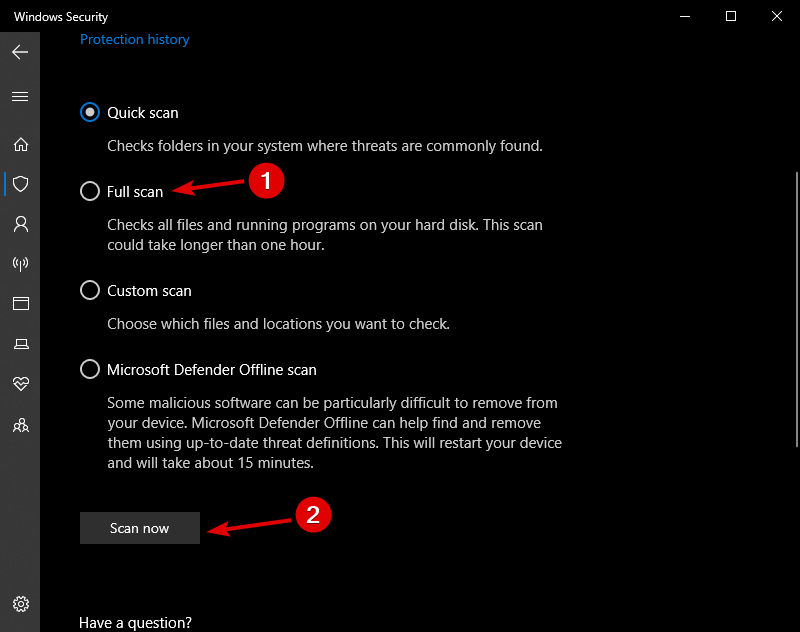

- Teraz wybierz Pełne skanowanie i kliknij Skanuj teraz.

- Pozwolić Windows Defender zakończyć skanowanie komputera.

W ten sposób skanujesz swój komputer w poszukiwaniu złośliwego oprogramowania za pomocą wbudowanego Windows Defender.

Jeśli chcesz chronić się przed złośliwym oprogramowaniem T-RAT 2.0, oprogramowaniem reklamowym, oprogramowaniem szpiegującym i wieloma innymi szkodliwymi programami, które próbują zainfekować Twój komputer i ukraść dane, potrzebujesz silnej obrony.

Dodatkowo chcielibyśmy wspomnieć, że silny program antywirusowy wymaga wielowarstwowej ochrony i zaawansowana sztuczna inteligencja do aktywnego wyszukiwania na komputerze pojawiających się zagrożeń, dostosowywania się do nich i monitorowania podejrzanych czynność.

Oprogramowanie działa na wielu platformach, dzięki czemu możesz łatwo chronić swój telefon, tablet, laptop lub komputer.

Oprócz silnej ochrony program zapewnia również bezpieczeństwo Twojej tożsamości i rozsądnych danych podczas przeglądania Internetu lub dokonywania jakichkolwiek płatności online.

ESET Internet Security

ESET Internet Security to wiodące na świecie oprogramowanie antywirusowe, które będzie trzymać z dala od Ciebie wszelkie niebezpieczne pliki. .

To tyle w tym artykule dzisiaj. Wirus trojański to poważny problem, którego nie można lekceważyć, a ten najnowszy dodatek jest jeszcze bardziej niebezpieczny niż wcześniej.

Proponujemy sprawdzić nasze dokładna lista najlepszych programów antywirusowych o nieograniczonej ważności i wybierając taki, który odpowiada Twoim potrzebom.

Jak chronić komputer z systemem Windows przed zagrożeniami, takimi jak T-RAT 2.0? Podziel się z nami swoją opinią w sekcji komentarzy poniżej.

Nadal masz problemy?Napraw je za pomocą tego narzędzia:

Nadal masz problemy?Napraw je za pomocą tego narzędzia:

- Pobierz to narzędzie do naprawy komputera ocenione jako świetne na TrustPilot.com (pobieranie rozpoczyna się na tej stronie).

- Kliknij Rozpocznij skanowanie aby znaleźć problemy z systemem Windows, które mogą powodować problemy z komputerem.

- Kliknij Naprawić wszystko rozwiązać problemy z opatentowanymi technologiami (Ekskluzywny rabat dla naszych czytelników).

Restoro zostało pobrane przez 0 czytelników w tym miesiącu.