- Chociaż Microsoft głosił zwiększone bezpieczeństwo, które mieliśmy otrzymać za pośrednictwem chipów TPM, atak nie jest nawet w najmniejszym stopniu niemożliwy.

- Gdyby jedno z naszych urządzeń z systemem Windows 11 wpadło w niepowołane ręce, samo urządzenie i sieć, do której jest podłączone, zostałyby przejęte.

- Eksperci udowodnili, że przy odpowiednim zestawie umiejętności nawet chipy zabezpieczające TPM 2.0 mogą stać się łatwym łupem dla złośliwych podmiotów, które chcą wydobyć nasze dane.

- Microsoft może chcieć przyjrzeć się bliżej tym funkcjom bezpieczeństwa, a może nawet zmienić swoją strategię, póki jeszcze jest na to czas.

Nie trzeba dodawać, że odkąd firma technologiczna z Redmond po raz pierwszy ogłosiła Windows 11 jako przyszły system operacyjny, niekończące się rozmowy o niektórych Wymagania sprzętowe które urządzenia muszą spełnić.

Wielu nie zgadzało się z nałożonymi ograniczeniami TPM 2.0 i ten temat wywołał różnego rodzaju reakcje użytkowników Windowsa.

Microsoft utrzymał swoją pozycję i zapewniał ludzi, że to wymaganie dotyczące modułu TPM służy ich własnemu bezpieczeństwu, ze względu na wyższy poziom ochrony, jaki ma oferować.

Jednak niektórzy eksperci odkryli niedawno, że nawet przy tych chipach zabezpieczających nadal nie możemy być całkowicie bezpieczni przed złośliwymi podmiotami, jeśli ktoś nie dostanie w swoje ręce naszych Okna 11 urządzenie.

Nie jesteśmy tak bezpieczni, jak Microsoft chce, żebyś myślał

Gigant technologiczny wykazał żelazną wolę, jeśli chodzi o niepękanie pod presją publiczną, zwłaszcza po luzie, jaki TPM 2.0 wymóg wniesiony ze sobą przez społeczność.

Reklamowali tę funkcję sprzętową jako własną i powiedział, że użytkownicy będą chronieni dzięki temu małemu chipowi.

Technologia Trusted Platform Module (TPM) została zaprojektowana w celu zapewnienia sprzętowych funkcji związanych z bezpieczeństwem. Chip TPM to bezpieczny procesor kryptograficzny, który jest przeznaczony do wykonywania operacji kryptograficznych. Chip zawiera wiele fizycznych mechanizmów zabezpieczających, dzięki czemu jest odporny na manipulacje, a złośliwe oprogramowanie nie jest w stanie ingerować w funkcje zabezpieczające modułu TPM.

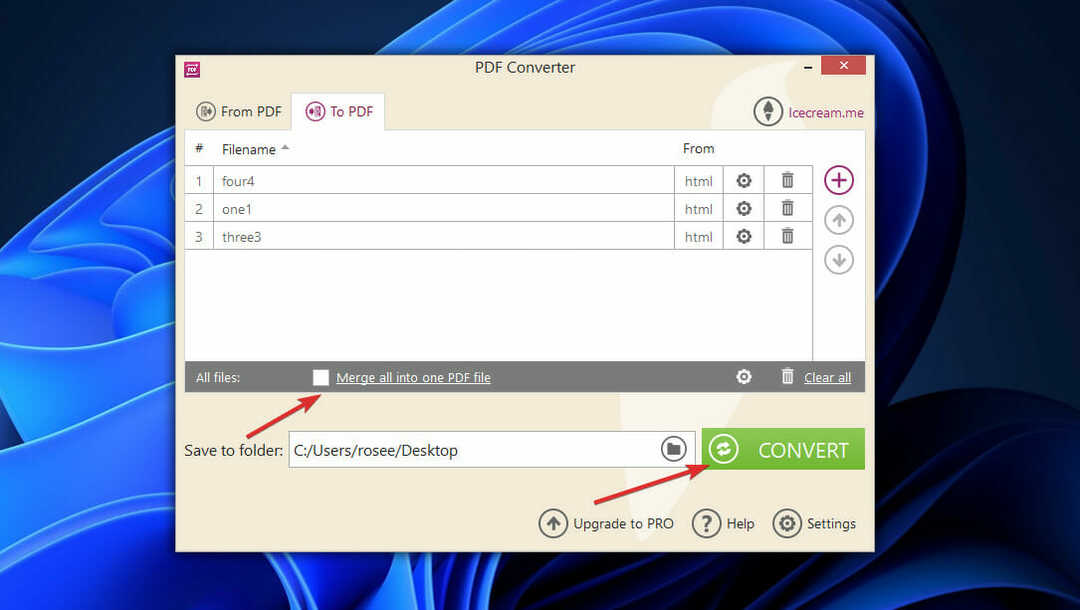

Eksperci z Grupy Dolos okazało się, że w rzeczywistości, gdyby jeden z nas zgubił swój laptop lub został skradziony, TPM niewiele mógłby zrobić, aby powstrzymać hakerów przed sianiem spustoszenia.

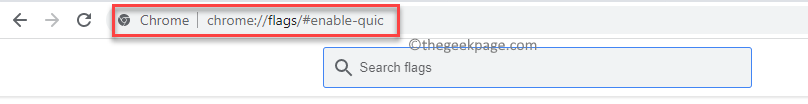

W chwili pisania tego tekstu funkcja BitLocker nie wykorzystuje żadnych funkcji szyfrowanej komunikacji modułu TPM 2.0 standard, co oznacza, że wszelkie dane wychodzące z modułu TPM wychodzą w postaci zwykłego tekstu, w tym klucz deszyfrujący dla Okna. Jeśli uda nam się zdobyć ten klucz, powinniśmy być w stanie odszyfrować dysk, uzyskać dostęp do konfiguracji klienta VPN i być może uzyskać dostęp do sieci wewnętrznej.

Korzystając z tego exploita wraz z innymi pomysłowymi schematami, badacze byli w stanie zabrać skradziony firmowy laptop (jako scenariusz) i skutecznie uzyskać dostęp do powiązanej sieci korporacyjnej, pozostawiając dane narażone i podatne na zagrożenia.

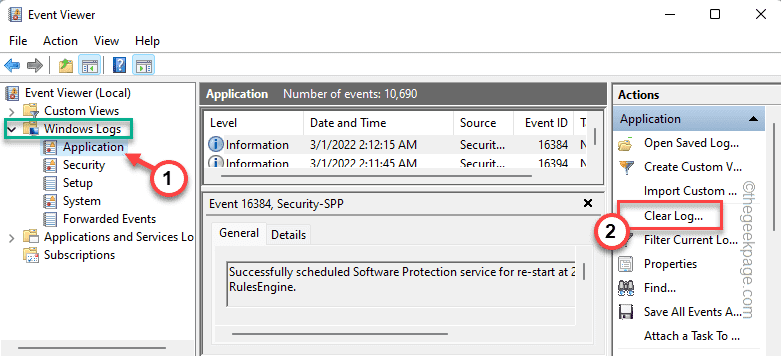

Jak dalej opisali, po złamaniu wspomnianego laptopa, wstępnie wyposażony atakujący użyłby klipu SOIC-8 zamiast pojedynczych sond, aby złamać układ zabezpieczający TPM.

Klip bardzo ułatwiłby podłączenie do chipa i skróciłby kilka minut ataku w świecie rzeczywistym.

Cały proces jest szczegółowo wyjaśniony i jest to ciekawa lektura, jeśli masz rozległe zaplecze techniczne i interesujesz się tego rodzaju wiedzą.

Jest to niepokojąca wiadomość, biorąc pod uwagę, że Microsoft zrobił tak wielką sprawę w związku z aktualizacją do urządzeń, które mają już zintegrowane takie funkcje bezpieczeństwa.

Mając to na uwadze, firma technologiczna z Redmond mogłaby wykonać lepszą pracę, oferując bezpieczniejszą przyszłość funkcji BitLocker, w której takie metody hakerskie nie są już możliwe.

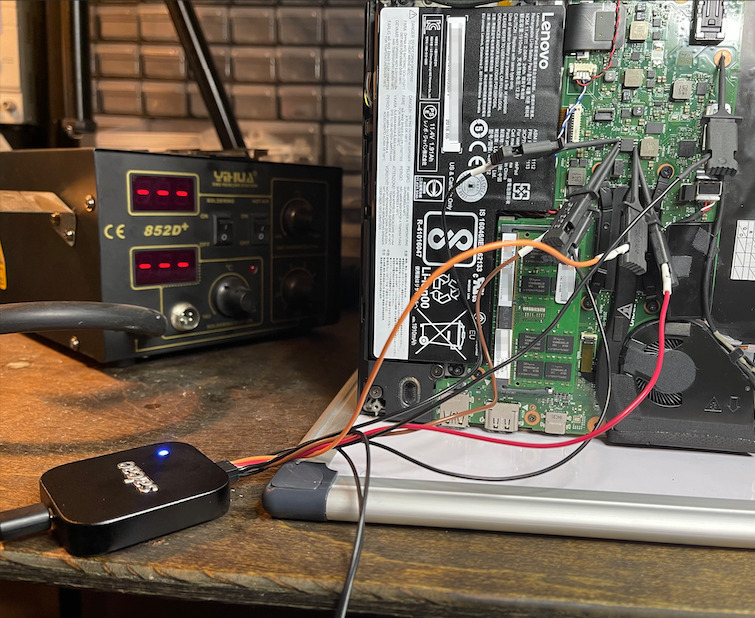

Możesz również chcieć wiedzieć, że możesz zainstalować nadchodzący system operacyjny Microsoft nawet bez narzuconego wymogu TPM.

Jak oceniasz tę całą sytuację? Podziel się z nami swoją opinią w sekcji komentarzy poniżej.