- Midnight Protocol to taktyczna gra RPG oparta na narracji z unikalnymi kontrolkami wyłącznie za pomocą klawiatury.

- Pozwala spełnić swoje hakerskie fantazje w futurystycznym świecie, w którym wszystko jest kontrolowane przez komputery

- Ma zaskakująco emocjonalną historię do opowiedzenia i oferuje wystarczająco dużo sposobów, aby nawet niedoświadczeni gracze mogli ją w pełni doświadczyć

Protokół o północy to taktyczna gra RPG oparta na narracji z unikalnymi kontrolkami wyłącznie za pomocą klawiatury. Włamuj się na serwery, pokonaj systemy bezpieczeństwa i odkryj zaszyfrowane sekrety, próbując znaleźć odpowiedzi na pytanie, dlaczego i jak zostałeś doxxed.

Kiedy po raz pierwszy zapoznałem się z protokołem Midnight na konferencji 1UP, lokalnym belgijskim targach gier, które pomógł zorganizować, muszę przyznać, że nie zdołał przykuć mojej uwagi w taki sam sposób jak większość meczów zrobiłbym. Zdecydowana większość gier próbuje przyciągnąć twoją uwagę fantazyjnymi grafikami i fajnymi animacjami, ale w przypadku tekstowej gry hakerskiej naprawdę musisz usiąść i zanurzyć się w jej świat.

I[M]MERSIVE DOŚWIADCZENIE HAKOWANIA

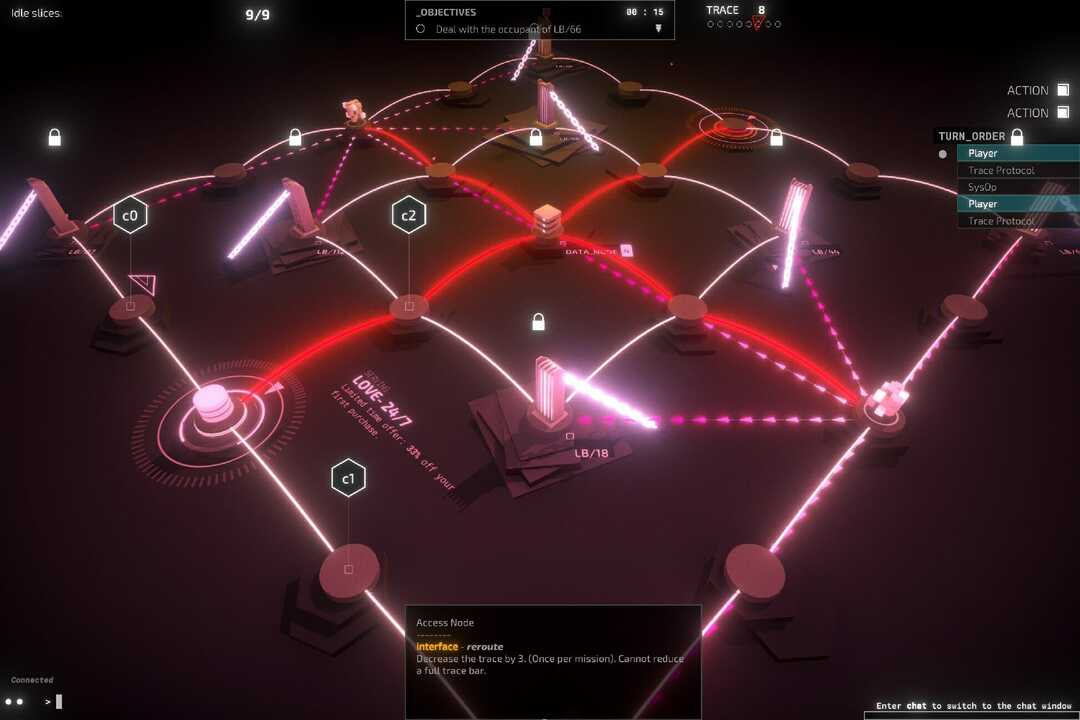

Zanurzenie graczy w poczuciu się jak prawdziwy haker to miejsce, w którym Midnight Protocol przoduje. Kontrolujesz całą grę tylko za pomocą klawiatury, żaden kursor nie jest widoczny w dowolnym momencie i jest to… wspaniałe!

Jest coś dziwnie satysfakcjonującego w wpisywaniu poleceń i obserwowaniu, jak komputer je wykonuje, i w zasadzie to będziesz robić przez całą grę. Pisanie na maszynie Przesuń S3 (lub. S3, jeśli chcesz przyspieszyć działanie) przenosi Cię do tego węzła na cyfrowej karcie sieciowej.

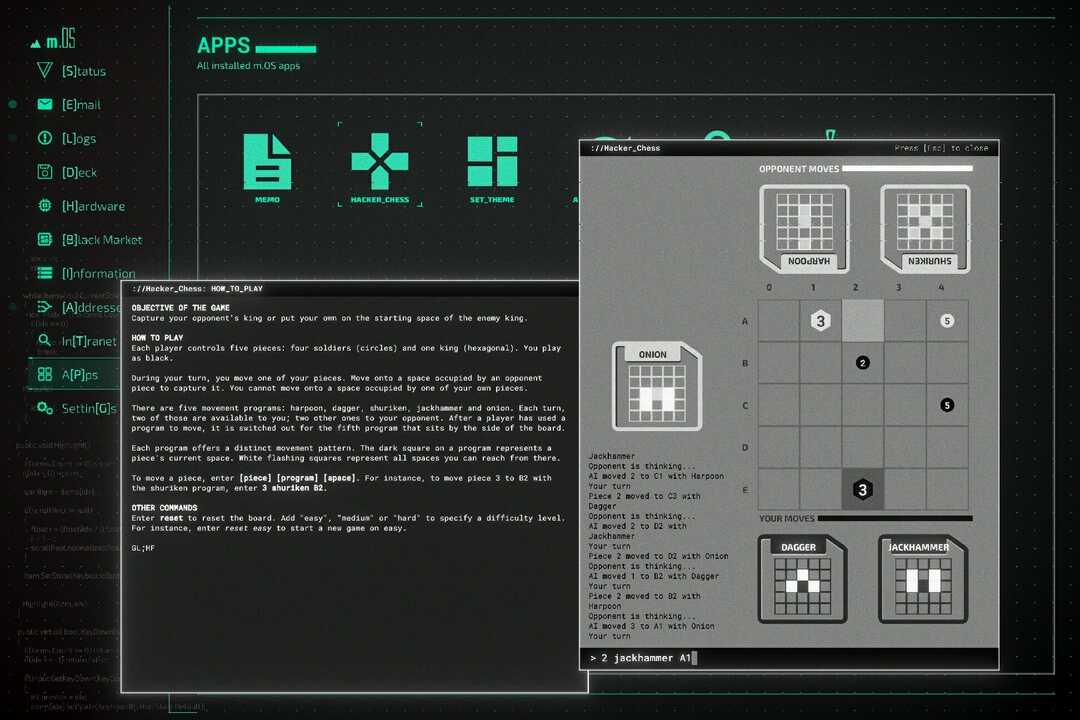

Chcesz przełamać zaporę, która blokuje Ci drogę? Wpisz Dagger, Shuriken lub Jackhammer, aby go zniszczyć. Chcesz całkowicie tego uniknąć? Przekop się na drugą stronę.

Prawie każdy adres sieciowy ma wiele sposobów podejścia do puzzle: jeśli natkniesz się na sejf, możesz sprawdzić węzły danych w poszukiwaniu hasła lub wzmocnić go programem Rainbow. Czy węzeł szyfrujący blokuje Ci komunikację z nim? Następnie musisz go najpierw odszyfrować.

[E]RUCHY Z NIC, JEDYNIE Z TEKSTEM

Gra zaczyna się świetnie od kilku fajnych pomysłów, takich jak umożliwienie wpisania nazwy użytkownika Dane siebie (nie możesz wybrać niestandardowego uchwytu) i swoje hasło. Tak naprawdę nie ma znaczenia, co tutaj wpiszesz, gra automatycznie uzupełni każdą postać po każdym naciśnięciu klawisza.

To miły drobiazg, który mogę naprawdę docenić, a ten poziom dbałości o szczegóły jest utrzymywany przez całą grę.

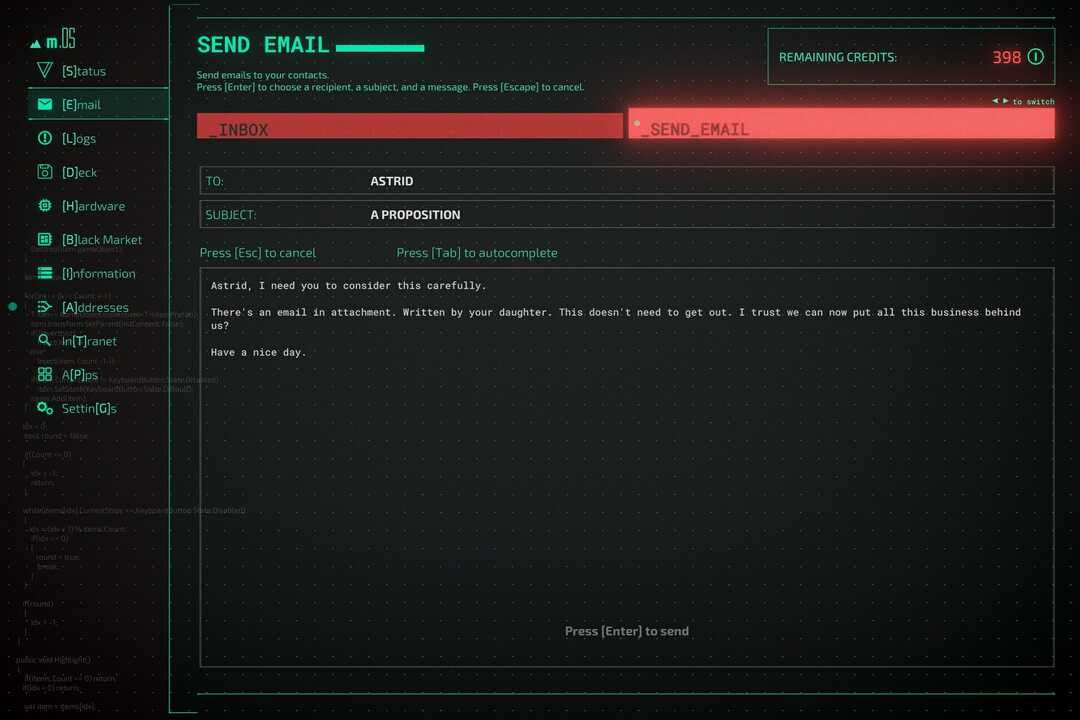

Jest dalej używany w komunikacji przez e-mail lub czat, co stanowi większość opowiadania: po prostu wpisz swój klawiatura i gra wypełnią samą wiadomość, w tym cofnięcia i momenty, w których protagonista pozornie zmienia swoje umysł.

W późniejszym momencie gry, kiedy przekazałem ostrą wiadomość osobie po drugiej stronie czatu, można było zobaczyć ich […] pojawiają się na ekranie kilka razy, a następnie ponownie znikają, co oznacza, że również zastanawiają się, co zrobić mowić. To tylko tekst i ikony, ale niesie za sobą wiele emocji.

[S]CZAS HISTORII

Aby ustawić etap binarny: Protokół o północy ma miejsce w niedalekiej przyszłości, w której świat online stał się jeszcze ważniejszy, a kluczowe operacje opierają się na informacjach cyfrowych. Nie jest więc niespodzianką, że równie duża jest aktywność hakerów, którzy albo chcą zarobić, albo tych, którzy wykorzystują swoje umiejętności, aby uczynić świat lepszym miejscem.

Historia koncentruje się wokół haktywisty o imieniu Data, który niedawno został zdemaskowany po tym, jak ich dane osobowe zostały udostępnione wszystkim. Od Ciebie zależy, czy wszystko naprawisz i odkryjesz wiele tajemnic tego cyfrowego świata. Na szczęście nie będziesz musiał tego robić sam i możesz liczyć na innych hakerów, którzy pożyczą ci swoje 10 cyfr.

Pokochałem to za pierwszym razem,

Tak samo mi się podobało za drugim razemTo niesamowite, jak tekstowa gra hakerska może pokazać tak wiele emocji. #Protokół północy 💻@LuGusStudio@Iceberg_Intpic.twitter.com/oQcnX2YD9M

— BloodyGoodReviews™ 🐊 FC6 💻 Protokół o północy (@Bloodyspasm) 7 października 2021

Nawet jeśli nigdy nie widzisz ich twarzy, szybko przywiązujesz się do swoich hakerskich przyjaciół i niektórzy z nich nawet dołączają do was w sieci, aby pomóc w pokonaniu złych korporacji, które myślą, że są ich właścicielami Internet.

[R]ELEMENTY PG

Każda osoba grająca w Midnight Protocol zapewne inaczej podejdzie do wyzwań. Istnieje wiele rzeczy, które możesz dostosować, na przykład programy w twojej talii. kilka przykładów:

- Płaszcz pomaga Ci poruszać się niezauważalnie w sieciach

- Łyżka pozwala odkurzyć zaszyfrowane węzły zamiast ręcznie łączyć się z nim wiele razy

- Pijawka robi to samo, ale odprowadza pieniądze na Twoje konto osobiste

- Istnieje nawet wiele ruchów ofensywnych, z których każdy ma swoje wady i zalety

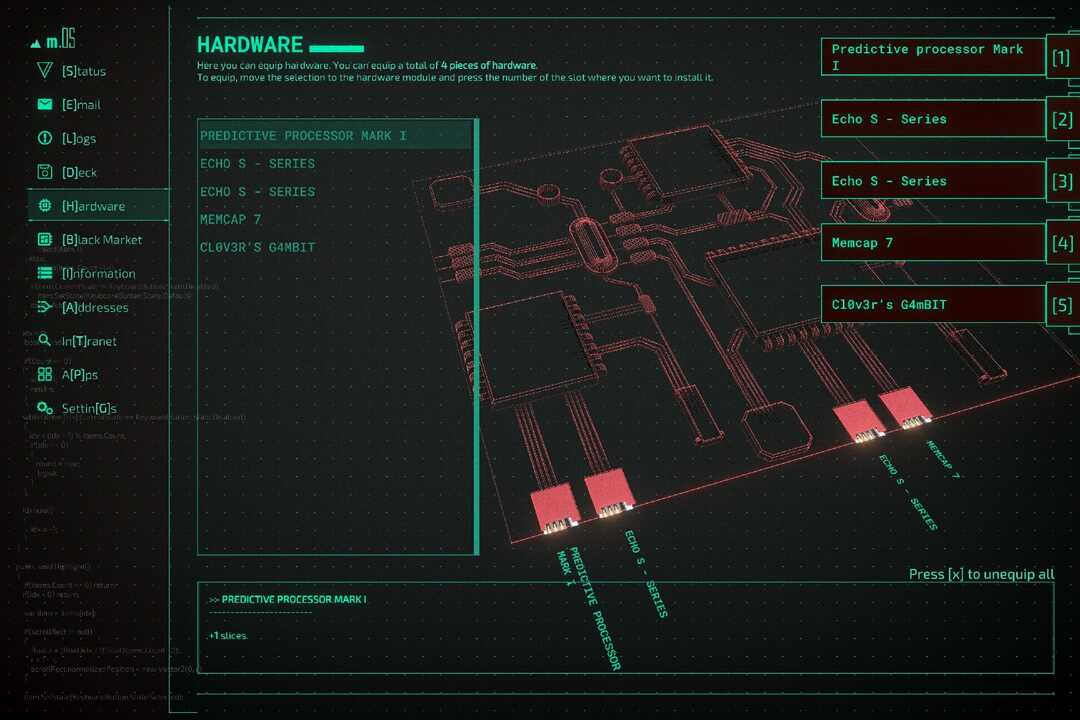

Twoja talia ma skończoną liczbę miejsc, ale możesz kupić ulepszenia sprzętu, które zwiększają rozmiar talii lub spowalniają szybkość śledzenia w sieci.

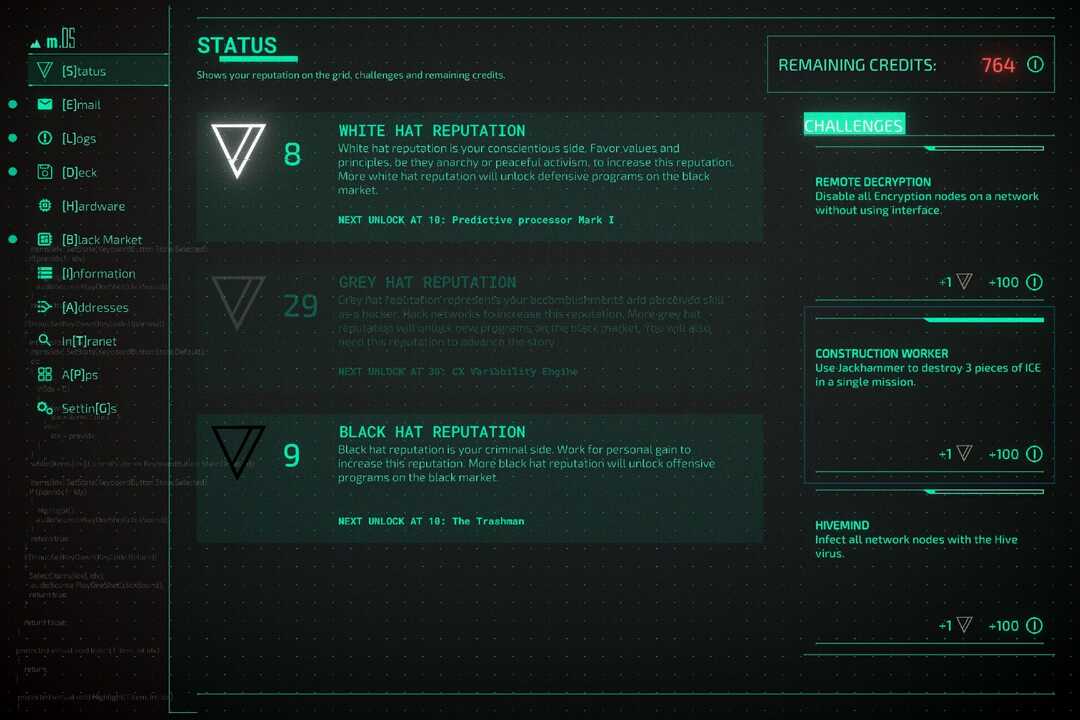

To, które programy możesz dodać do swojej talii, zależy częściowo od tego, jak grasz: jeśli zdobędziesz więcej reputacji Black Hat, kradnąc pieniądze, zyskasz więcej ofensywnych narzędzi do Twojej dyspozycji, podczas gdy dane Open Sourcing mogą zapewnić Ci reputację White Hat i otworzyć drzwi do większej liczby sposobów pozostawania poza zasięgiem radaru.

[S]CREENSHOTS NIE ODDAJĄ SPRAWIEDLIWOŚCI W GRZE

Samo spojrzenie na niektóre z powyższych zrzutów ekranu prawdopodobnie nie wystarczy, aby przekonać Cię do zakupu gry. Chociaż nie wygląda to źle i ma imponujące efekty, przez większość czasu będziesz patrzeć na tekst i elementy interfejsu użytkownika, które zajmują dużą część miejsca na ekranie.

Ale animacje, które są obecne, nie tylko wykonują swoją pracę, zwłaszcza w połączeniu z intensywną ścieżką dźwiękową. Poniższy obrazek pokazuje program o nazwie LEVI4TH4N, który powoli ściga cię przez poziom. Wygląda świetnie i z pewnością pojawia się uczucie przerażenia, gdy macki zbliżają się do twojej obecnej lokalizacji.

[G]OD TRYB AKTYWOWANY

Chociaż Midnight Protocol jest turowy i możesz zaplanować swój następny ruch tak długo, jak chcesz (przynajmniej w ustawieniach domyślnych), nie jest to dokładnie to, co określiłbym jako łatwą grę. Jasne, że w jasny sposób wprowadza cię w nowe systemy i wkrótce rozumiesz większość wewnętrznych mechanizmów, ale nadal nie mogłem pozbyć się wrażenia, że nie pracowałem optymalnie.

Na szczęście gra ma wiele opcji ułatwień dostępu dla osób, które chcą tylko poznać historię i dla których wyzwanie nie jest tak ważne. Możesz sobie to ułatwić, dając ci więcej czasu, zanim wrogowie cię wyśledzą, a nawet możesz zmniejszyć punkty życia na ICE (zapory ogniowe i inne pułapki).

Możesz także próbować dowolny poziom tyle razy, ile potrzeba, z różnymi zainstalowanymi programami, ale sam trochę się niecierpliwiłem wszystkimi próbami i błędami. Zwłaszcza, że przegrana oznacza konieczność ponownego rozegrania całego poziomu od zera.

Dlatego szybko zdecydowałem się włączyć God Mode, który nigdy nie zwiększa twojego śladu, dając ci cały czas na świecie na eksplorację sieci i pozwalając skupić się na rozwoju historii. To z pewnością się opłaca, ponieważ jest mnóstwo ukrytych tajemnic i chciałem je wszystkie odkryć!

Haha, to jest niesamowite!

Jeśli rozwiążesz sprytną zagadkę w #Protokół północy, masz dostęp do ukrytej przygody na stole w całości opowiedzianej rymem. I zabawnie jest uruchamiać! 😁

Dobrze rozegrane, @LuGusStudio 👏 pic.twitter.com/zAAAdqB2In

— BloodyGoodReviews™ 🐊 FC6 💻 Protokół o północy (@Bloodyspasm) 11 października 2021

[B]TREŚĆ DODATKOWA

Jeśli zdecydujesz się na główną fabułę i większość pobocznych zadań, ukończenie gry powinno zająć ci około 20 godzin. Miałem około 11 godzin czasu gry na zegarze, kiedy go pokonałem, ale to głównie dlatego, że zignorowałem okazje do szybkiego zdobycia pieniędzy, a tryb Boga również oszczędza mi dużo czasu.

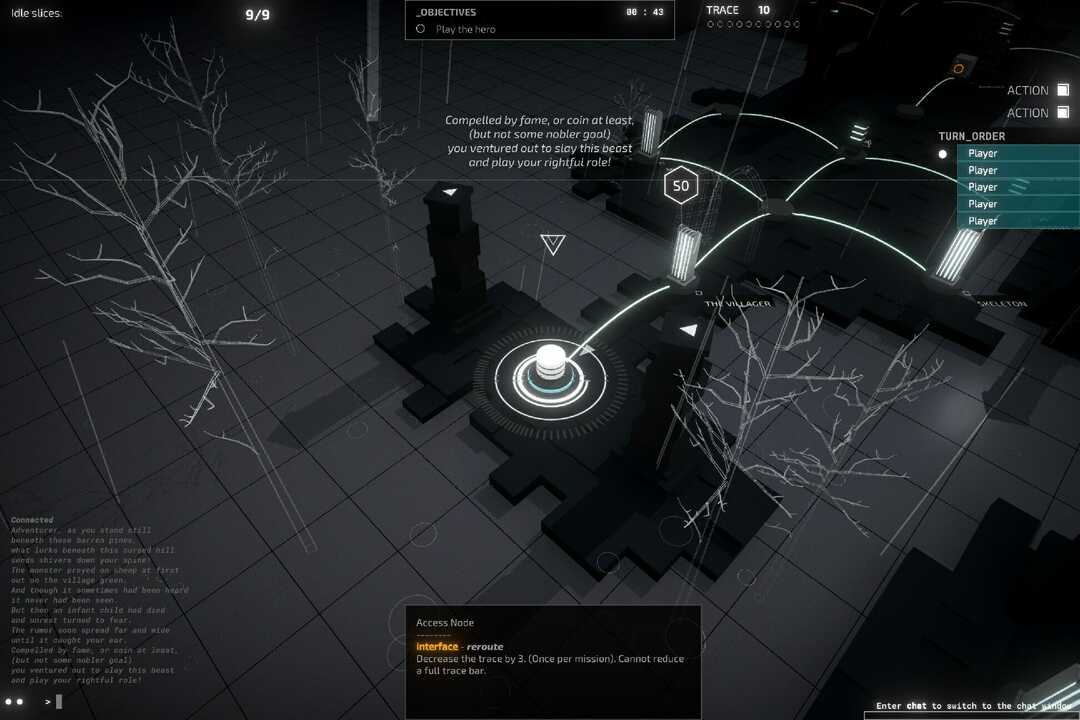

Ale cała zawartość poboczna jest bardzo warta poznania. Tweet z góry i zrzut ekranu poniżej to chyba mój ulubiony przykład, z całą misją opowiedzianą w rymie (niektórzy powracający czytelnicy już będą wiedzieć bardzo mi się to podoba ) i czujesz się jak kampania Dungeons & Dragons, z trującymi pułapkami i wielką walką z bossem czekającą na Ciebie na końcu.

Aby w ogóle dostać się do tego poziomu, musiałem wykonać zadanie poboczne, aż do momentu, w którym Czarodziej rzucił podpowiedź do przenieś mojego żołnierza do B5 co było wskazówką do zagrania w Hacker_Chess, w pełni działającą minigrę szachową, w której twoje pionki poruszają się w oparciu o wzorce i ataki z głównej gry.

W grze jest mnóstwo takich drobiazgów (a nawet w plikach gry, *mrugnięcie-mrugnięcie*) które w jakiś sposób odblokowują sekrety, od dodatkowej zawartości po dodatkowe kosmetyki, które zmieniają kolory czcionki na twoim ekran. Odkrywanie ich jest absolutnie wspaniałe, więc nie zepsuję niczego więcej, niż już mam.

[F]KOŃCOWE ROZMYŚLENIA NA TEMAT PROTOKOŁU O PÓŁNOCY

- Plusy

- Midnight Protocol naprawdę sprawia, że czujesz się jak prawdziwy haker

- Ma świetną historię z mnóstwem zwrotów akcji

- Pozwala eksperymentować i tworzyć własny, spersonalizowany styl gry

- Cons

- Trochę zbyt bezlitosny bez włączonego trybu Boga

- Popełnienie błędu może oznaczać powtórzenie całego poziomu od zera

Wynik końcowy: 4/5

Protokół o północy pozwala urzeczywistnić swoje hakerskie fantazje w wciągającym cyberpunkowym świecie. Ma wciągającą historię pełną nieoczekiwanych zwrotów akcji, która zaskakująco zdołała przekazać wiele emocji za pomocą samego tekstu.

Ze względu na opcje trudności gry, nawet osoby, którym brakuje umiejętności lub cierpliwości, aby włamać się do napisów końcowych, nadal mogą cieszyć się pracą narracyjną. Nawet jeśli jesteś na krawędzi, zdecydowanie polecam zagranie w demo, ponieważ nic, co przeczytasz lub zobaczysz w relacjach online, nie zrobi tak dobrej pracy przy sprzedaży gry, jak doświadczanie jej na własnej skórze.

Protokół Midnight kosztuje 14,99 USD i jest obecnie dostępny tylko na PC. Ze względu na typową rozgrywkę nie zobaczymy wkrótce wydania konsoli. Nie jest zbyt wymagająca graficznie, więc powinieneś być w stanie grać również na słabszym sprzęcie. Możesz sprawdź wymagania na Steam.

*Zastrzeżenie: sprawdzone w systemie Windows 10. Kopia recenzji Steam dostarczona przez wydawcę.