- Teraz, gdy luka PrintNightmare się skończyła, nadszedł czas na nową.

- Badacz odkrył szybki i zgrabny sposób na uzyskanie uprawnień administratora na dowolnym urządzeniu z systemem Windows.

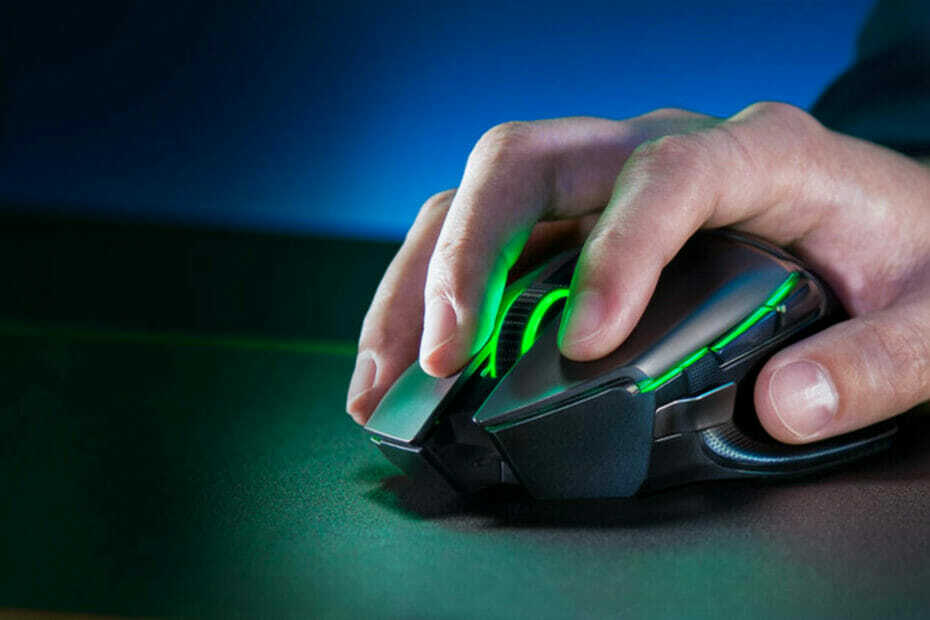

- Wszystko, czego potrzebujesz, to mysz Razer, a po podłączeniu jest całkiem niezła.

- Firma została poinformowana o tym problemie bezpieczeństwa i pracuje nad jego naprawą jak najszybciej.

Nieustannie rozmawialiśmy o bezpieczeństwie i krokach, które powinniśmy podjąć, aby chronić się przed ingerencją z zewnątrz, jeśli chodzi o nasze urządzenia połączone z Internetem.

Ale co robimy, gdy zagrożenie jest bliżej niż nam się wydaje? I nie, to nie jest film o Jamesie Bondzie, to smutna i jednocześnie zabawna rzeczywistość błędów oprogramowania.

ten DrukujKoszmar fiasco zwróciło uwagę społeczności hakerów na luki, które ujawniły się po zainstalowaniu sterowników innych firm.

Wiemy, że nie minęło dużo czasu, zanim znaleziono inne sposoby na ingerencję i na pewno ktoś już odkrył, że w systemie Windows 10 można przejść przez szeroko otwarte drzwi, po prostu podłączając bezprzewodowe urządzenie Razer klucz sprzętowy.

Ten błąd daje ci uprawnienia administratora

Tak, dobrze słyszałeś. Po podłączeniu urządzenia Razer do komputera z systemem Windows 10 lub Windows 11 system operacyjny automatycznie pobierze i rozpocznie instalację Oprogramowanie Razer Synapse na komputerze.

To wyżej wymienione oprogramowanie umożliwia użytkownikom konfigurowanie urządzeń sprzętowych, konfigurowanie makr lub mapowanie przycisków.

Badacz odkrył lukę dnia zerowego w instalacji Razer Synapse typu plug-and-play, która pozwala użytkownikom bardzo szybko uzyskać uprawnienia systemowe na urządzeniu z systemem Windows.

W tym przypadku benzyna w ogniu polega na tym, że Razer twierdzi, że oprogramowanie Synapse jest używane przez ponad 100 milionów użytkowników na całym świecie.

Potrzebujesz lokalnego administratora i masz fizyczny dostęp?

– Podłącz mysz Razer (lub klucz sprzętowy)

– Windows Update pobierze i uruchomi RazerInstaller jako SYSTEM

– Nadużywanie podwyższonego Eksploratora, aby otworzyć Powershell za pomocą Shift + prawy przycisk myszyPróbowałem się skontaktować @Razer, ale nie ma odpowiedzi. Więc oto gratis pic.twitter.com/xDkl87RCmz

— Jonhat (@j0nh4t) 21 sierpnia 2021

Jak wiecie, uprawnienia systemowe są najwyższymi prawami użytkownika dostępnymi w systemie Windows i pozwalają komuś wykonać dowolne żądane polecenie w systemie operacyjnym.

Tak więc, jeśli ktoś miałby uzyskać te wysokie uprawnienia w systemie Windows, uzyskuje pełną kontrolę nad systemem i może instalować wszystko, co chce, w tym złośliwe oprogramowanie.

Głównym problemem jest to, że Windows Update pobiera i uruchamia RazerInstaller jako system i że Instalator oferuje użytkownikom możliwość otwarcia okna Eksploratora, aby wybrać miejsce instalacji kierowców.

Stamtąd jest już tylko jeden krok, aby nacisnąć klawisz Shift prawym przyciskiem myszy, aby otworzyć terminal Powershell z uprawnieniami systemowymi, a haker może w zasadzie robić, co chce.

Co więcej, jeśli intruz przejdzie przez proces instalacji i zdefiniuje katalog zapisu do kontrolowanej przez użytkownika ścieżki, takiej jak Pulpit, Instalator zapisuje tam plik binarny usługi, który można przejąć w celu utrwalenia i który jest wykonywany przed zalogowaniem użytkownika na uruchomić.

Innym ważnym czynnikiem, o którym należy pamiętać, jest to, że atakujący nie potrzebują nawet prawdziwej myszy Razer, ponieważ identyfikator USB można łatwo zreplikować.

Razer stwierdził, że pracuje nad rozwiązaniem tego problemu

Po tym, jak początkowo badacz, który odkrył tę lukę, powiedział, że skontaktował się z Razerem, ale tego nie zrobił otrzymali odpowiedź, gigantyczny producent sprzętu skontaktował się z nim i omówił ten problem dalej.

Razer powiedział mu również, że otrzyma nagrodę za bug bounty, mimo że luka została publicznie ujawniona.

Chciałbym poinformować, że skontaktował się ze mną @Razer i upewnił się, że ich zespół ds. bezpieczeństwa pracuje nad poprawką JAK NAJSZYBCIEJ.

Ich sposób komunikacji był profesjonalny i nawet zaoferowano mi nagrodę, mimo że publicznie ujawniłem ten problem.

— Jonhat (@j0nh4t) 22 sierpnia 2021

Wszyscy mamy nadzieję, że ten problem szybko znajdzie rozwiązanie, ponieważ nikt z nas nie chciałby paść ofiarą tak łatwej metody.

Jednak najprawdopodobniej do tego czasu w przyszłym tygodniu zarówno Razer, jak i Microsoft udostępnią łatki naprawiające, mające na celu pozbycie się tej luki.

Czy kiedykolwiek padłeś ofiarą złośliwej ingerencji lub ekstrakcji danych? Daj nam znać w sekcji komentarzy poniżej.

![3 najlepsze pokrowce Razer Book 13 [wodoodporne + odporne na wstrząsy]](/f/e082f36d67dec4546de3e17ec80424ab.jpg?width=300&height=460)