Najnowsze cyberataki i raporty dotyczące exploitów firmy Recorded Future pokazują interesujące fakty. Firma dąży do organizowania i analizowania znanych i nieznanych danych o zagrożeniach w zaawansowany sposób dla szybsze i większe bezpieczeństwo.

Według firmy większość luk, które cyberprzestępcy wykorzystywali w 2017 roku w swoich zestawach exploitów i atakach phishingowych, znaleziono w produktach firmy Microsoft. Firma Recorded Future poinformowała również, że niektóre z tych luk miały kilka lat.

Co nowego w raportach 2017 2017

Dostawca zabezpieczeń przeanalizował tysiące głębokich wpisów na forach, repozytoriów kodu i ciemnych witryn internetowych z cebulą z powrotem w 2016 i z najnowszym raportem z 2017 roku kontynuowali prace w celu znalezienia bardziej znanego oprogramowania luki w zabezpieczeniach.

W raportach 2015 i 2016 firma stwierdziła, że Adobe Flash miał najwyższe rankingi, a teraz Microsoft wydaje się być liderem z 7 na 10 największych wad.

Recorded Future wyjaśnia, że:

[…] analiza wykazała zmianę preferencji z Adobe na wykorzystywanie produktów konsumenckich Microsoftu. Stanowi to wyraźny kontrast w stosunku do naszych poprzednich rankingów. Analiza tych źródeł od 1 stycznia 2017 r. do 31 grudnia 2017 r. pokazuje, że Adobe jest nadal dość popularny wśród cyberprzestępców, ale szybko spada.

Niektóre z tych zmian wynikają z rozwijającego się wykorzystywania przez przestępczość wykorzystanych luk w zabezpieczeniach. Ogólnie rzecz biorąc, zestawy exploitów spadają w miarę dostosowywania się działań przestępczych — na przykład popularność złośliwego oprogramowania do wydobywania kryptowalut wzrosła w ciągu ostatniego roku.

Najczęstsze wady występujące w produktach Microsoft

Jedną z luk najczęściej obserwowanych w 2017 roku było: CVE-2017-0199i czaiło się w kilku produktach Microsoft Office.

Umożliwiło to hakerom pobranie, a następnie wykonanie skryptu Visual Basic, który zawierał Polecenia Powershell ze złośliwych plików. Ta luka została znaleziona w różnych atakach phishingowych, a twórcy exploitów dla tej luki zostali zauważeni w ciemnej sieci sprzedawanej za około 400 do 800 USD.

Kolejną istotną i częstą luką była CVE-2016-0189, która znalazła się w rankingu z 2016 roku. Wada była związana z Internet Explorer i oferuje łatwy sposób na zestawy exploitów używane w 2017 roku.

Istnieje pilna potrzeba usunięcia wszystkich znanych luk w zabezpieczeniach

Dane publikowane w raportach Recorded Future powinny przypominać wszystkim o silnej potrzebie: załatać wszystkie znane problemy i wady. Ich raporty wykazały również spadek aktywności zestawów exploitów, który wynikał ze spadku użycia Flash Playera. Użytkownicy przeszli na bezpieczniejsze przeglądarki, ale także cyberprzestępcy.

Porady dotyczące zwiększonego bezpieczeństwa

Recorded Future radzi użytkownikom wykonać kilka podstawowych kroków w celu zwiększenia bezpieczeństwa:

- Wybierać Google Chrome jako podstawowa przeglądarka

- Ulepsz szkolenie użytkowników

- Utwórz kopię zapasową systemu tak często, jak to możliwe

- Posługiwać się blokery reklam

- Usuń oprogramowanie, którego dotyczy problem

- Uważaj na media społecznościowe, które używają Flasha i narażają użytkowników na zagrożenia cybernetyczne.

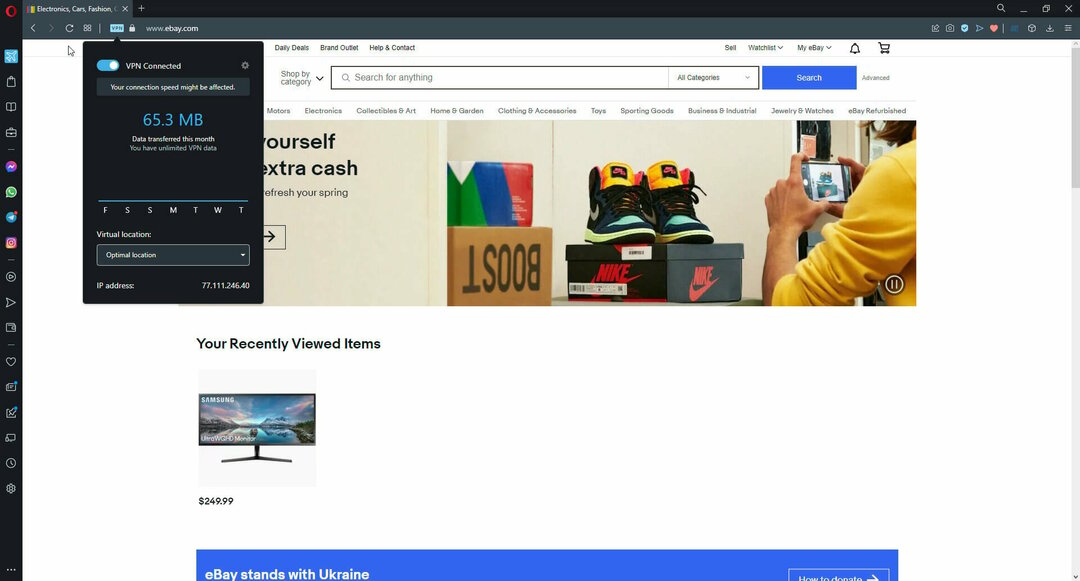

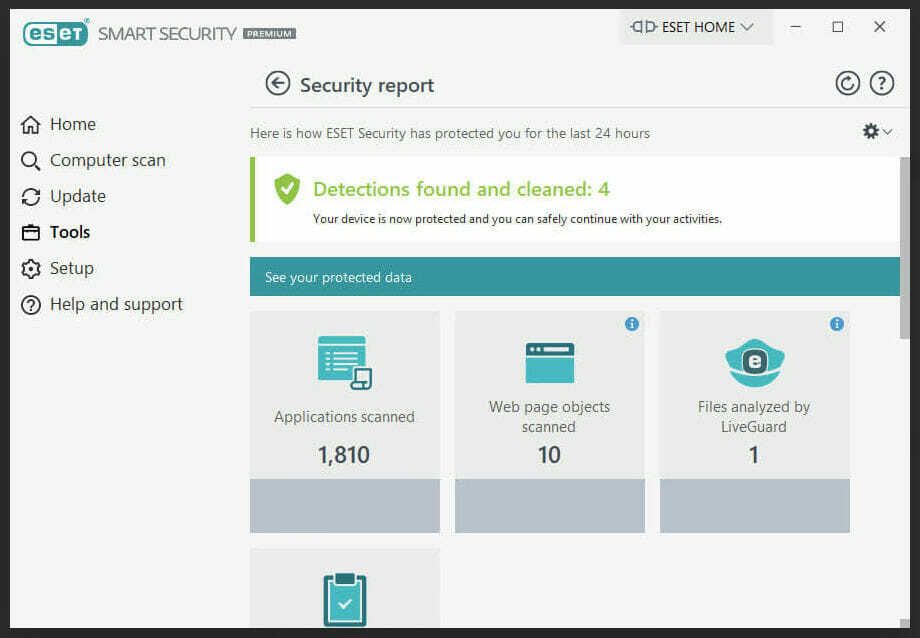

Gorąco polecamy CyberGhost, wiodącego dostawcę VPN. Chroni Twój komputer przed atakami podczas przeglądania, maskuje Twój adres IP i blokuje wszelki niepożądany dostęp do Twojego komputera.

- Kup teraz CyberGhost dla większego bezpieczeństwa w Internecie

Możesz dowiedzieć się więcej o całym zestawie znanych wad w sprawie raportu o podatności firmy Recorded Future za 2017 r..

POWIĄZANE HISTORIE DO SPRAWDZENIA:

- Exploit w programie PowerPoint sprawia, że system Windows jest podatny na cyberataki

- Microsoft zgłosił 587 luk w swoim oprogramowaniu w 2017 roku

- Hotspot Shield VPN naprawia lukę, która ujawnia informacje o użytkowniku user