- Koncepcja bezpieczeństwa komputerów PC wspieranych sprzętowo nabiera tempa z dnia na dzień.

- Microsoft wspiera komputery z zabezpieczonym rdzeniem jako środek zaradczy przeciwko cyberzagrożeniom, takim jak Thunderspy.

- Odwiedzić Aktualności aby dowiedzieć się więcej.

- Sprawdź nasze Bezpieczeństwo cybernetyczne koncentrator, aby być na bieżąco z najnowszymi zagrożeniami i rozwiązaniami w zakresie włamań do komputerów PC.

Koncepcja bezpieczeństwa komputerów PC wspieranych sprzętowo nabiera tempa z dnia na dzień. Jest to wynik przemyślenia przez interesariuszy z branży ich strategii cyberbezpieczeństwa.

Dlatego w wojnie z cyberatakami Microsoft naciska na wieloaspektowe podejście. Firma twierdzi, że tradycyjne oprogramowanie chroniące przed złośliwym oprogramowaniem lub zapory sieciowe są dziś niewystarczające.

Dlatego jest popieranie do korzystania z wielu strategii opartych na zabezpieczeniach sprzętowych lub komputerach z zabezpieczonym rdzeniem. Takie podejście jest bardziej skuteczne w zapobieganiu atakom Thunderspy lub podobnym.

Co to jest atak Thunderspy?

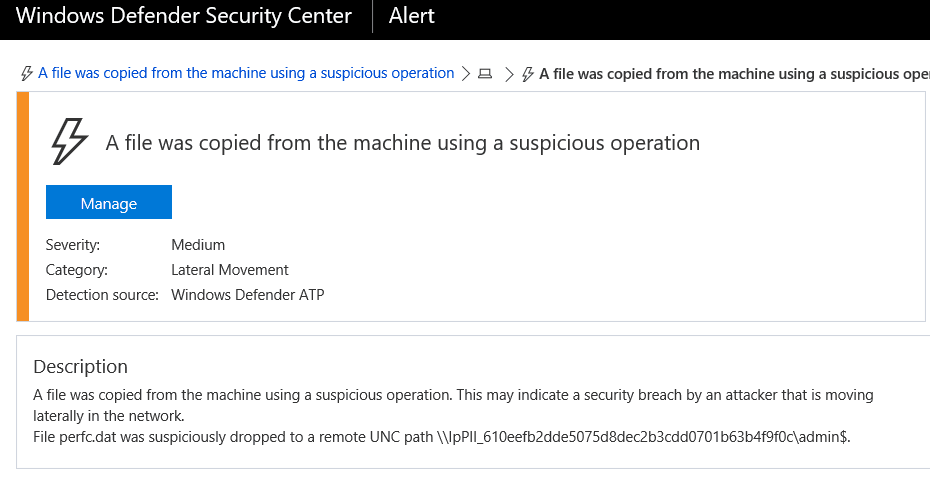

Thunderspy to rodzaj hakowania, który wykorzystuje bezpośredni dostęp do pamięci (DMA). Niedawny raport naukowców z Politechniki w Eindhoven pokazuje, jak to działa.

Końcową grą Thunderspy jest kradzież danych lub inne rodzaje nielegalnego wykonania kodu na poziomie jądra systemu. Aby to osiągnąć, atakujący musi złamać zabezpieczenia jądra, wykorzystując słabości Thunderbolt.

Najpierw haker łączy urządzenie zainfekowane złośliwym oprogramowaniem z komputerem za pośrednictwem interfejsu sprzętowego Thunderbolt.

Następnie narzędzie hakerskie Thunderspy wyłącza funkcje bezpieczeństwa oprogramowania sprzętowego Thunderbolt.

W udanym ataku złośliwe oprogramowanie omija środki bezpieczeństwa systemu Windows, takie jak logowanie. Dzięki temu możliwe staje się kradzież, szpiegowanie lub manipulowanie danymi bez ograniczeń.

Zagrożenie jest tak przerażające, że osoba atakująca nie musi znać Twojego hasła, aby włamać się do komputera.

Wygląda na to, że Thunderspy nie jest atakiem polegającym na zdalnym wykonaniu kodu (RCE). W związku z tym wymaga, aby złośliwy aktor miał fizyczny dostęp do urządzenia docelowego.

Komputery z zabezpieczonym rdzeniem

Microsoft się gada zabezpieczony rdzeń technologia jako podstawa sprzętowego zabezpieczenia komputerów PC.

Te komputery osobiste mają wbudowany sprzęt i oprogramowanie układowe, które chronią je przed naruszeniami Thunderspy lub podobnymi naruszeniami DMA.

Na początek komputery ze sprzętowym wsparciem obsługują ochronę Kernal DMA. Ta warstwa bezpieczeństwa utrudnia złośliwemu oprogramowaniu Thunderspy odczytywanie lub zapisywanie w pamięci systemowej.

Urządzenia wykorzystują również Ochrona systemu Windows Defender i integralność kodu chroniona przez hiperwizor (HVCI).

Zawsze możesz zostawić swoje pytania lub sugestie w sekcji komentarzy poniżej.