Eksperci Proofpoint nieosłonięty nowe kampanie złośliwego oprogramowania włączone LinkedIn. Podobne kampanie były zauważane od dłuższego czasu. Te kampanie złośliwego oprogramowania są skierowane do osób za pośrednictwem fałszywych kont LinkedIn.

LinkedIn jest używany przez różne firmy i firmy do przyciągnąć pracownika lub do tworzenia rozległych profesjonalnych sieci.. Różne firmy zapewniają możliwości pracy, więc osoby poszukujące pracy opuszczają swoje CV tam.

Sprytni cyberprzestępcy są aktywni i zawsze gotowi do tego zbierać poufne informacje. Chociaż LinkedIn zapewnia zoptymalizowane warunki dla profesjonalnych sieci, jest bardziej podatny na cyberprzestępców. Dlatego użytkownicy muszą zachować ostrożność podczas przesyłania danych osobowych.

Jeśli chcesz być bezpieczny podczas surfowania po Internecie, będziesz potrzebować w pełni dedykowanego narzędzia do zabezpieczenia swojej sieci. Zainstaluj teraz Cyberghost VPN i zabezpiecz się. Chroni Twój komputer przed atakami podczas przeglądania, maskuje Twój adres IP i blokuje wszelki niepożądany dostęp.

Modus operandi

Hakerzy używają różnych wektorów do dystrybucji złośliwego oprogramowania, aby pozostawić wiele jaj do pobrania. Hakerzy mogą przeglądać oferty pracy i posty różnych firm.

Po przejrzeniu profili LinkedIn różnych firm, mogą uzyskać wyobrażenie o sieciach firmy, partnerach i systemie operacyjnym. W ten sposób mogą być skierowane do różnych branż i sklepów.

Mogą ukraść połączenia LinkedIn różnych firm, a następnie oferować pracę na różne stanowiska o dobrej reputacji w tych firmach. Jak twierdzą badacze ProofPoint:

Adresy URL prowadzą do strony docelowej, która podszywa się pod prawdziwą firmę zarządzającą talentami i personelem, wykorzystując skradzioną markę w celu zwiększenia wiarygodności kampanii.

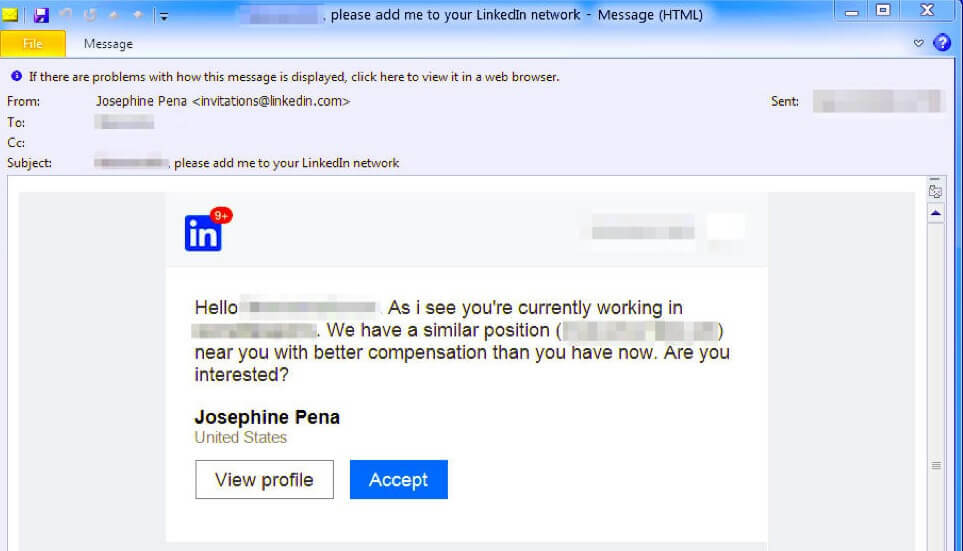

Mogą również tworzyć fałszywe konta, takie jak Facebook i Twitter, a następnie wysyłaj łagodne e-maile dla użytkowników. Zaczynając od prostej rozmowy zwracają uwagę użytkowników, dostarczając informacji o ofertach pracy.

Wysyłają różne adresy URL, które są połączone ze stroną docelową. Strona docelowa zawiera różne typy plików, takie jak PDF, dokumenty Microsoft Word lub inne tego typu dokumenty.

Te dokumenty, utworzone za pomocą Taurus Buildera, zaczynają się automatycznie pobierać ze szkodliwymi makrami. Jeśli użytkownik otworzy makra, zostanie pobrane More-eggs. Badacze ProofPoint dodali ponadto, że:

Ten aktor dostarcza przekonujących przykładów tych nowych podejść, wykorzystując skrobanie LinkedIn, wielowektorowe i wieloetapowe kontakty z odbiorcami, spersonalizowane przynęty i zróżnicowane techniki ataków w celu dystrybucji narzędzia do pobierania More eggs, które z kolei może rozpowszechniać wybrane przez siebie złośliwe oprogramowanie w oparciu o profile systemowe przesyłane do zagrożenia aktor.

Jeśli zostanie załadowanych więcej jajek do pobrania, nie będzie można chronić twojego konta. Jedynym sposobem ochrony danych osobowych jest: użyj silnego i unikalnego hasła.

Innym sposobem jest to, że jeśli otrzymasz wiadomość lub e-mail od jakiejkolwiek firmy, nie otwieraj jej ani nie klikaj w adres URL. LinkedIn jest bardziej wrażliwy na ataki cyberprzestępców, dlatego należy zachować ostrożność podczas tworzenia konta na LinkedIn.

POWIĄZANE PRZEWODNIKI, KTÓRE MUSISZ SPRAWDZIĆ:

- Microsoft przyznaje, że ujawnia miliony haseł MS Office

- Najlepsze rozwiązania antywirusowe dla systemu Windows 10 do zainstalowania w 2019 roku [LISTA BEZPŁATNA]

- Nowy exploit zero-day dla przeglądarki Internet Explorer wkrada złośliwe oprogramowanie na komputery PC

![10 najlepszych programów antywirusowych z bezpłatną wersją próbną [Ochrona przed wirusami]](/f/fe50cc82ad904e047cc09f44d275a4c7.jpg?width=300&height=460)