Złośliwe programy mogą zainfekować komputer bez Twojej wiedzy, pracując po cichu, wydobywając informacje, których szukają. Z drugiej strony złośliwe oprogramowanie, takie jak ransomware, jest dość oczywiste, nie starając się ukryć swojej obecności.

Ransomware to złośliwe programy, które ograniczają dostęp do zainfekowanego systemu komputerowego tylko po to, aby żądać od użytkownika zapłaty okupu w celu odzyskania dostępu do systemu. Ransomware robi brudny uczynek na dwa różne sposoby: albo szyfruje pliki na dysku twardym systemu, albo całkowicie blokuje system i wyświetla komunikat żądający od użytkownika zapłaty.

Jeśli zostałeś zainfekowany i chcesz wiedzieć, która rodzina złośliwego oprogramowania zaszyfrowała Twoje dane, możesz użyć Identyfikacja ransomware aby się tego dowiedzieć. Wszystko, co musisz zrobić, to przesłać zainfekowany plik lub wiadomość, że złośliwe oprogramowanie wyświetla się na ekranie. ID Ransomware może obecnie wykryć 55 rodzajów oprogramowania ransomware, ale nie oferuje żadnych usług odzyskiwania plików. Oto lista wszystkich rodzajów oprogramowania ransomware, które może zidentyfikować:

7ev3n, AutoLocky, BitMessage, Booyah, brazylijskie oprogramowanie ransomware, BuyUnlockCode, Cerber, CoinVault, Coverton, Crypt0L0cker, CryptoFortress, CryptoHasYou, CryptoJoker, CryptoTorLocker, CryptoWall 2.0, CryptoWall 3.0, CryptoWall 4.0, CryptXXX, CrySiS, CTB-Locker, DMA Locker, ECLR Ransomware, EnCiPhErEd, Cześć Kolego!, JAK ODSZYFROWAĆ PLIKI, HydraCrypt, Jigsaw, JobCrypter, KeRanger, LeChiffre, Locky, Lortok, Magic, Maktub Locker, MireWare, NanoLocker, Nemucod, O MÓJ BOŻE! Ransomcrypt, PadCrypt, PClock, PowerWare, Radamant, Radamant v2.1, Rokku, Samas, Sanction, Shade, SuperCrypt, Niespodzianka, TeslaCrypt 0.x, TeslaCrypt 2.x, TeslaCrypt 3.0, TeslaCrypt 4.0, UmbreCrypt, KryptaKrypta

Przesyłane pliki są analizowane w oparciu o bazę sygnatur. Wyniki są uporządkowane według liczby znalezionych dopasowań między złośliwym oprogramowaniem a bazą danych. Jeśli złośliwe oprogramowanie zostanie zidentyfikowane, przesłane pliki zostaną usunięte. Po zidentyfikowaniu typu rasomware można wyszukiwać według nazwy zagrożenia, aby uzyskać najnowsze informacje dotyczące odzyskiwania. Ponieważ wiele ransomware ma podobne rozszerzenia w plikach, w niektórych przypadkach wyniki nie są w 100% jasne.

Jeśli nie zostaną znalezione żadne wyniki, przesłane pliki są udostępniane zaufanym analitykom złośliwego oprogramowania w celu dalszej analizy lub identyfikacji nowego typu złośliwego oprogramowania. Jeśli chodzi o poufność danych, ID Ransomware wyraźnie stwierdza:

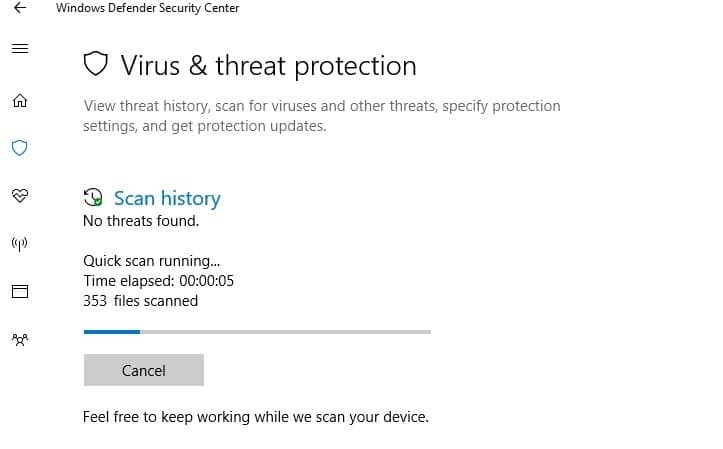

Oczywiście naszą radą jest zainstalowanie w pierwszej kolejności oprogramowania anty-malware i unikanie podejrzanych witryn lub plików. Polecamy darmowy BitDefender BDAntiRansomware.