Kilka tygodni temu Microsoft szybko wdrożył łatka do naprawy Spectre i Meltdown luki w zabezpieczeniach utrzymujące się w systemie Windows 7. Niestety, sprawy nie potoczyły się zgodnie z planem, ponieważ łatka Meltdown firmy faktycznie wywołała jeszcze więcej problemów z bezpieczeństwem.

Łatka wprowadziła więcej błędów w systemie Windows 7, umożliwiając wszystkim aplikacjom na poziomie użytkownika odczytywanie treści z systemu Jądro Windows. Co więcej, łatka umożliwia nawet zapisywanie danych w pamięci jądra. Oto, co musisz o tym wszystkim wiedzieć.

Oto, co wywołała łatka Meltdown w systemie Windows 7

Ulf Frisk, szwedzki ekspert ds. bezpieczeństwa IT, odkryty dziurę, którą wywołuje ta najnowsza łatka Microsoftu. Zrobił to podczas pracy nad PCILeech, które jest urządzeniem, które stworzył kilka lat temu i które przeprowadza ataki Direct Memory Access (DMA), a także zrzuca chronioną pamięć systemu operacyjnego.

Według tego eksperta, łatka Meltdown firmy Microsoft dla CVE-2-17-5754 przypadkowo spowodowała lukę w bicie, który kontroluje uprawnienia dostępu do pamięci jądra. Frisk otworzył swój wpis na blogu, pisząc:

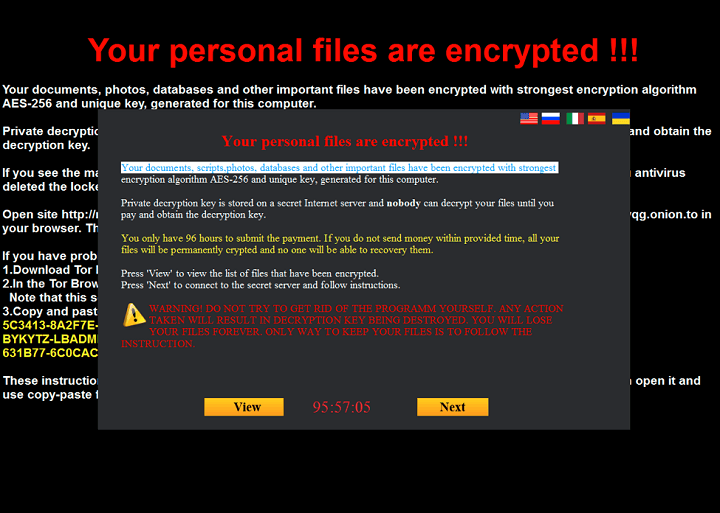

Poznaj styczniową łatkę Windows 7 Meltdown. Zatrzymał Meltdown, ale otworzył znacznie gorszą lukę… Pozwolił każdemu procesowi na odczytanie pełna zawartość pamięci w gigabajtach na sekundę, och – można było zapisywać do dowolnej pamięci jako dobrze.

Nie były potrzebne żadne wymyślne wyczyny. Windows 7 wykonał już ciężką pracę mapowania wymaganej pamięci do każdego uruchomionego procesu. Eksploatacja była tylko kwestią odczytu i zapisu do już zmapowanej pamięci wirtualnej w procesie. Nie są wymagane żadne wymyślne interfejsy API ani wywołania systemowe — wystarczy standardowy odczyt i zapis!

Frisk kontynuował i wyjaśnił, że „Bit zezwolenia użytkownika/nadzorcy został ustawiony we wpisie samoodniesienia PML4”, co spowodowało udostępnienie tabel stron w kodzie trybu użytkownika we wszystkich procesach.

- ZWIĄZANE Z: Procesory Intel 8. generacji wprowadzają nowy projekt sprzętowy, który blokuje Spectre i Meltdown

Te tabele stron powinny być dostępne tylko przez jądro w normalnych warunkach. PML4 jest używany przez jednostkę zarządzania pamięcią procesora w celu tłumaczenia wirtualnych adresów procesów na fizyczne adresy pamięci w pamięci RAM.

Microsoft łata ten problem we wtorkowej poprawce z marca 2018 r

Według szwedzkiego eksperta problem dotyczył tylko 64-bitowych wersji systemu Windows 7 i Windows Server 2008 R2. Microsoft naprawił usterkę, przywracając uprawnienie PML4 do pierwotnej wartości w in Wtorkowy patch marcowy. Wygląda na to, że ten problem nie dotyczy komputerów z systemem Windows 8.1 lub Windows 10.

POWIĄZANE HISTORIE DO SPRAWDZENIA:

- AMD potwierdza wady znalezione przez laboratoria CTS; obiecuje łatki z poprawkami

- Firma Intel twierdzi, że nie należy instalować poprawek Spectre i Meltdown

- 100% Poprawka: VPN nie działa na komputerach z systemem Windows 7