Oszczędzająca czas wiedza dotycząca oprogramowania i sprzętu, która pomaga 200 mln użytkowników rocznie. Poprowadzi Cię z poradami, wiadomościami i wskazówkami, aby ulepszyć swoje życie technologiczne.

Bezpieczeństwo biznesowe AVG

AVG dostarcza najlepiej oceniane rozwiązanie do wykrywania naruszeń danych, które jest przeznaczone dla firm, które obejmuje wszystkie Twoje potrzeby w zakresie ochrony, od natychmiastowych alertów e-mail po zdalne narzędzia administracyjne.

Mówiąc o administracji zdalnej, możesz instalować, aktualizować i konfigurować oprogramowanie AVG na swoich urządzeniach PC z dowolnego miejsca i korzystać z monitorowania w czasie rzeczywistym oraz powiadomień o zagrożeniach.

Spójrzmy szybko na jego kluczowe cechy:

- Konsola zarządzania w chmurze (szybkie wdrażanie na wielu punktach końcowych, zarządzanie zasadami, monitorowanie zagrożeń, planowanie aktualizacji oraz ochrona urządzeń i sieci z jednego miejsca)

- Plik, poczta e-mail, zachowanie i osłona WWW (wielopoziomowa ochrona przed złośliwym oprogramowaniem, wirusami, spamem, szkodliwymi plikami do pobrania i niebezpiecznymi witrynami internetowymi)

- Link Scanner i zintegrowana zapora (w celu filtrowania ruchu sieciowego i zapobiegania podejrzanym połączeniom)

- Niszczarka plików (trwale usuwaj pliki, których nie chcesz odzyskać)

- Ochrona SharePoint

Bezpieczeństwo biznesowe AVG

Chroń swoją firmę za pomocą najlepszego oprogramowania do wykrywania naruszeń danych obsługiwanego przez system AVG!

Kup Teraz

Varonis

To oprogramowanie do wykrywania naruszeń prywatności jest innowacją firmy Varonis Systems, amerykańskiej firmy zajmującej się oprogramowaniem, i pozwala organizacjom śledzić, wizualizować, analizować i chronić swoje dane.

Varonis przeprowadza analizę zachowań użytkowników, aby wykrywać i identyfikować nietypowe zachowania oraz chronić się przed cyberatakami, wyodrębniając metadane z infrastruktury IT.

Następnie wykorzystuje te informacje do mapowania relacji między obiektami danych, pracownikami, zawartością i wykorzystaniem, dzięki czemu można uzyskać lepszy wgląd w dane i je chronić.

Spójrzmy szybko na jego kluczowe cechy:

- Nieinwazyjna implementacja frameworka Varonis

- Oprogramowanie do zarządzania danymi DatAdvantage i na poziomie silnika analitycznego IDU (analiza statystyczna)

- Monitoruj serwery plików, dokładnie analizuj systemy plików i wzorce dostępu (zalecenia zmian)

- Rozwiązanie problemu wykrywania naruszeń prywatności (szybka i prosta konfiguracja)

- Rozwiąż szereg wyzwań i określ własność danych na podstawie częstotliwości dostępu

- Wykonuje audyt użytkowania

Varonis

Połącz widoczność i kontekst, aby wykrywać cyberataki i reagować jak profesjonalista!

Spróbuj teraz

Podstępybit

Jest to pierwszy dostawca rozwiązań do zarządzania dostępem do danych, który obsługuje nieustrukturyzowane i ustrukturyzowane repozytoria danych, chroniąc Twoje poświadczenia przed najbardziej wrażliwymi celami.

Stealthbits to firma zajmująca się bezpieczeństwem cybernetycznym, która chroni poufne dane i dane uwierzytelniające, których atakujący używają do kradzieży samych danych.

Spójrzmy szybko na jego kluczowe cechy:

- Stealth Intercept (wykrywa, zapobiega i ostrzega w czasie rzeczywistym, umożliwiając blokowanie zagrożeń, zanim zamienią się w katastrofy)

- Oparta na uczeniu maszynowym Stealth Defend (narzędzie do analizy zagrożeń i alertów w czasie rzeczywistym w celu ochrony organizacji przed zaawansowanymi zagrożeniami oraz próbami eksfiltracji i zniszczenia danych)

- Stealth Recover (umożliwia wycofywanie i przywracanie zmian w Active Directory w celu utrzymania bezpiecznego i zoptymalizowanego katalogu oraz przywracania domen bez przestojów)

- Stealthbits Monitor aktywności plików (przechowywanie dostępu do plików i zmian uprawnień dla serwerów plików Windows i urządzeń NAS bez konieczności rejestrowania natywnego)

Podstępybit

Nie ograniczaj dostępu do swoich danych. Przejdź na wyższy poziom, zabezpieczając Active Directory.

Spróbuj teraz

Suricata

Jest to szybkie, niezawodne oprogramowanie typu open source do wykrywania naruszeń prywatności opracowane przez Open Information Security Foundation.

Suricata umożliwia wykrywanie włamań w czasie rzeczywistym, a także zapobiega włamaniom i monitoruje bezpieczeństwo sieci.

Zawiera moduły, takie jak przechwytywanie, zbieranie, dekodowanie, wykrywanie i wyprowadzanie, śledząc proces w tej kolejności. Najpierw przechwytuje ruch, a następnie dekoduje go i określa sposób rozdzielania przepływu między procesorami.

Spójrzmy szybko na jego kluczowe cechy:

- Rozwiązanie wielowątkowe (wykorzystuje reguły, język sygnatur oraz skrypty Lua do wykrywania złożonych zagrożeń)

- Kompatybilny ze wszystkimi głównymi systemami operacyjnymi, w tym Windows

- Przetwarzanie ruchu sieciowego na siódmej warstwie modelu OSI (rozszerzone możliwości wykrywania złośliwego oprogramowania)

- Automatyczne wykrywanie i parsowanie protokołów oraz akceleracja GPU

⇒ Zdobądź Suricatę

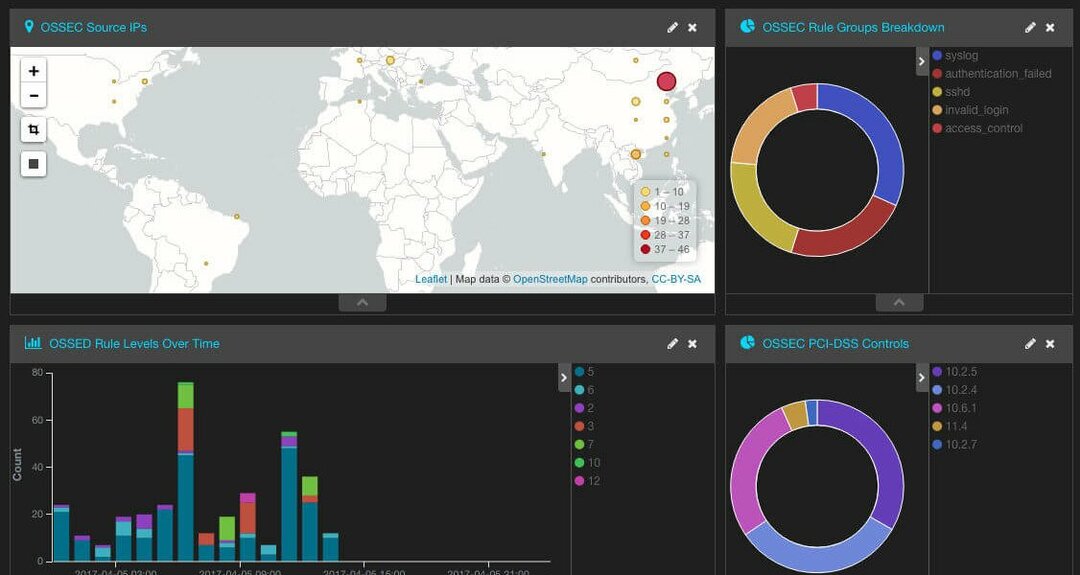

OSSEC

OSSEC to wieloplatformowy system wykrywania włamań oparty na hoście o otwartym kodzie źródłowym. Narzędzie posiada potężny silnik korelacji i analizy, integrujący analizę logów i sprawdzanie integralności plików.

Ponadto dostępna jest funkcja monitorowania rejestru systemu Windows, dzięki czemu z łatwością zobaczysz wszelkie nieautoryzowane zmiany w rejestrze.

Istnieje również scentralizowane egzekwowanie zasad, wykrywanie rootkitów, ostrzeganie w czasie rzeczywistym i aktywne reagowanie. Jeśli chodzi o dostępność, powinieneś wiedzieć, że jest to rozwiązanie wieloplatformowe i działa na Linux, OpenBSD, FreeBSD, macOS, Solaris i Windows.

Spójrzmy szybko na jego kluczowe cechy:

- Całkowicie za darmo

- Dostępne na prawie wszystkich platformach stacjonarnych

- Silnik korelacji i analizy

- Analiza logów, sprawdzanie integralności

- Monitorowanie rejestru, sprawdzanie integralności plików

- Wykrywanie rootkitów, alerty w czasie rzeczywistym

⇒ Uzyskaj OSSEC

Parsknięcie

Jest to kolejne darmowe i otwarte oprogramowanie do wykrywania naruszeń prywatności stworzone w 1998 roku, którego główną zaletą jest możliwość wykonywania analizy ruchu w czasie rzeczywistym i rejestrowania pakietów w sieci.

Funkcje obejmują analizę protokołów, wyszukiwanie treści i preprocesory, które sprawiają, że to narzędzie powszechnie akceptowane do wykrywania wszelkiego rodzaju złośliwego oprogramowania, exploitów, portów skanowania i wielu innych zabezpieczeń problemy.

Spójrzmy szybko na jego kluczowe cechy:

- Sniffer, rejestrator pakietów i tryby wykrywania włamań do sieci (tryb Sniffer odczytuje pakiety i wyświetla informacje, Rejestrator pakietów rejestruje pakiety na dysku, natomiast tryb wykrywania włamań do sieci monitoruje ruch w czasie rzeczywistym porównując go ze zdefiniowanymi przez użytkownika zasady)

- Wykrywaj ukryte skanowanie portów, ataki CGI, sondy SMB, przepełnienie bufora i próby odcisków palców systemu operacyjnego

- Kompatybilny z różnymi platformami sprzętowymi i systemami operacyjnymi, w tym Windows

- Elastyczny i dynamiczny do wdrożenia

- Łatwe do napisania reguły wykrywania włamań

- Dobra baza wsparcia społeczności do rozwiązywania problemów

⇒ Uzyskaj parsknięcie

Czy istnieje oprogramowanie do wykrywania naruszeń prywatności, o którym wszyscy powinni wiedzieć? Podziel się z nami, zostawiając komentarz w sekcji poniżej.

© Copyright Windows Raport 2021. Nie jest powiązany z Microsoft