To oprogramowanie sprawi, że sterowniki będą działały, dzięki czemu będziesz chroniony przed typowymi błędami komputera i awariami sprzętu. Sprawdź teraz wszystkie sterowniki w 3 prostych krokach:

- Pobierz poprawkę sterownika (zweryfikowany plik do pobrania).

- Kliknij Rozpocznij skanowanie znaleźć wszystkie problematyczne sterowniki.

- Kliknij Zaktualizuj sterowniki aby uzyskać nowe wersje i uniknąć nieprawidłowego działania systemu.

- DriverFix został pobrany przez 0 czytelników w tym miesiącu.

BitLocker jest wbudowanym pełne szyfrowanie dysku funkcja dostępna w systemach Windows 7, 8.1 i Windows 10. To narzędzie pozwala użytkownikom chronić dane poprzez szyfrowanie całego dysku lub tylko pojedynczych sektorów.

Podczas korzystania z funkcji BitLocker niezwykle ważne jest zapisywanie informacji o odzyskiwaniu w usłudze Active Directory. Aby to zrobić, musisz włączyć zasadę o nazwie „Przechowuj informacje o odzyskiwaniu funkcji BitLocker w usługach domenowych Active Directory”.

Czasami jednak funkcja BitLocker nie zapisuje klucza w AD. Jest to bardzo denerwująca sytuacja, ponieważ pozostawia odpowiednie komputery z zablokowanym dyskiem, a użytkownicy nie mają dostępu do haseł odzyskiwania.

Aby uniknąć takich sytuacji, postępuj zgodnie z instrukcjami wymienionymi poniżej, aby upewnić się, że funkcja BitLocker zapisuje klucze odzyskiwania w AD.

Jak wykonać kopię zapasową klucza odzyskiwania funkcji BitLocker w AD?

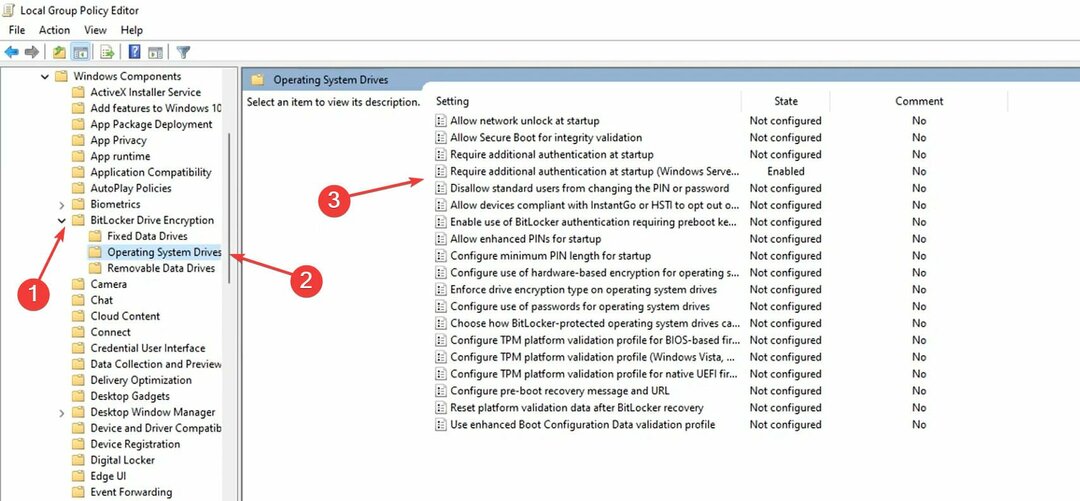

1. Upewnij się, że ustawienie zasad grupy, aby zapisać klucz w AD, jest włączone

- Przejdź do tego klucza rejestru: HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\FVE

- Aby umożliwić tworzenie kopii zapasowych informacji odzyskiwania, upewnij się, że dostępne są wartości wymienione poniżej:

- OSActiveDirectoryBackup powinien być ustawiony na 1

- FDVActiveDirectoryBackup powinien być ustawiony na 1

- RDVActiveDirectoryBackup powinien być ustawiony na 1.

Upewnij się również, że klient jest członkiem jednostki organizacyjnej, a zasady grupy funkcji BitLocker mają zastosowanie do odpowiedniej jednostki organizacyjnej.

2. Uzyskaj identyfikator numerycznego zabezpieczenia hasła

Aby to zrobić, musisz otworzyć wiersz polecenia z podwyższonym poziomem uprawnień, wprowadź następujące polecenie i naciśnij Enter: zarządzaj-bde -protectors -get c:

W powyższym przykładzie używany jest dysk C:. Oczywiście musisz zastąpić literę C: literą używanego dysku.

Po naciśnięciu klawisza Enter w CMD pojawi się lista, w której znajdziesz identyfikator i hasło do zabezpieczenia hasła numerycznego.

3. Kopia zapasowa informacji o odzyskiwaniu do AD

Aby włączyć informacje o odzyskiwaniu kopii zapasowych do AD, wprowadź to polecenie CMD: management-bde -protectors -adbackup c: -id {…}

Zastąp kropki w nawiasach identyfikatorem numerycznego zabezpieczenia hasłem uzyskanym w kroku 1.

Informacje o odzyskiwaniu woluminu w Active Directory powinny być teraz widoczne.

Mamy nadzieję, że to pomoże. Ponadto, jeśli znalazłeś inne rozwiązania umożliwiające zapisywanie kluczy BitLocker w AD lub naprawienie problemów z tworzeniem kopii zapasowych kluczy BitLocker, skorzystaj z poniższych komentarzy, aby nas o tym powiadomić.

POWIĄZANE HISTORIE DO SPRAWDZENIA:

- Jak wyłączyć funkcję BitLocker w systemie Windows 10, 8.1 lub 7?

- Poprawka: nie udało się odblokować za pomocą tego błędu funkcji BitLocker w kluczu odzyskiwania

- Jak naprawić krytyczny błąd Bitlockera podczas uruchamiania?

![Poprawka: nie można wyłączyć funkcji BitLocker w systemie Windows 11 [przewodnik 2022]](/f/87cf5b4ace31e2189814bf574dfd6b53.png?width=300&height=460)