- Microsoft oppretter et nytt verktøy som vil hjelpe brukerne å få mest mulig ut av TPM-sikkerhetsbrikkene sine.

- Windows 11 leveres med denne valgfrie programvaren, skreddersydd spesielt for et av operativsystemets mest kritiserte krav.

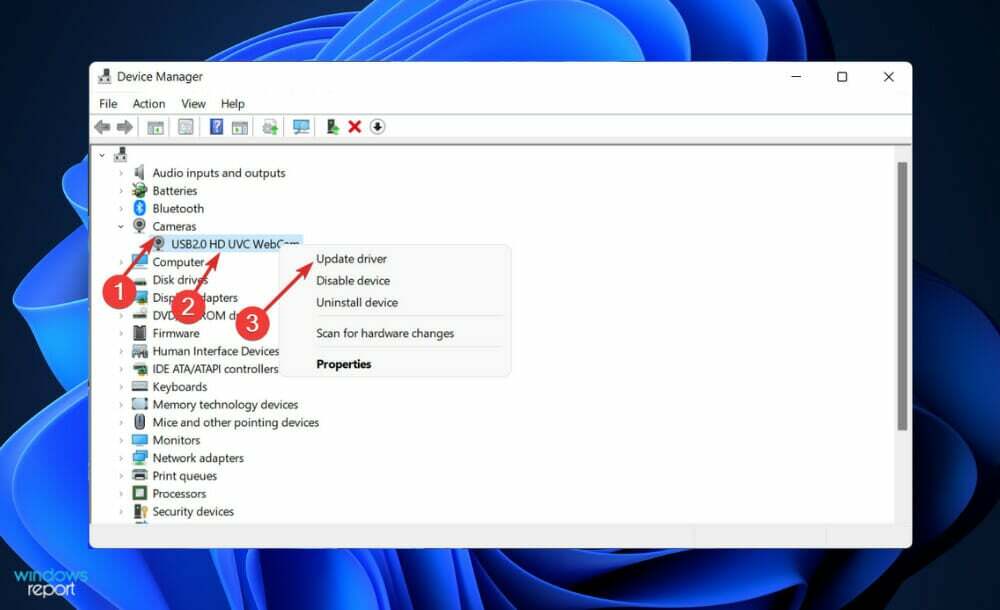

- Administratorer kan bruke TpmDiagnostics.exe til spør grundig informasjonen som er lagret på TPM-sjetongene.

- Denne artikkelen inneholder en fullstendig liste over kommandoer du kan bruke med denne nye programvaren, på Windows 11.

Det kan være lurt å viteWindows 11 kommer med en ny valgfri funksjon som kalles TPM Diagnostics, verktøy som gjør det mulig for administratorer å bla gjennom TPM-sikkerhetsprosessoren til en bestemt enhet.

Et åpenbart grep, med tanke på at Microsoft fortsetter å insistere på disse TPM 2.0 sikkerhetsprosessorer som et krav, nødvendig for å drive noen av sikkerhetsfunksjonene.

Det nye operativsystemet har et standard TPM Diagnostics-verktøy

Som du sikkert allerede vet, fra de endeløse diskusjonene som dette Windows 11-kravet har utløst, er en TPM-brikke faktisk en maskinvaresikkerhetsprosessor.

Hovedformålet er å beskytte krypteringsnøkler, brukerlegitimasjon, så vel som andre sensitive data fra malware-angrep og andre former for hacking eller datautvinning.

Microsoft fortsetter å insistere på dette kravet og fortsetter å understreke den største viktigheten som denne lille maskinvaren faktisk har, i et nytt blogginnlegg.

Fremtidens PC-er trenger denne moderne maskinvaren for å beskytte mot vanlige og sofistikerte angrep som løsepenger og mer sofistikerte angrep fra nasjonalstater. Å kreve TPM 2.0 hever standarden for maskinvaresikkerhet ved å kreve den innebygde root-of-trust.

Dette splitter nye Windows 11 kommandolinjeverktøyet kalt TPM Diagnostics vil nå gi alle administratorer muligheten til å spørre TPM-brikken for lagret informasjon.

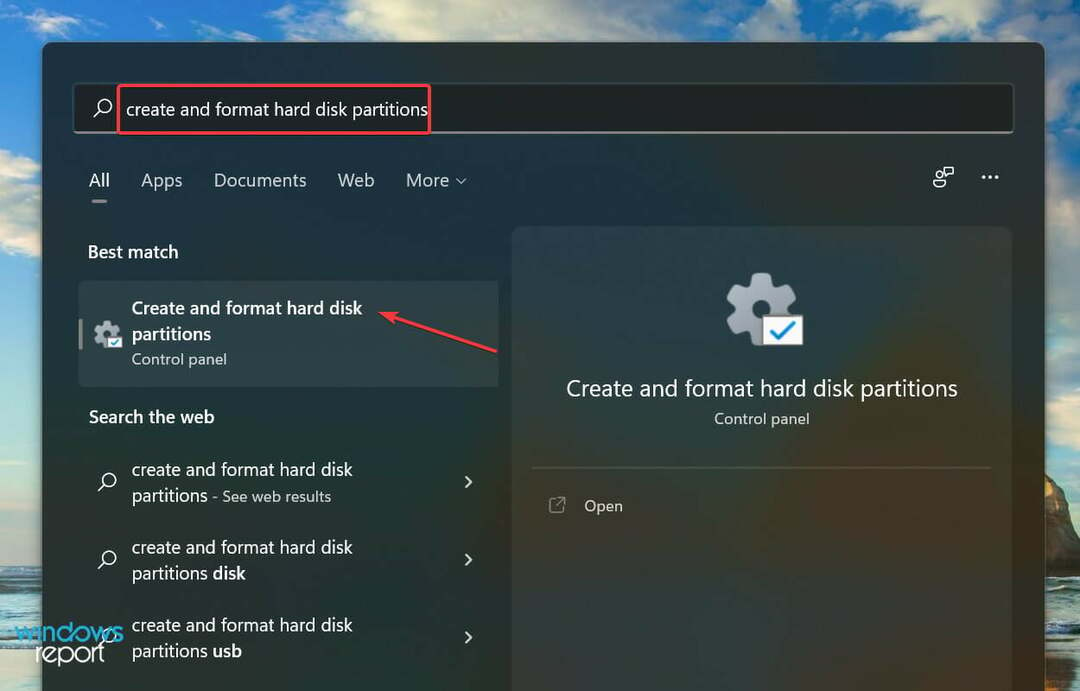

Etter at du har installert programvaren, finner du en ny tpmdiagnostics.exe kjørbar plassert i C: \ Windows \ System32 mappe.

TPM 2.0 er en viktig byggestein for å gi sikkerhet med Windows Hello og BitLocker for å hjelpe kundene bedre å beskytte identiteten og dataene sine. I tillegg hjelper TPM-er for mange bedriftskunder til å lette Zero Trust-sikkerhet ved å tilby et sikkert element for å bekrefte enheters helse.

Hvilke kommandoer kan jeg bruke med dette nye verktøyet?

Det er viktig å vite at, med mindre du helt forstår hvilke data som lagres i TPM-brikken din, anbefales det ikke å rote med den for mye.

Enhver feil du gjør kan ved et uhell fjerne nøklene som er nødvendige for å betjene enheten.

Vet at den Microsoft Trusted Platform-dokumentasjon, sammen med det nye TpmDiagnostics.exe verktøyet kan gi en mengde informasjon om den underliggende sikkerhetsmekanikken til Windows 11.

Dette er den komplette listen over kommandoer som du kan bruke på det nye Windows 11 TPM-verktøyet:

tpmdiagnostics: Et verktøy for Windows 10 build 22000. Opphavsrett (c) Microsoft Corporation. Alle rettigheter forbeholdes. Flagg: PrintHelp (/ h -h) PromptOnExit (-x / x) UseECC (-ecc / ecc) UseAes256 (-aes256 / aes256) QuietPrint (-q / q) PrintVerbosely (-v / v) Bruk kommandoen 'help' for å få mer informasjon om en kommando. Kommandoer: TpmInfo: GetLockoutInfo IsOwned PlatformType CheckFIPS ReadClock GetDeviceInformation IfxRsaKeygenVulnerability GatherLogs [full katalogsti] PssPadding IsReadyInformation TpmTask: MaintenanceTaskStatus ShowTaskStatus IsEULAAccepted ProvisionTpm [force clear] [allow PPI prompt] TpmProvisioning: PrepareTPM CanUseLockoutPolicyClear CanClearByPolicy AutoProvisioning: IsAutoProvisioningEnabled EnableAutoProvisioning DisableAutoProvisioning [-o] EK: EkInfo ekchain EkCertStoreRegistry GetEkCertFromWeb [-ecc] [cert fil] GetEkCertFromNVR [-ecc] [cert fil] GetEkCertFromReg [-ecc] [utdatafil] GetEk [-ecc] [nøkkelfil] CheckEkCertState InstallEkCertFromWeb InstallEkCertFromNVR InstallEkCertThroughCoreProv EKCertificateURL WindowsAIK: InstallWindowsAIK [-skipCert] WinAikPersistedInTpm UninstallWindowsAIKCert GetWindowsAIKCert [cert file] IsWindowsAIKInstalledInNCrypt EnrollWindowsAIKCert GetWindowsAIKPlatformClaim ["fresh"] [output file] OtherKeys: PrintPublicInfo [srk / aik / ek / handle] [-asBcryptBlob / -RsaKeyBitsOnly / -RsaSymKeyBitsOnly] [-ecc] TestParms [SYMCIPHER | RSA] [algoritmespesifikke argumenter] EnumerateKeys NVStorage: EnumNVIndexes DefineIndex [index] [size] [attributtflagg] UndefineIndex [index] ReadNVIndexPublic [index] WriteNVIndex [index] [data i hex-format | -fil filnavn] ReadNVIndex [indeks] NVSummary NVBootCounter: CheckBootCounter ReadBootCounter [/ f] PCRs: PrintPcrs PhysicalPresence: GetPPTransition GetPPVersionInfo GetPPResponse GetPPRequest TPMCommandsAndResponses: CommandCode [hex command code] ResponseCode [hex response code] Tracing: EnableDriverTracing DisableDriverTracing FormatTrace [etl file] [output json file] DRTM: DescribeMle [MLE Binary File] Diverse: Hjelp [kommandonavn] DecodeBase64File [fil for å dekode fra base 64] EncodeToBase64File [fil for å kode] ReadFileAsHex [fil å lese] ConvertBinToHex [fil å lese] [fil å skrive til] ConvertHexToBin [fil å lese] [fil å skrive til] Hash [hex bytes eller rå verdi til hash] GetCapabilities