Hvis du er lidenskapelig opptatt av jakt på feil/sårbarhet, kan dette programmet være for deg.

Microsoft kunngjorde introduksjonen av Microsoft Defender Bounty Program i den Redmond-baserte teknologigigantens siste sikkerhetsblogginnlegg. Det nye programmet vil belønne alle kvalifiserte personer som oppdager sårbarheter i Microsoft-produkter.

Det er velkjent at Microsoft blir permanent angrepet av trusselaktører, og produktene deres er ofte gjenstand for nettangrep.

For eksempel, tidligere i år, har studier vist at over 80 % av Microsoft 365-kontoene ble hacket i 2022, med 60 % av dem som ble hacket. Det som er enda mer bekymringsfullt er det faktum at en annen studie har vist at Microsoft Teams er utsatt for moderne skadelig programvare.

Med dette i tankene er Microsofts planer med det nye Defender Bounty-programmet å tilby belønninger på opptil $20 000 til alle som klarer å finne kritiske sårbarheter.

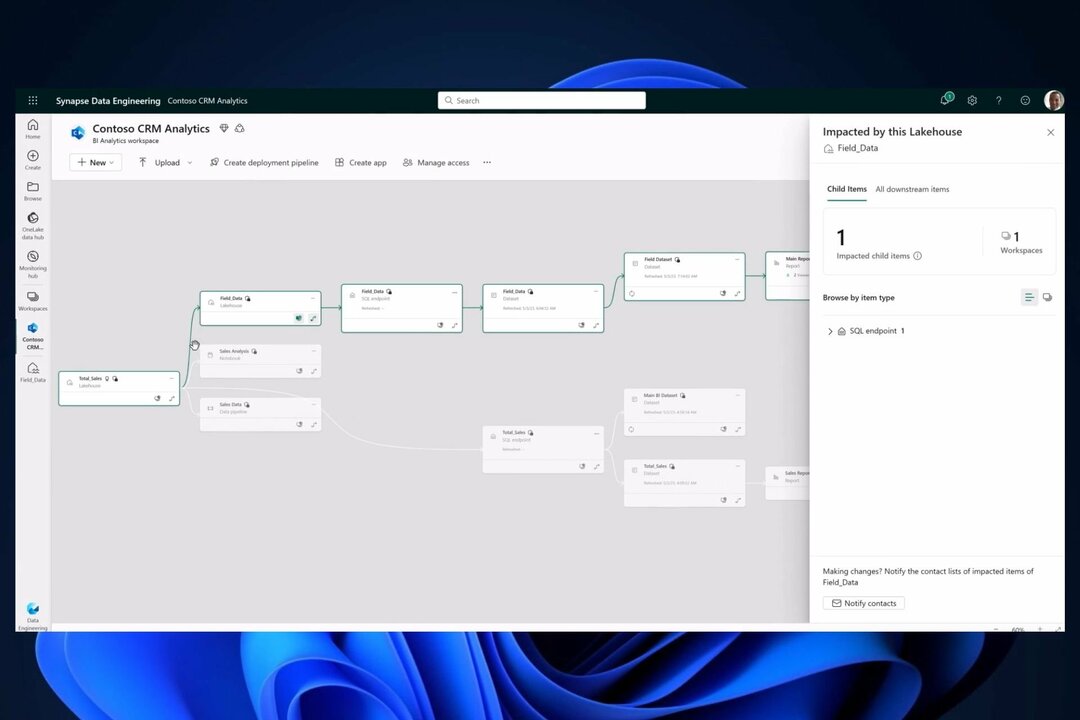

Microsoft Defender Bounty-programmet inviterer forskere over hele verden til å identifisere sårbarheter i Defender-produkter og -tjenester og dele dem med teamet vårt. Defender-programmet vil begynne med et begrenset omfang, med fokus på Microsoft Defender for Endpoint APIer, og vil utvides til å inkludere andre produkter i Defender-merket over tid.

Microsoft

Men før du registrerer deg, er det noen punkter du må være klar over, inkludert noen som sikrer at innleveringene dine er kvalifisert for programmet. Følg med da vi avslører dem alle.

Microsoft Defender Bounty Program: Hva er de kvalifiserte bidragene?

For å komme i gang og registrere deg for å bli med i programmet, må du være en aktiv Microsoft Defender for Endpoint-leieforhold, som den Redmond-baserte teknologigiganten mer enn gjerne gir en prøveperiode på 3 måneder her.

For å ta det ut av veien, inkluderer Microsofts dedikerte side av plattformen en liste over alle kvalifiserte bidrag som vil bli belønnet. Belønningene vil variere avhengig av alvorlighetsgraden av sårbarheten som er funnet.

Her er alle punktene som gjør en innsending kvalifisert for belønninger:

- Identifiser en sårbarhet i oppførte Defender-produkter som ikke tidligere er rapportert til, eller på annen måte kjent av, Microsoft.

- Slik sårbarhet må være av kritisk eller viktig alvorlighetsgrad og reproduserbar på den siste, fullstendig oppdatering av produktet eller tjenesten.

- Inkluder klare, konsise og reproduserbare trinn, enten skriftlig eller i videoformat.

- Gi ingeniørene våre den nødvendige informasjonen for raskt å reprodusere, forstå og fikse problemet.

Microsoft vil også be forskere om ytterligere informasjon, for eksempel:

- Send inn via MSRC Researcher Portal.

- Angi i sårbarhetsinnsendingen hvilket scenarie med høy effekt (hvis noen) rapporten din kvalifiserer for.

- Beskriv angrepsvektoren for sårbarheten.

Belønningene varierer fra $500 til $20 000 avhengig av alvorlighetsgraden av sårbarheten, men du kan se alle detaljene om dem nedenfor.

| Sårbarhetstype | Rapportkvalitet | Alvorlighetsgrad | |||

|---|---|---|---|---|---|

| Kritisk | Viktig | Moderat | Lav | ||

| Ekstern kodeutførelse | Høy Medium Lav |

$20,000 $15,000 $10,000 |

$15,000 $10,000 $5,000 |

$0 | $0 |

| Utvidelse av privilegier | Høy Medium Lav |

$8,000 $4,000 $3,000 |

$5,000 $2,000 $1,000 |

$0 | $0 |

| Informasjonsavsløring | Høy Medium Lav |

$8,000 $4,000 $3,000 |

$5,000 $2,000 $1,000 |

$0 | $0 |

| Spoofing | Høy Medium Lav |

N/A | $3,000 $1,200 $500 |

$0 | $0 |

| tukling | Høy Medium Lav |

N/A | $3,000 $1,200 $500 |

$0 | $0 |

| Denial of Service | Høy lav | Utenfor omfang |

Hvis du er interessert i det nye programmet, kan du lese mer om det på sin dedikerte side, inkludert flere tekniske detaljer om arten av de kvalifiserte bidragene.