MFA i Azure gir et utmerket lag med sikkerhet

- Til ekskluder en bruker fra MFA i Azure, gå til Active Directory > Brukere > Autentiseringsmetode og slå av MFA for en bestemt valgt bruker.

- Du kan også opprette en ekskluderingsgruppe og sette opp en policy for at den skal fjernes fra MFA.

- Les nedenfor for de detaljerte trinnene gitt av vårt WR-programvareekspertteam.

Noen ganger må du ekskludere én eller flere brukere fra MFA i Azure fordi de av en eller annen grunn ikke kan bruke multifaktorautentisering.

Våre WR-programvareeksperter har testet noen få metoder for å ekskludere brukere fra retningslinjene for betinget tilgang og skissert dem nedenfor.

- Hvordan deaktiverer jeg MFA for en bestemt bruker i Azure?

- 1. Deaktiver MFA fra Azure Active Directory

- 2. Opprett en eksklusjonsgruppe og retningslinjer

- 3. Bruk det betingede What If-verktøyet i Azure

- 4. Deaktiver MFA per bruker i PowerShell

- Hvordan vet jeg om en bruker er registrert for MFA?

Hvordan deaktiverer jeg MFA for en bestemt bruker i Azure?

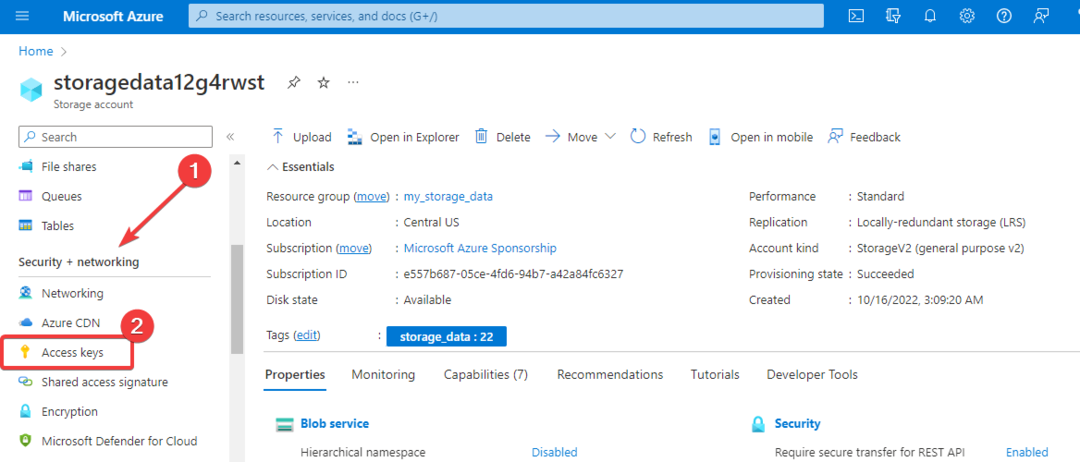

1. Deaktiver MFA fra Azure Active Directory

- Åpne Azure-portalen og logg på med administrativ legitimasjon.

- Plukke ut Azure Active Directory fra hovedmenyen.

- Velg fra den nye menyen Brukere.

- Velg brukeren du vil ekskludere fra MFA ved å se eller søke i listen over brukere, og klikk deretter Autentiseringsmetode fra venstre rute.

- Skyv nå Multi-Factor Authentication-boksen til Av og bekrefte avgjørelsen.

For å bekrefte at du fjernet multifaktorautentiseringen for den brukeren, prøv å logge på Azure med brukerlegitimasjonen og sjekk om det er noen forespørsel om en MFA-pålogging.

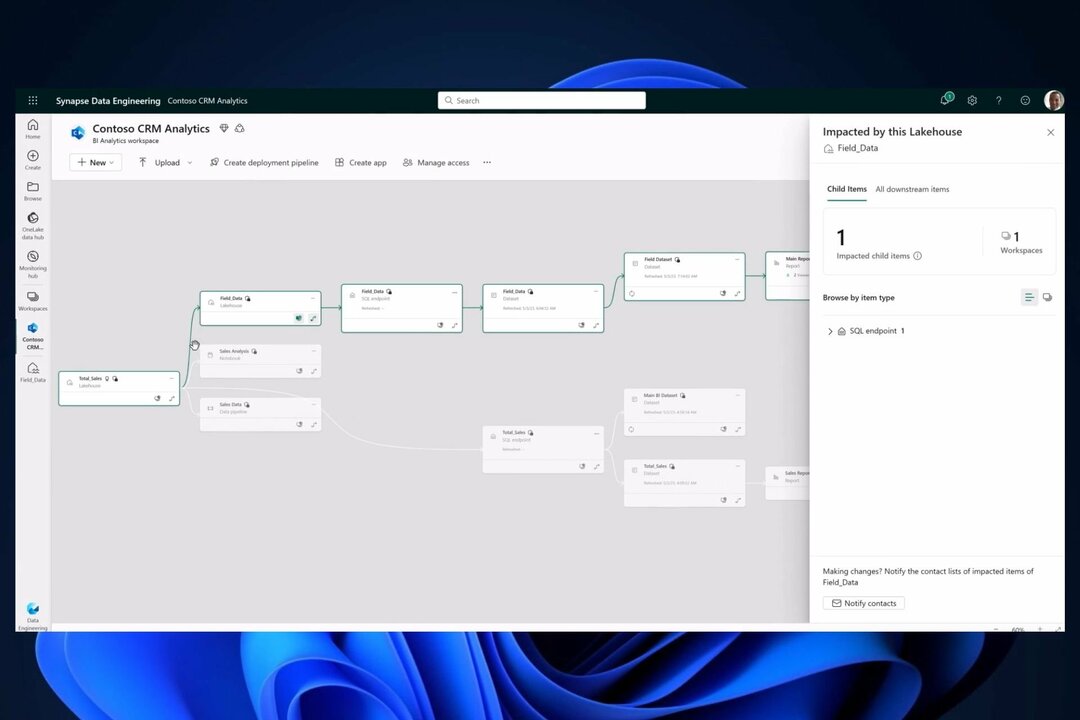

2. Opprett en eksklusjonsgruppe og retningslinjer

2.1 Opprett ekskluderingsgruppen i Azure

Hvordan tester, vurderer og vurderer vi?

Vi har jobbet de siste 6 månedene med å bygge et nytt gjennomgangssystem for hvordan vi produserer innhold. Ved å bruke den har vi senere gjort om de fleste av artiklene våre for å gi faktisk praktisk ekspertise på veiledningene vi har laget.

For flere detaljer kan du lese hvordan vi tester, vurderer og vurderer på WindowsReport.

- Logg inn på Microsoft Entra administrasjonssenter som administrator.

- Bla til Identitet > Grupper > Alle grupper.

- Plukke ut Ny gruppe og velg Sikkerhet i Gruppetype liste, og angi deretter et navn og en beskrivelse.

- La eller still inn Medlemskapstype til Tildelt, velg deretter eieren av gruppen og brukerne som skal være en del av denne ekskluderingsgruppen. Til slutt velger du Skape.

2.2 Lag en eksklusjonspolicy for MFA for gruppen

- Bla til Beskyttelse og velg Betinget tilgang.

- Plukke ut Lag ny policy og fyll inn navn og beskrivelse av forsikringen.

- Plukke ut Brukere og grupper under Oppdrag

- På Inkludere fanen, velg Alle brukere.

- Gå til Utelukke, plukke ut Brukere og grupper, og velg ekskluderingsgruppen du opprettet i løsning 2.1 ovenfor.

- Fortsett prosessen for å sette opp policyen for betinget tilgang.

Nå skal brukerne fra gruppen du har valgt ha blitt ekskludert fra multifaktorautentisering ved pålogging.

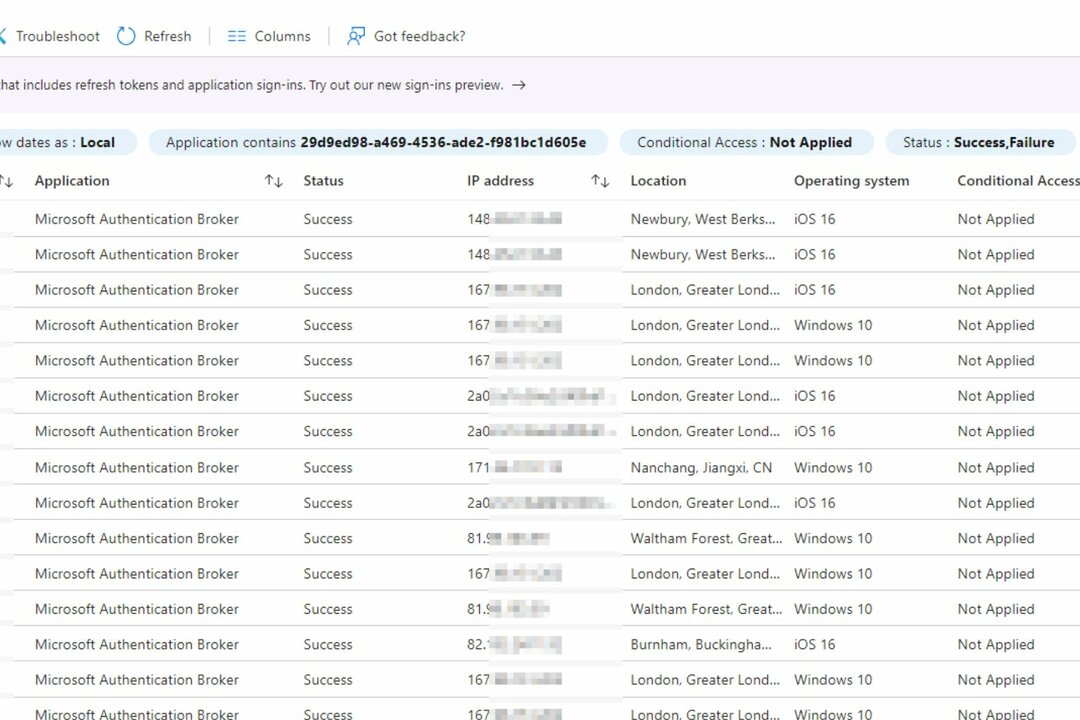

- Logg på Azure med administrative rettigheter, klikk på Sikkerhet, og velg Betinget tilgang.

- Klikk deretter på Hva om.

- Nå, klikk på Bruker fra venstre rute, se etter brukeren du vil sjekke, og trykk på Plukke ut knappen nede til høyre.

- Nå vil du kunne se hvilke retningslinjer brukeren er underlagt.

Hva hvis-verktøyet lar deg sjekke hvilke retningslinjer som brukes for hver bruker for å se om det er noen problemer eller konflikter. Dette vil hjelpe deg å se om multifaktorpolicyen eller andre sikkerhetspolicyer håndheves.

4. Deaktiver MFA per bruker i PowerShell

- Koble til Azure AD (Entra) PowerShell ved å kjøre følgende kommandoer:

Import-Module MSOnline

Connect-MsolService

- Logg på Azure AD-administratorkontoen din (nå kalt Entra).

- Skriv eller lim inn følgende kommando og erstatt UPN med brukerens hovednavn:

Set-MsolUser -UserPrincipalName "UPN" -StrongAuthenticationRequirements @()

Hvordan vet jeg om en bruker er registrert for MFA?

Du kan sjekke Azure MFA-policyen i Sikkerhet-menyen, men ved å bruke What If-verktøyet fra Løsning 3 ovenfor er mye enklere.

Merk at for å ha tilgang til brukere og sikkerhetsstandardene, trenger du en administrativ konto.

Så nå vet du hvordan du ekskluderer en bruker fra Azure Multi-Factor Authentication (MFA) og gjenoppretter brukertilgangen til den klassiske brukernavn- og passordmetoden.

Du kan også være interessert i å lære hvordan bruk MFA på Windows 11, eller hvordan sette opp multifaktorautentisering på RDP.

Hvis du har andre spørsmål eller testede løsninger, ikke nøl med å bruke kommentarfeltet nedenfor og gi oss beskjed om dem.