- Microsoft Defender ATP Research Team ga ut en guide om hvordan du kan forsvare Exchange-servere mot ondsinnede angrep ved hjelp av atferdsbasert deteksjon.

- ATP-teamet er bekymret for angrep at utnytteUtvekslingsårbarheter som CVE-2020-0688.

- Du bør begynne med å lese mer informasjon om Exchange fra vår Microsoft Exchange-seksjon.

- Hvis du er interessert i flere nyheter om sikkerhet, kan du gjerne besøke vår Sikkerhetsnav.

Microsoft Defender ATP Research Team ga ut en guide om hvordan du kan forsvare Exchange-servere mot ondsinnede angrep ved bruk av atferdsbasert gjenkjenning.

Det er to måter å scenarier for Exchange-servere som blir angrepet. Det vanligste innebærer å starte sosialteknikk eller drive-by nedlastingsangrep rettet mot endepunkter.

ATP-teamet er bekymret, men for den andre typen angrep som utnytter Exchange-sårbarheter som CVE-2020-0688. Det var til og med en NSA advarsel om dette sårbarheten.

Microsoft allerede utstedt sikkerhetsoppdateringen for å fikse sårbarheten siden februar, men angriperne finner fremdeles servere som ikke ble lappet og derfor forble sårbare.

Hvordan forsvarer jeg meg mot angrep på Exchage-servere?

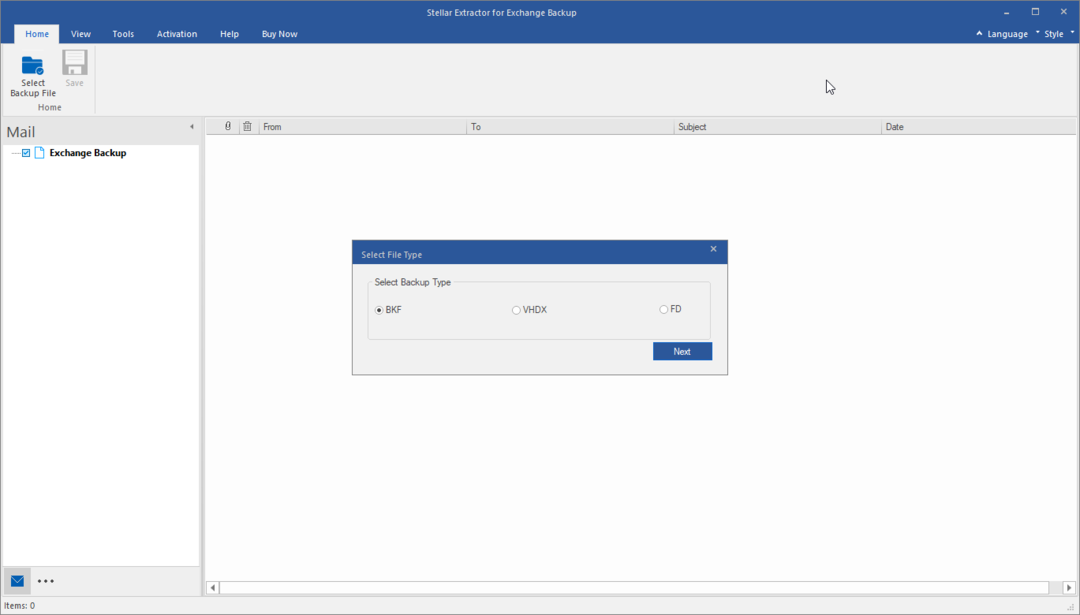

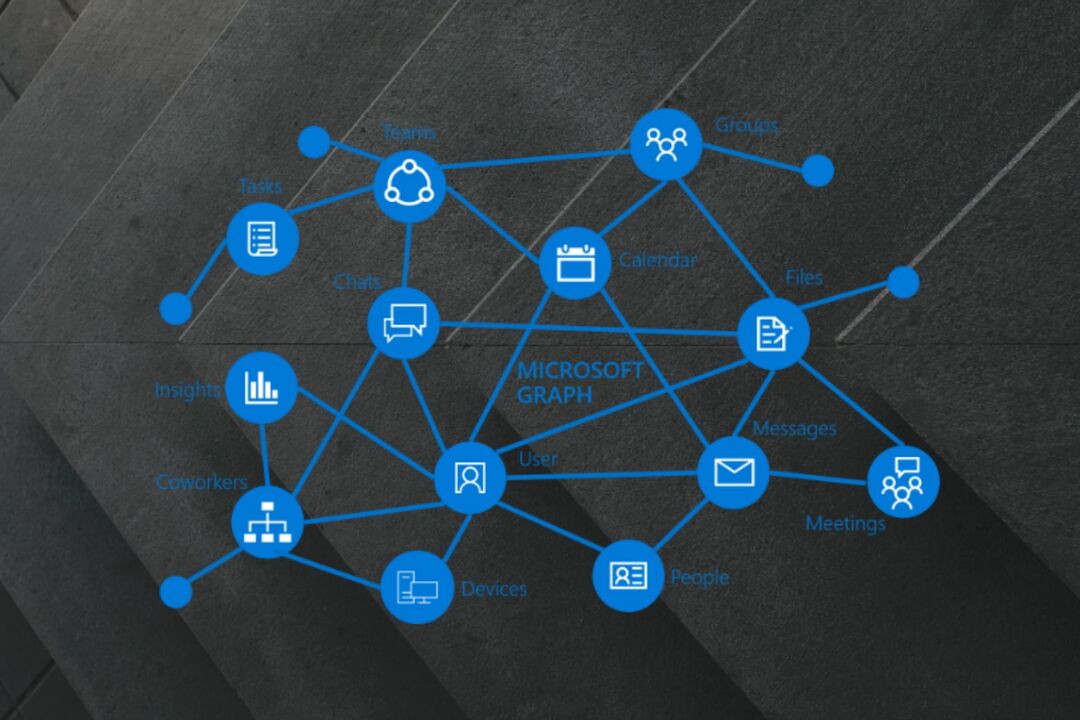

Atferdsbasert blokkering og inneslutning funksjoner i Microsoft Defender ATP, som bruker motorer som spesialiserer seg på oppdage trusler ved å analysere atferd, mistenkelige og ondsinnede aktiviteter på Exchange-servere.

Disse deteksjonsmotorene er drevet av skybaserte maskinlæringsklassifikatorer som er trent av ekspertdrevet profilering av legitim vs. mistenkelige aktiviteter på Exchange-servere.

Microsoft-forskerne studerte Exchange-angrep som ble undersøkt i løpet av april, ved å bruke flere Exchange-spesifikke atferdsbaserte oppdagelser.

Hvordan foregår angrepene?

Microsoft avslørte også angrepskjeden som forseerne bruker for å kompromittere Exchange-serverne.

Det ser ut til at angripere opererer på lokale Exchange-servere ved hjelp av distribuerte nettskjell. Hver gang angripere samhandlet med nettskallet, kjørte den kaprede applikasjonsbassenget kommandoen på vegne av angriperen.

Dette er en angripers drøm: direkte landing på en server, og hvis serveren har feilkonfigurerte tilgangsnivåer, få systemrettigheter.

Microsoft også spesifisert i guiden at angrepene brukte flere fileløse teknikker, med ekstra lag av kompleksitet i å oppdage og løse truslene.

Angrepene demonstrerte også at atferdsbaserte oppdagelser er nøkkelen til å beskytte organisasjoner.

Foreløpig ser det ut til at installering av oppdateringen er det eneste tilgjengelige middelet for CVE-2020-0688-serverens sårbarhet.