Den farlige sårbarheten ble oppdaget av SecureWorks tidligere i år.

- En angriper ville ganske enkelt kapre en forlatt URL og bruke den til å få økte privilegier.

- Sårbarheten ble oppdaget av SecureWorks, et cybersikkerhetsfirma.

- Microsoft adresserte det med en gang, men det sier mye om nivået av cybersikkerhet.

Tidligere i år ble Microsoft Entra ID (som da var kjent som Azure Active Directory) kunne enkelt ha blitt hacket og kompromittert av hackere som brukte forlatte svar-URLer. Et team av forskere fra SecureWorks oppdaget dette sikkerhetsproblemet og varslet Microsoft.

Den Redmond-baserte teknologigiganten tok raskt tak i sårbarheten, og innen 24 timer etter den første kunngjøringen fjernet den den forlatte svar-URLen i Microsoft Entra ID.

Nå, nesten 6 måneder etter denne oppdagelsen, teamet bak det, avdekket i et blogginnlegg, prosessen som ligger bak infisering av forlatte svar-URLer og bruk av dem til å sette i gang Microsoft Entra ID, noe som i hovedsak kompromitterer den.

Ved å bruke den forlatte URL-en kan en angriper enkelt få forhøyede privilegier for organisasjonen ved å bruke Microsoft Entra ID. Unødvendig å si at sårbarheten utgjorde en stor risiko, og Microsoft var tilsynelatende uvitende om det.

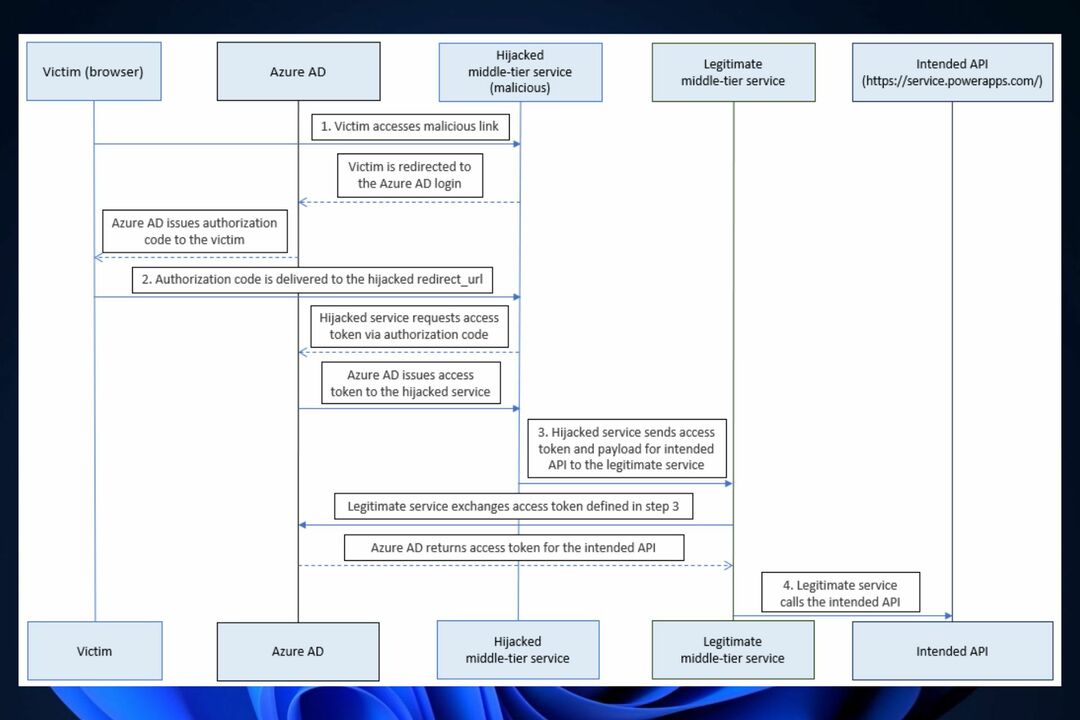

En angriper kan bruke denne forlatte URL-adressen til å omdirigere autorisasjonskoder til seg selv, og bytte ut de dårlige autorisasjonskodene mot tilgangstokener. Trusselaktøren kan deretter ringe Power Platform API via en mellomnivåtjeneste og få forhøyede privilegier.

SecureWorks

Dette er hvordan en angriper vil dra nytte av Microsoft Entra ID-sårbarheten

- Den forlatte svar-URLen vil bli oppdaget av angriperen og kapret med en ondsinnet lenke.

- Denne ondsinnede koblingen vil da bli åpnet av et offer. Entra ID vil deretter omdirigere offerets system til svar-URLen, som også vil inkludere autorisasjonskoden i URL-en.

- Den ondsinnede serveren utveksler autorisasjonskoden for tilgangstokenet.

- Den ondsinnede serveren kaller mellomnivåtjenesten ved å bruke tilgangstoken og tiltenkt API, og Microsoft Entra ID ville ende opp med å bli kompromittert.

Teamet bak forskningen oppdaget imidlertid også at en angriper ganske enkelt kunne bytte ut autorisasjonskodene for tilgangstokener uten å videresende tokens til mellomnivåtjenesten.

Gitt hvor enkelt det hadde vært for en angriper å effektivt kompromittere Entra ID-servere, løste Microsoft raskt dette problemet, og det ga ut en oppdatering til det dagen etter.

Men det er ganske interessant å se hvordan den Redmond-baserte teknologigiganten aldri så denne sårbarheten til å begynne med. Imidlertid har Microsoft en historie med å neglisjere sårbarheter noe.

Tidligere i sommer, selskapet ble sterkt kritisert av Tenable, et annet prestisjetungt cybersikkerhetsfirma, for å ha unnlatt å adressere en annen farlig sårbarhet som ville tillate ondartede enheter å få tilgang til bankinformasjonen til Microsoft-brukere.

Det er klart at Microsoft på en eller annen måte må utvide sin cybersikkerhetsavdeling. Hva synes du om det?

![5+ beste antivirusprogramvare for spill-PCer [Gamers 'Guide]](/f/d0ba5dcaa3329a34dd1d18f6072aa741.jpg?width=300&height=460)