Sjekk ut noen av de beste fremgangsmåtene for å beskytte Active Directory

- Ransomware-angrep på Active Directory til en organisasjon vil gi en motorvei til alle selskapets ressurser.

- Administratorer bør ha en plan for gjenkjenning og forebygging av løsepengevare for å håndtere slike situasjoner.

- Her har vi vist noen av de beste måtene du kan følge for å beskytte Active Directory mot løsepengeangrep.

- Sikkerhet for ekstern og lokal tilgang med 2FA

- Rapporter om brukernes selvbetjeningsaktiviteter for passord

- Umiddelbar tilbakestilling av passord til brukere

- Tilgang til portalen for tilbakestilling av passord/kontoopplåsing fra brukernes mobile enheter

Få nå det beste passordadministrasjonsverktøyet for din bedrift.

Ransomware-angrep øker dag for dag ettersom verden har gått over til internett. Dette setter organisasjoner under mye stress ettersom alt som er viktig for dem er tilgjengelig på et nettverk, som lett kan nås i tilfelle nødvendige tiltak ikke er på plass.

I denne guiden vil vi vise deg hvordan beskytte Active Directory fra ransomware-angrep. Denne veiledningen vil hjelpe deg å bruke tiltak og beskytte AD fra økende ransomware-angrep. Beskyttelse av Active Directory er viktig fordi en inntrenger kan ta eierskap til nettverket og få tak i alt viktig.

Hvorfor ransomware-angrep øker på Active Directory?

For å si det enkelt, få tilgang til Active Directory hvem som helst porten til alt på nettverket. Dette inkluderer viktige filer, apper og tjenester.

Det kan også tillate en bruker å administrere nettverket, administrere grupper, autentisere tillatelser, tillate eller nekte tillatelser og sikre brukere på tvers av domenenettverket.

Nettkriminelle forstår viktigheten av Active Directory på grunn av noen av de ovennevnte årsakene, og angriper dermed Active Directory.

Er Active Directory kryptert med løsepengeprogramvare?

Nei. Ransomware krypterer ikke Active Directory. Den bruker den imidlertid som en gateway for å kryptere tilkoblede verter og domener som er koblet sammen. Du kan forestille deg tapet hvis et løsepenge-angrep skjer med en organisasjon.

Hovedmålet deres er å få administratortilgang til alt på en domenekontroller. De vil eie nettverket og få tilgang til alle appene og tjenestene på det. Hvis nødvendige forholdsregler eller verktøy ikke brukes, blir det ganske vanskelig å komme seg etter et løsepenge-angrep.

Hvordan kan jeg beskytte Active Directory mot løsepengeprogramvare?

- Last ned og installer ManageEngine ADSelfService Plus.

- Lansering verktøyet.

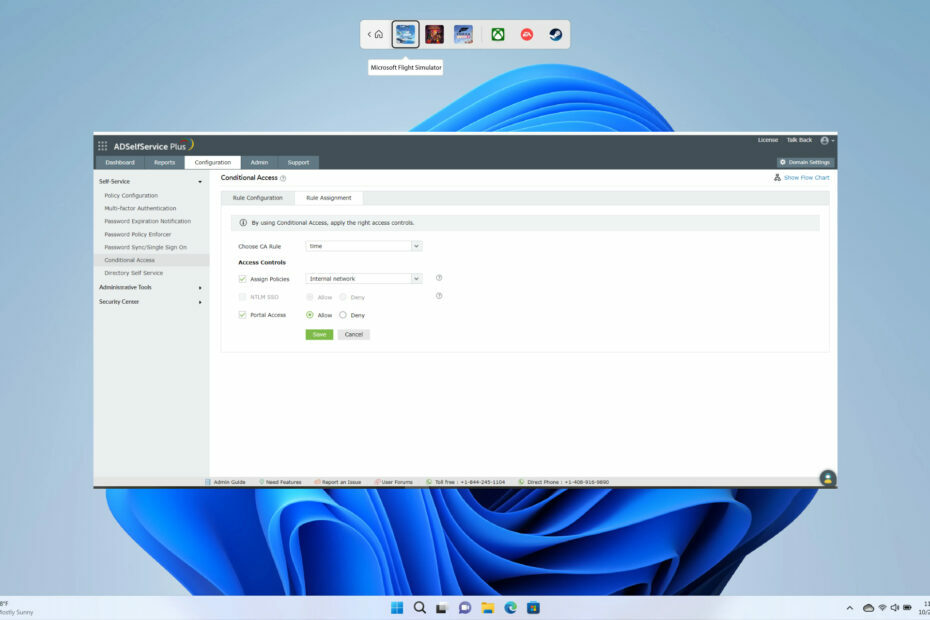

- Klikk på Konfigurasjon fanen øverst.

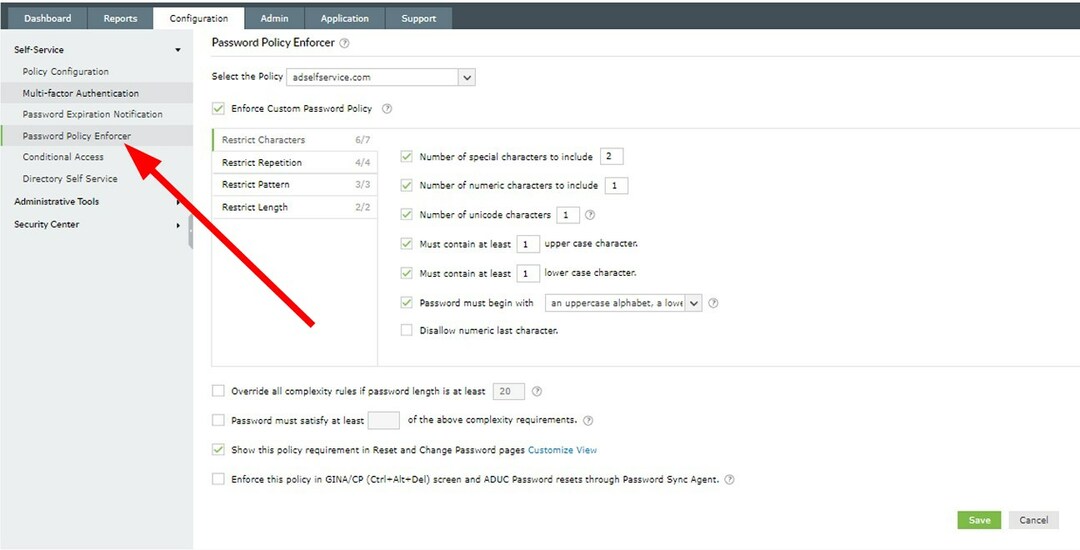

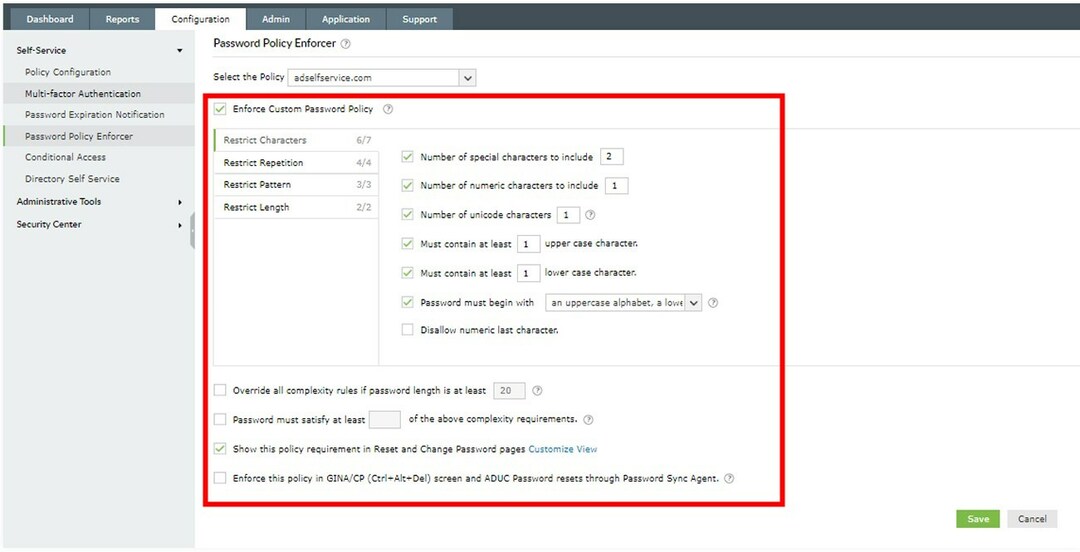

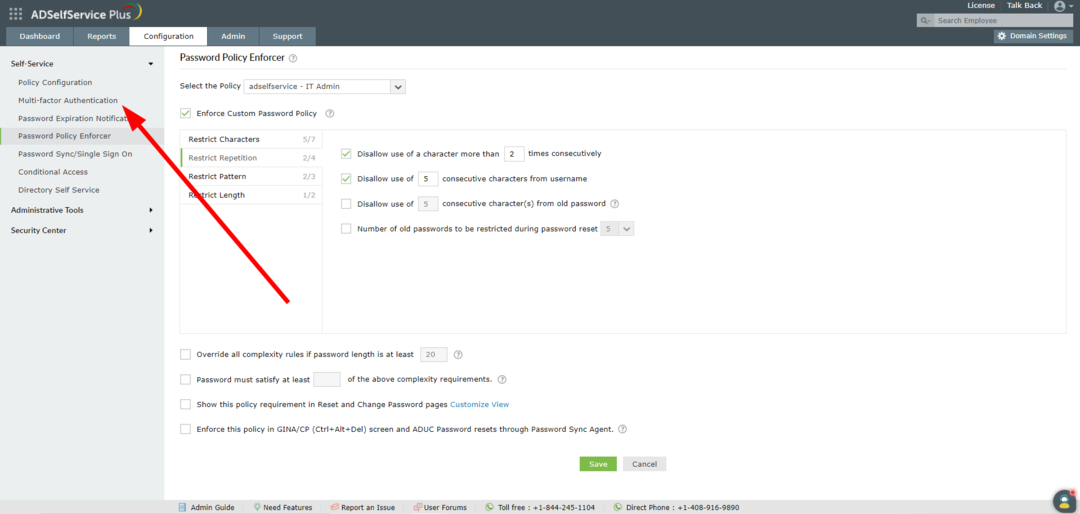

- Plukke ut Enforcer for passordpolitikk fra venstre rute.

- Velg det beste og a kompleks passordpolicy for Active Directory.

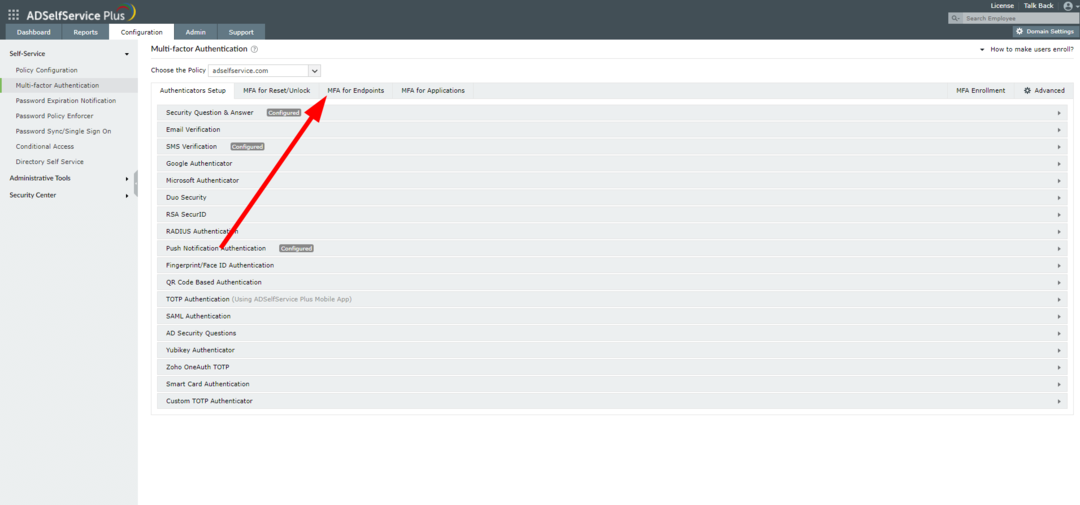

- Klikk på Multifaktorautentisering alternativet i venstre rute.

- Her kan du sette opp multifaktorautentisering eller MFA for AD ved å bruke et tredjepartsverktøy som Google Authenticator eller Microsoft Authenticator og bruke andre retningslinjer.

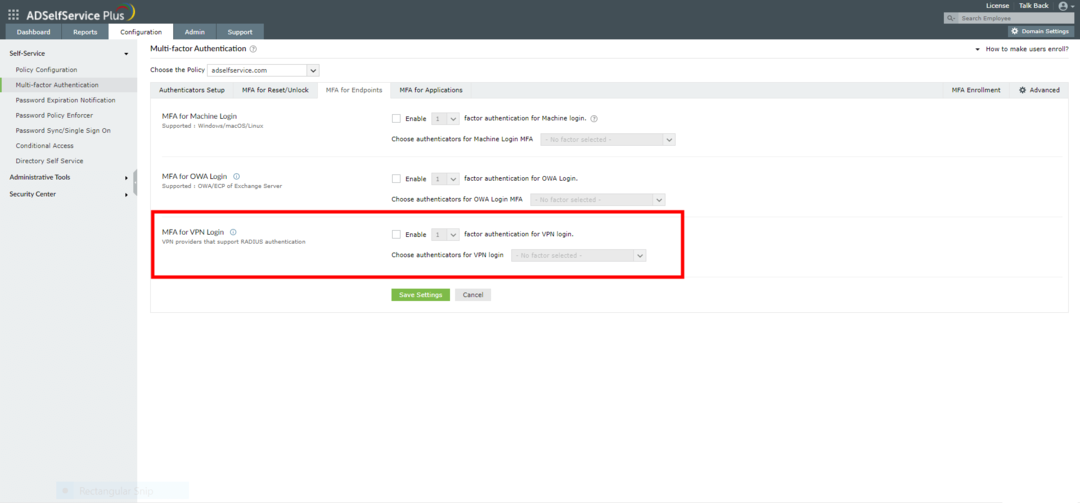

- Klikk på MFA-endepunkter fanen.

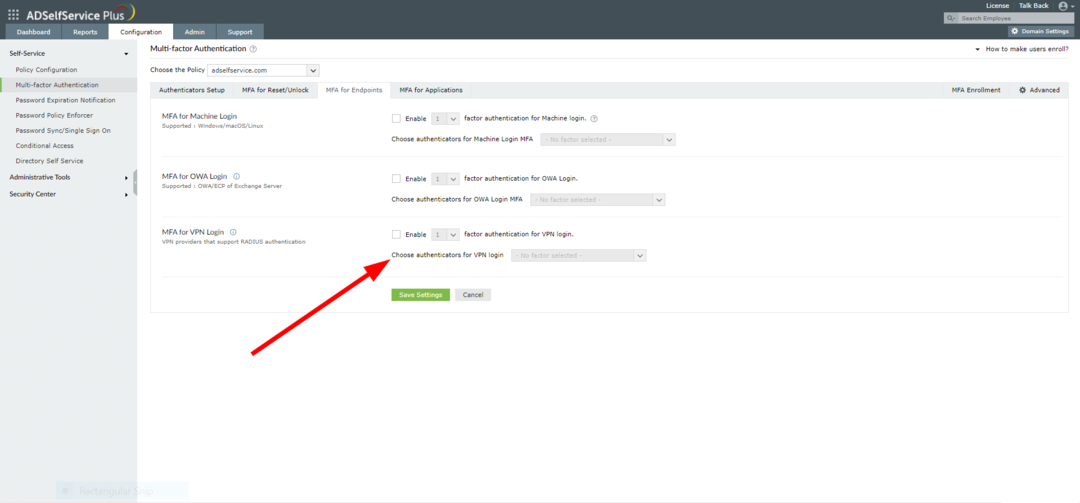

- Til MFA for VPN-pålogging, plukke ut Muliggjøre.

- Fra Velg autentisering for VPN-pålogging rullegardinmenyen, velg passende alternativ.

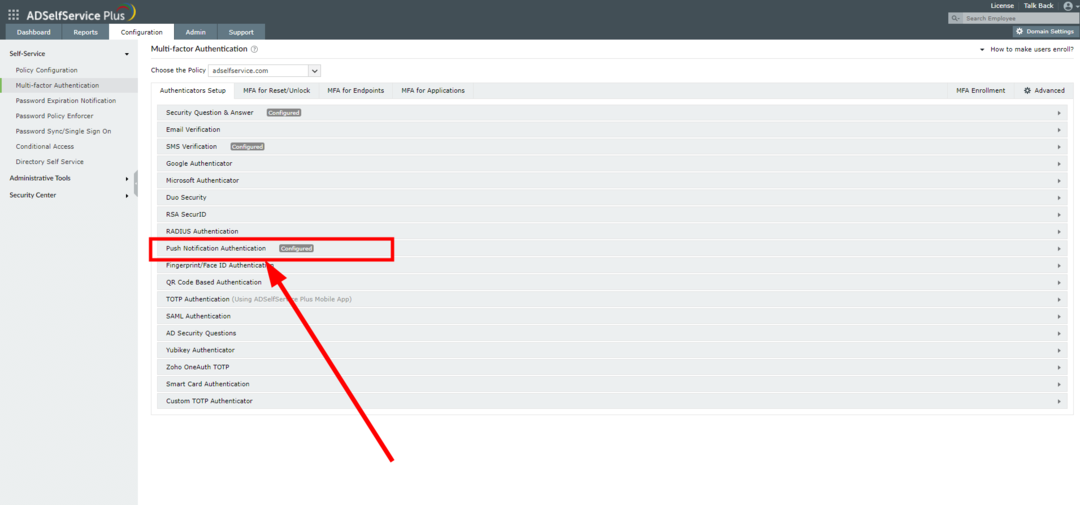

- Gå til Autentiseringsoppsett fanen.

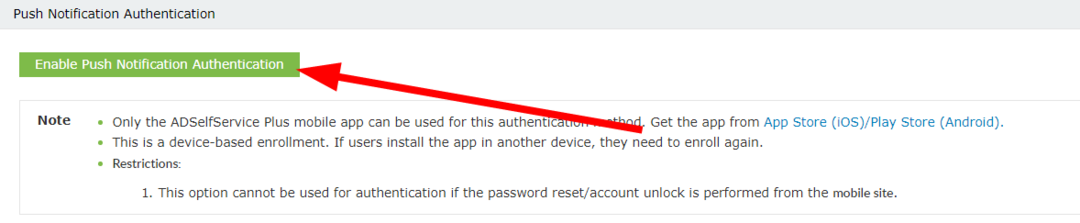

- Klikk på Push-varslingsautentisering.

- Klikk på Aktiver Push Notification Authentication knapp.

Dette er noen av de beste tiltakene du kan ta for å beskytte Active Directory mot løsepenge-angrep. Men det er et spesialisert verktøy som heter ManageEngine ADSelf Service Plus som kan hjelpe deg med alt det ovennevnte og mer til for å styrke sikkerheten til din AD.

Det gir deg multifaktorautentisering for forskjellige operativsystemer, skyapper og VPN-er, gir betinget tilgang, tilbakestilling av selvbetjent passord, varsler om utløp av passord, håndhever passordpolicy og mye mer.

ManageEngine AdSelfService Plus

Et godt pakket og selvbetjent passordadministrasjonsverktøy.

2. Bruk sterke tilpassede passordpolicyer

Du bør sørge for at sterke passordregler er på plass. Dette inkluderer å angi lange og komplekse passord, ikke tillate ordbokord som passord, og unngå allerede kompromitterte passord.

Passord bør bestå av en kombinasjon av tegn, tekst og tall. Du bør også bruke passordpolicyer som bruk av minst én stor bokstav osv.

3. Bruk multifaktorautentisering

Eksperttips:

SPONSERT

Noen PC-problemer er vanskelige å takle, spesielt når det kommer til ødelagte depoter eller manglende Windows-filer. Hvis du har problemer med å fikse en feil, kan systemet ditt være delvis ødelagt.

Vi anbefaler å installere Restoro, et verktøy som skanner maskinen din og identifiserer hva feilen er.

Klikk her for å laste ned og begynne å reparere.

I dagens æra er tofaktorautentisering (2FA) eller multifaktorautentisering en nødvendighet. Det legger til et ekstra lag med sikkerhet til Active Directory-tilgangsprosessen.

Du kan bruke et enkeltpåloggingsverktøy som gir deg en bedre måte å gi brukere på nettverket tilgang på, uten å bekymre deg for å angi flere passord. Det kan også tillate deg å angi multifaktorautentisering og bruke andre sikkerhetstiltak.

Hvis du er i tvil om hvilket enkeltpåloggingsverktøy du skal bruke, ikke bekymre deg. Siden vi har en dedikert guide som gir deg en liste over 5 av de beste SSO-verktøyene du kan bruke for din organisasjon.

- 6 måter å fikse Office Update-feil 30015-26

- Gjør bildebakgrunnen gjennomsiktig i PowerPoint [2 måter]

- Feil 0x0000142: Slik fikser du det i 5 enkle trinn

- Slik prøver du Workspace-funksjonen på Microsoft Edge

4. Gi tilgang kun via VPN med MFA

En av de beste måtene å beskytte Active Directory mot ransomware-angrep er å rute AD-tilgangen via VPN. Og sett også VPN med MFA (Multi-Factor Authentication).

5. Reduser antall privilegerte kontoer

Privilegerte kontoer er de som har tilgang til flest tjenester og apper på nettverket. Ransomware-angrep lykkes og er mer utbredt når slike privilegerte kontoer blir kompromittert.

For å unngå dette problemet bør nettverksadministratorer regelmessig revidere brukerkontoene og redusere antallet privilegerte kontoer i Active Directory.

6. Skjerm hver konto i Active Directory

For å opprettholde den beste helsen til Active Directory, bør du sørge for at alle kontoaktiviteter, tillatelser og privilegier overvåkes regelmessig. Du bør slette administratorkontoer som ikke lenger er nødvendige.

7. Lag varsler eller varsler for løsepengevareangrep

Still inn varsler eller varsler i tilfelle nettverket oppdager uautorisert tilgang eller løsepengevareangrep. Administratorer kan angi å bli varslet via e-post slik at de kan oppdage og nøytralisere angrepet rett ved starten.

Det er det fra oss i denne guiden. Vi har en guide som veileder deg om hvordan du kan sjekke NTFS-tillatelser via 2 metoder.

Du kan også sjekke ut vår guide for hvordan du finner kilden til Active Directory-kontolåsing. Vi har også en veileder om hva som er og hvordan du kan angi en domenepassordpolicy.

Gi oss gjerne beskjed om dine tanker om hvilke andre tiltak man bør ta for å beskytte Active Directory mot løsepengeprogramvare.

Har du fortsatt problemer? Løs dem med dette verktøyet:

SPONSERT

Hvis rådene ovenfor ikke har løst problemet, kan PC-en oppleve dypere Windows-problemer. Vi anbefaler laster ned dette PC-reparasjonsverktøyet (vurdert Great på TrustPilot.com) for enkelt å løse dem. Etter installasjonen klikker du bare på Start søk og trykk deretter på Reparer alle.