Cybersikkerhetsprogramvare kan beskytte hele nettverksmiljøet ditt

- Cybersikkerhetsprogramvare er ekstremt viktig hvis du vil beskytte nettverksmiljøet ditt.

- Verktøyene nedenfor tilbyr alle funksjonene som er nødvendige for endepunktadministrasjon og -beskyttelse.

- Noen av dem har antivirus- og sikkerhetskopieringsmuligheter, mens andre gir full kontroll over alle enheter.

Når det gjelder nettverksmiljøet ditt, er det ingen innsats spart for beskyttelsen. Heldigvis finnes det noen kraftige cybersikkerhetsløsninger der ute som kan hjelpe deg med alle verktøyene du trenger for det.

I denne artikkelen finner du den beste programvaren som kan skreddersys til enhver bedriftsstørrelse og nettverk.

Hvordan kan cybersikkerhetsløsninger beskytte nettverket mitt?

Når du administrerer et lite nettverk, er det relativt enkelt å sjekke hver eiendel individuelt. Men når du har å gjøre med over 10 endepunkter og andre servere og utstyr, kan ting bli komplisert.

Enten du trenger på stedet eller skybeskyttelse, lappe systemene dine, eller bare sikre autoriserte oppføringer, trenger du et nettverksverktøy for cybersikkerhet for å håndtere arbeidsmengden.

Med slike administrasjonsverktøy kan du automatisere alle sikkerhetshendelser sømløst fra én enkelt konsoll.

Hva er de beste cybersikkerhetsløsningene for nettverk?

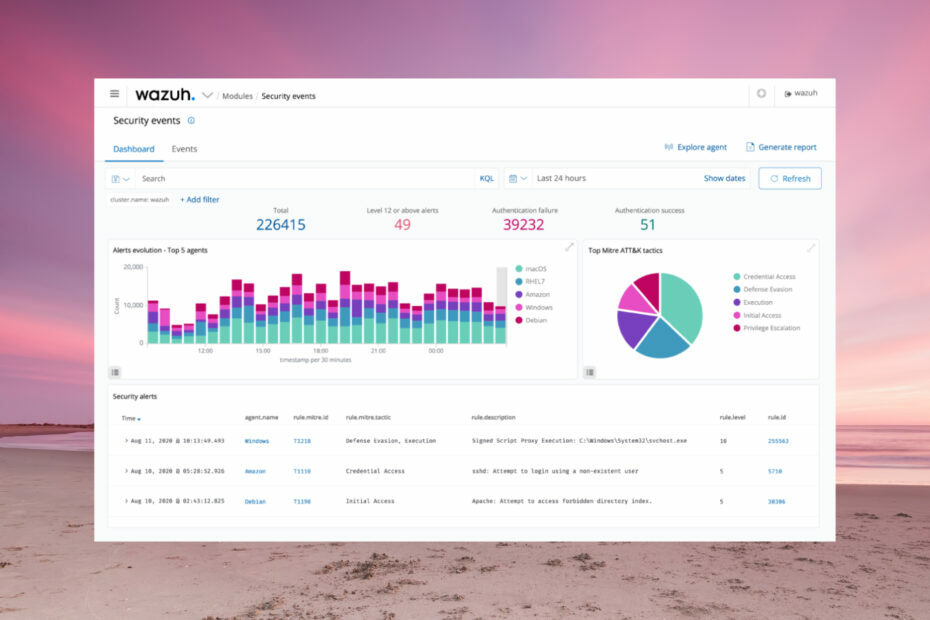

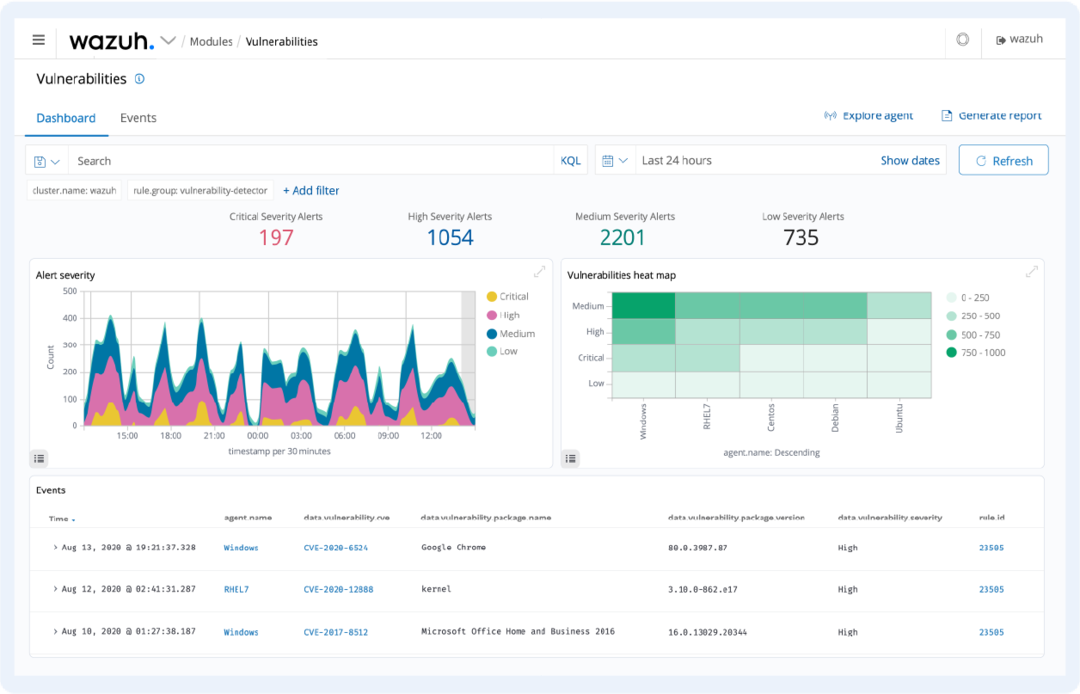

Wazuh – Den beste gjenkjenningen av nettverkssårbarhet

Når det gjelder nettverkssikkerhet, leverer Wazuh den beste tilnærmingen til cybersikkerhet. Det beskytter

arbeidsbelastninger på tvers av lokale, virtualiserte, containeriserte og skybaserte miljøer fra én enkelt konsoll.

Wazuh har lette agenter for Windows, Linux, macOS, Solaris, AIX og HP-UX-systemer som oppdager uvanlig eller regelbrytende atferd på systemet.

Det inkluderer maskerte prosesser, skjulte filer, uregistrerte nettverkslyttere og mye mer sikkerhetsproblemer.

Etter at den har samlet informasjon fra systemet og apploggene, sender programvaren dataene til en sentral leder for å bli analysert og lagret.

Appene og filene overvåkes kontinuerlig for å oppdage konfigurasjons- eller attributtendringer og for å overvåke overholdelse av sikkerhetspolicyene du har håndhevet.

Etter å ha oppdaget slike problemer, kan Wazuh blokkere tilgang til et system eller utføre forhåndsbestemte kommandoer eller foreta ytterligere spørsmål på de berørte systemene.

Programvaren er åpen kildekode, slik at du kan endre den til dine behov, men den støtter også et bredt utvalg av integrasjoner som AlienVault, Amazon Macie, VirusTotal og mye mer.

La oss se gjennom noe av det Beste egenskaper under:

- Ferdige systemagenter for Windows, Linux macOS, Solaris, AIX og HP-UX

- Avansert trusseletterretningsteknologi

- Webbrukergrensesnitt for datavisualisering, analyse og plattformadministrasjon

- Sky- og containersikkerhet inkludert Docker-verter og Kubernetes-noder og ned til selve containernivået

- Omfattende rapporter for overholdelse, sårbarhet og filintegritet

- Den beskytter offentlige skyer, private skyer og lokale datasentre

Wazuh

Få fullstendig beskyttelse for endepunkter og skyarbeidsbelastninger fra et åpen kildekodeverktøy med mange integrasjoner.

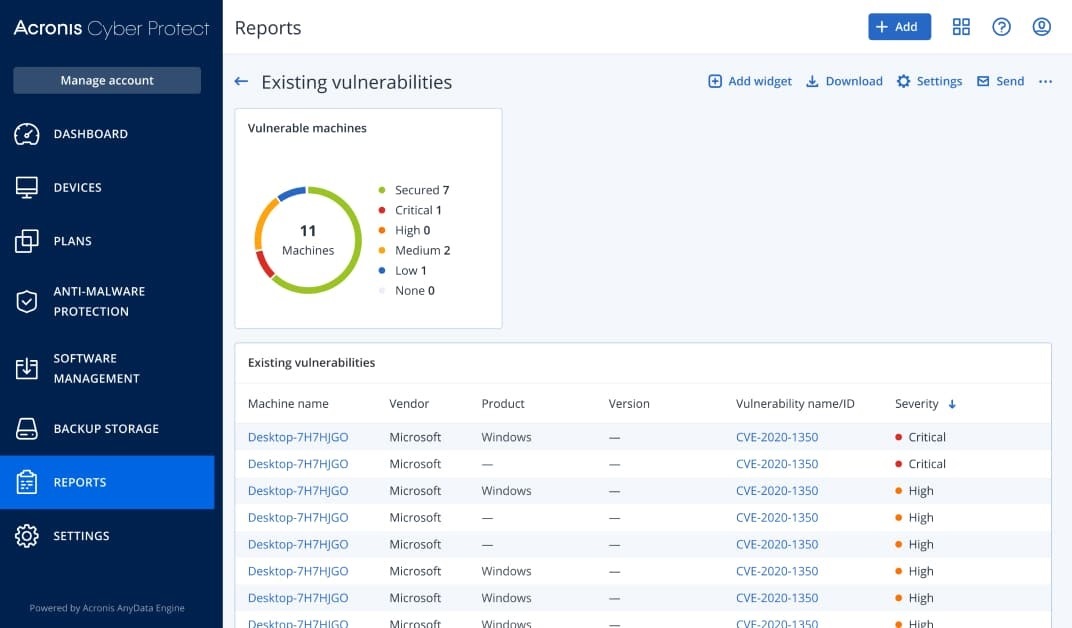

Hvis du leter etter sikkerhetskopiering og anti-malware for alle enhetene dine, er Acronis Cyber Protect mer enn egnet for dette formålet.

Den kommer med AI-basert løsepengevarebeskyttelse og integrerte oppdateringsverktøy, slik at du ikke trenger å bekymre deg for smutthull i systemene dine.

Løsningen er også i stand til å gi sårbarhetsvurdering og lar nettverkslederen din fjernstyre endepunktene.

Derfor vil du ha full kontroll over alle nettverksmiljøet og ressursene fra én enkelt konsoll og avverge alle cybertrusler.

Her er bare noen av Beste egenskaper fra Acronis Cyber Protect:

- Full antivirus- og antimalware-beskyttelse med AI-basert ransomware-beskyttelse

- Integrert patchhåndtering og backup

- Intuitivt nettbasert grensesnitt med administrasjon av flere leietakere

- Funksjoner for eksternt skrivebord

- Kryptering på flere nivåer

Acronis Cyber Protect

Acronis Cyber Protect vil sørge for at alle bedriftsdataene dine er trygge mot både interne og eksterne trusler!

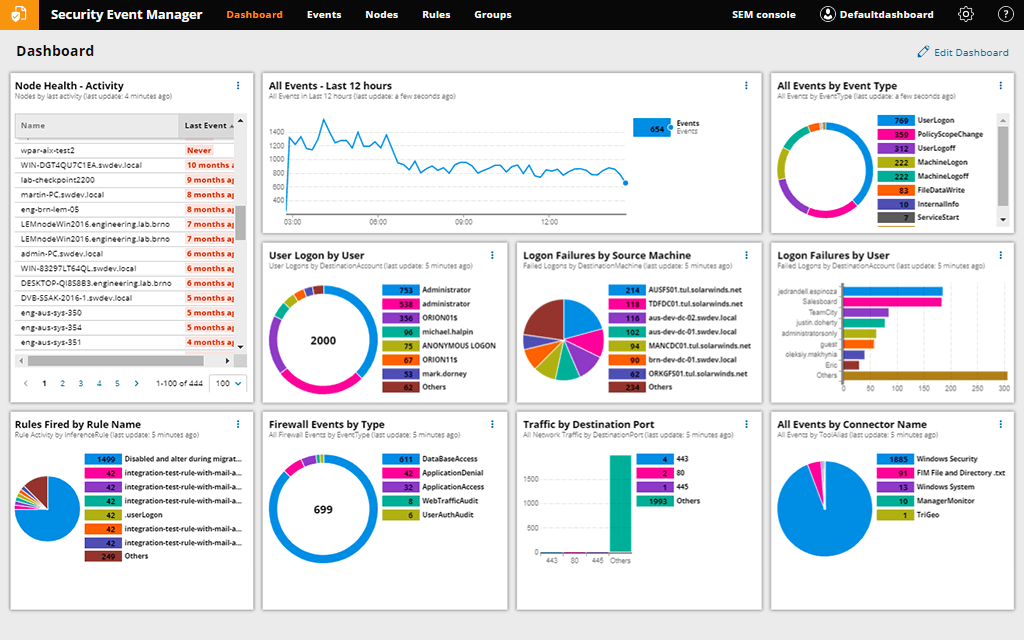

Å oppdage mislykkede pålogginger og brannmurhendelser er en stor del av nettverkssikkerheten, og Security Event Manager dekker dette området veldig godt.

Den kommer med hundrevis av forhåndsbygde koblinger som samler logger fra forskjellige kilder, kompilerer dataene deres og samler dem på et sentralt sted slik at du kan undersøke potensielle trusler, forberede revisjoner og lagre tømmerstokker.

I utgangspunktet kan du opprette et hvilket som helst nettverk eller brukerbaserte regler og programmere også til å svare deretter.

For eksempel kan du svare umiddelbart ved å blokkere IP-er, endre privilegier, deaktivere kontoer, blokkere USB-enheter, avslutte applikasjoner og mye mer.

Her er noen av den nøkkelegenskaper:

- Avansert pfSense brannmurlogganalysator

- Hold styr på påloggings- og avloggingshendelser med en sentralisert monitor

- Avansert samsvarsrapportering med forhåndsdefinerte maler for PCI DSS, HIPAA, SOX og mer

- Verktøy for forebygging av skript på tvers av nettsteder

- Blokkerer IP-er, endre privilegier, deaktiver kontoer, blokker USB-enheter og mer

⇒ Skaff deg Security Event Manager

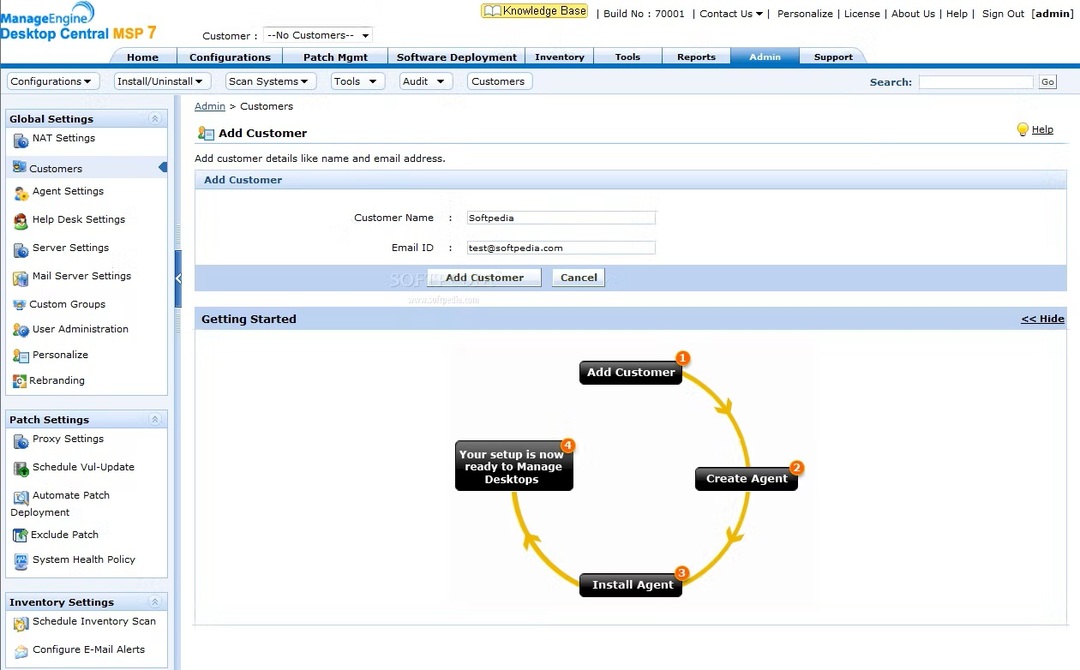

Endpoint Central MSP er en helhetlig endepunktadministrasjonsprogramvare for MSPer som hjelper deg med å administrere stasjonære datamaskiner, servere, bærbare datamaskiner og mobile enheter fra en sentral plassering.

Dette verktøyet kommer med 50 forhåndsdefinerte konfigurasjoner og over 100-vis av skript som lar deg administrere alle typer kundemiljøer.

Du vil kunne spore detaljerte aktivadata for maskinvare og programvare og hente kritisk informasjon, inkludert bruksstatistikk, svartelistede applikasjoner, garanti, lisenser, etc.

Og hvis du trenger å imøtekomme et spesifikt endepunkt, kan du gjøre det med eksterne skrivebordsfunksjoner som inkluderer støtte for video- og lydanrop, filoverføring, snarveier, øktopptak og mer.

Her er noen av den nøkkelegenskaper:

- Automatiser distribusjon av oppdateringer for over 850 første- og tredjepartsapplikasjoner

- Fjerndistribuer applikasjoner til klientdatamaskiner

- Administrer Windows, servere, Android-, iOS- og Chrome-enheter

- Administrer opptil 25 endepunkter med gratisversjonen

- Begrens og kontroller bruken av USB-enheter

Endpoint Central MSP

Administrer endepunktene dine sikkert og gi sikkerhetskopiering og oppdatering til alle nettverksenheter.

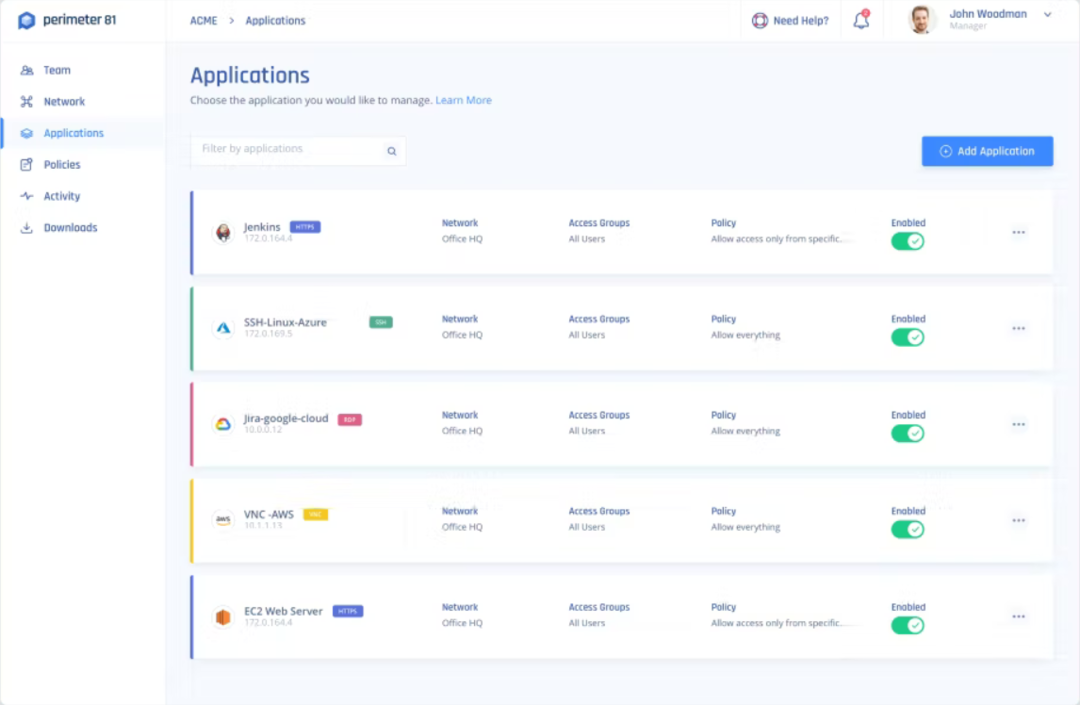

Perimeter 81 er en sikkerhetsplattform på bedriftsnivå du kan bruke til å overvåke all trafikk og nettverksaktivitet.

Verktøyet leveres med en programvaredefinert perimeter som lar deg begrense nettverkstilgang og gi sikre kanaler til de delte systemene.

Med flerlags sikkerhetsverktøy, inkludert alltid-på-kryptering, tofaktorautentisering og enkel pålogging, forhindrer Perimeter 81 tap av data og uautorisert tilgang til nettverket ditt.

Enhetene verifiseres før de får tilgang til nettverket og ressursene innenfor, noe som betyr økt sikkerhet.

Perimeter 81 er også en skybasert VPN-løsning som er skalerbar til ditt voksende nettverk.

Sjekk ut disse Perimeter 81 hovedtrekkene:

- Sikker ekstern tilgang

- Sikkerhetsprotokoller for OpenVPN, L2TP, IKEv2 og PPTP

- Integrasjon med alle større skytjenester og lokale ressurser

- Kompatibel med alle større plattformer, inkludert Windows, Mac OS, iOS og Android

- 30-dagers pengene-tilbake-garantert policy

⇒ Få Perimeter 81

Dette avslutter listen vår over de beste nettverkscybersikkerhetsverktøyene for bedriftsnettverk. Mens noen av dem fokuserer på sårbarhetsdeteksjon, kommer andre med aktiv beskyttelse og backup.

Alt du trenger å gjøre er å vurdere det nødvendige sikkerhetsnivået og funksjonene for å ta den riktige avgjørelsen.

- 6 beste USB-blokkeringsprogramvare for portsikkerhet og beskyttelse

- RoboForm vs Bitwarden: Sikkerhet og rimelighet sammenlignet

- NET HELPMSG 2250: Hva er og hvordan fikser jeg det

- LastPass vs RoboForm: Her er hva testene våre avslørte

- Windows XP Antivirus: 8 toppvalg som fortsatt støtter dette operativsystemet

Du kan også være interessert i vårt utvalg av beste cybersikkerhetsverktøy for bedrifter når det gjelder antivirus- og sikkerhetskopieringsfunksjoner.

Har du bestemt deg for en løsning fra listen vår? Fortell oss hvordan du tok avgjørelsen din i kommentarfeltet nedenfor.

![5 beste åpen kildekode antivirusprogramvare [Windows 10 og Mac]](/f/e52f612b9fe5bd7a1af340123704b5ad.jpg?width=300&height=460)