- Trodde du var trygg og det er ikke flere cybertrusler å vurdere?

- Ingenting lenger fra sannheten, faktisk, da du er i ferd med å møte Kraken.

- Dette farlige botnettet kan nå enkelt bypass alle Windows Defender-skanninger.

- Det kan last ned og utfør nyttelast, kjør skallkommandoer, ta skjermbilder.

Som de fleste av dere kanskje allerede vet, gjorde det Redmond-baserte teknologiselskapet nylig en viktig oppdatering av tillatelseslisten for Window Defender Exclusions.

Nå, på grunn av endringen implementert av Microsoft, er det ikke lenger mulig å se de ekskluderte mappene og filene uten administratorrettigheter.

Som du kan forestille deg, er dette en betydelig endring ettersom nettkriminelle ofte bruker denne informasjonen til å levere ondsinnede nyttelaster i slike ekskluderte kataloger for å omgå Defender-skanninger.

Men uansett er sikkerhet et relativt begrep, og hver gang vi tror at vi er trygge, vil det alltid være lumske tredjeparter som er klare til å bryte sikkerheten vår.

Pass på det nye Kraken-botnettet

Selv med alle sikkerhetstiltak tatt av Microsoft, et nytt botnett kalt Kraken, som nylig ble oppdaget av ZeroFox, vil fortsatt infisere PC-en din.

Kraken legger til seg selv som en ekskludering i stedet for å prøve å se etter ekskluderte steder for å levere nyttelasten, som er en relativt enkel og effektiv måte å omgå Windows Defender-skanning.

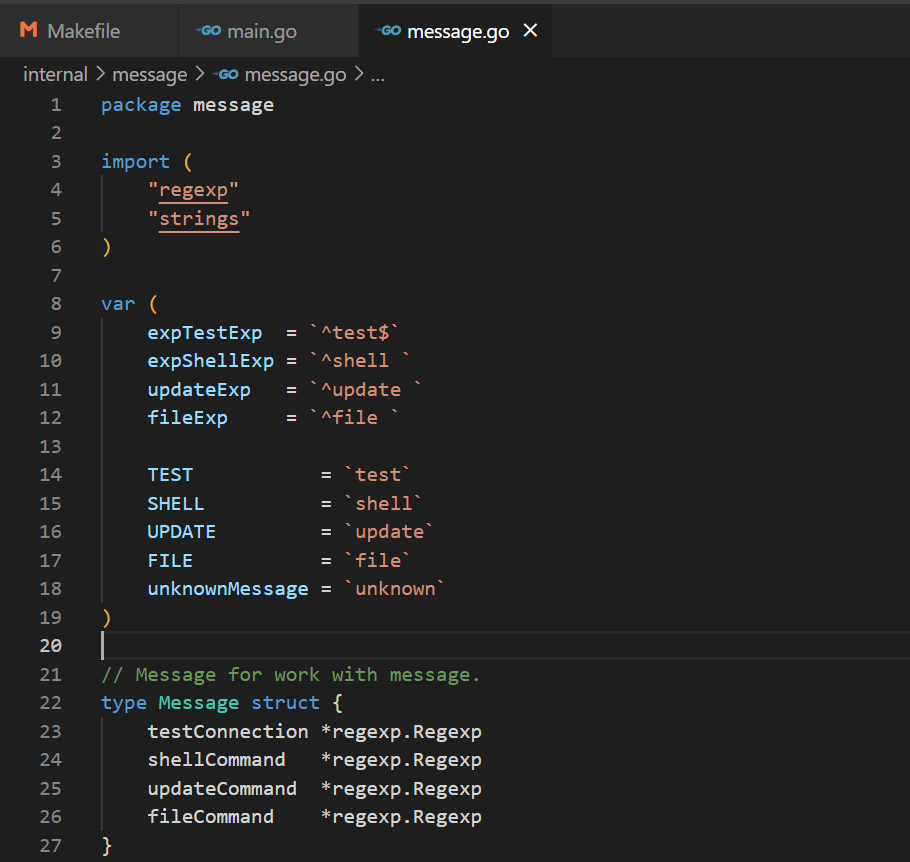

Teamet snublet over dette farlige botnettet i oktober 2021, da ingen var klar over dets eksistens eller skaden det kunne gjøre.

Selv om det fortsatt er under aktiv utvikling, har Kraken allerede muligheten til å laste ned og utføre sekundære nyttelaster, kjøre skallkommandoer og ta skjermbilder av offerets system.

Den bruker for tiden SmokeLoade for å spre seg, og får raskt hundrevis av roboter hver gang en ny kommando- og kontrollserver blir distribuert.

Sikkerhetsteamet som gjorde oppdagelsen bemerket også at Kraken hovedsakelig er en tyverisk skadevare, lik den nylig oppdagede Windows 11-lignende nettsted.

Krakens evner inkluderer nå muligheten til å stjele informasjon relatert til brukernes kryptovaluta-lommebøker, som minner om den nylige falske KMSPico Windows-aktivatoren malware.

Botnettets funksjonssett er forenklet for slik programvare. Selv om den ikke er til stede i tidligere bygg, er boten i stand til å samle informasjon om den infiserte verten og sende den tilbake til kommando- og kontrollserveren (C2) under registrering.

Informasjonen som samles inn ser ut til å variere fra bygg til bygg, selv om ZeroFox har observert at følgende blir samlet inn:

- Vertsnavn

- Brukernavn

- Bygg-ID (TEST_BUILD_ + tidsstemplet for første kjøring)

- CPU-detaljer

- GPU-detaljer

- Operativsystem og versjon

Hvis du vil finne ut mer om dette ondsinnede botnettet og hvordan du bedre kan beskytte deg mot angrep, sørg for å lese hele ZeroFox-diagnostikken.

Pass også på å holde deg på toppen av alle slags angrep som kan komme via Teams. Det lønner seg å alltid ligge et skritt foran hackere.

Har du noen gang sett deg selv som et offer for et slikt nettangrep? Del opplevelsen din med oss i kommentarfeltet nedenfor.