Cybersikkerhet bør være av største betydning for oss alle med tilgang til internett, spesielt hvis vi har verdifulle eiendeler eller sensitiv informasjon å beskytte.

Men å sikre kontoen din kan noen ganger vise seg å være mye vanskeligere enn å bare si at du vil, siden geniale ondsinnede tredjeparter alltid vil finne en måte å omgå tilgjengelig sikkerhet.

Nylig lanserte ESET sikkerhetsreparasjoner for å håndtere en eskalering av lokale rettigheter med høy alvorlighetsgrad sårbarhet som påvirker flere produkter på systemer som kjører Windows 10 og nyere eller Windows Server 2016 og over.

Feilen, som er kjent som CVE-2021-37852, ble rapportert av Zero Day Initiative, og advarte brukere om at det gjør det mulig for angripere å eskalere privilegier til NT MYNDIGHET\SYSTEM kontorettigheter.

Husk at dette er det desidert høyeste nivået av privilegier på et Windows-system, og hackerne oppnår dette ved å bruke Windows Antimalware Scan Interface.

Sikkerhetseksperter advarer mot forestående cyberrisikoer

Hvis du ikke allerede visste det, ble AMSI først introdusert med Windows 10 Technical Preview. Det lar faktisk apper og tjenester be om minnebufferskanninger fra et hvilket som helst større antivirusprodukt som er installert på systemet.

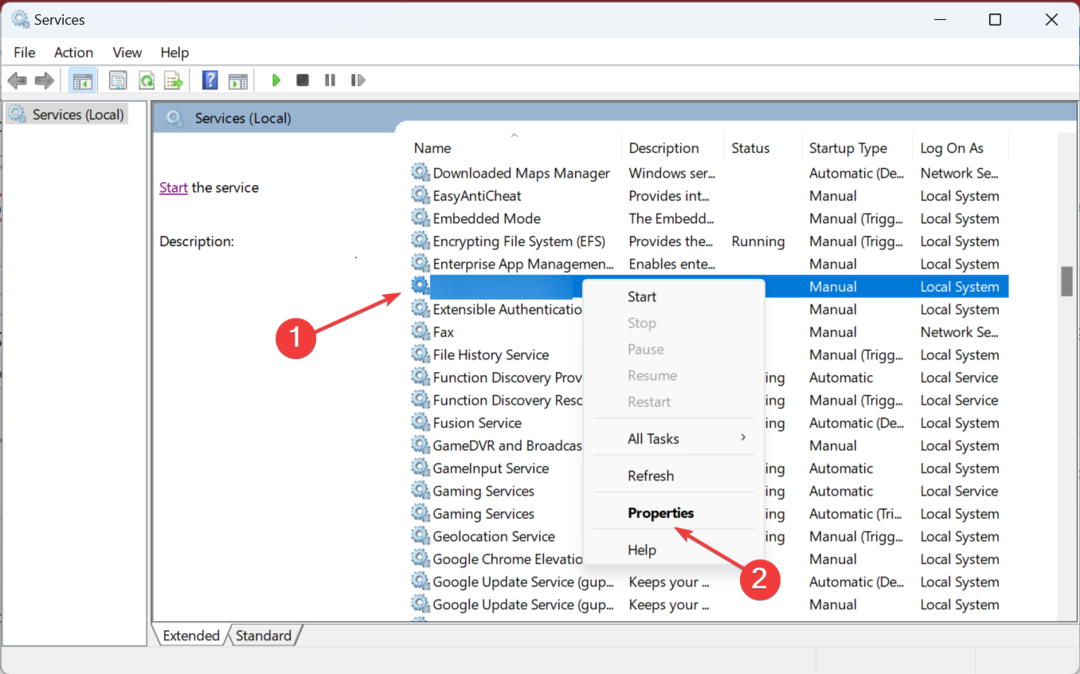

Ifølge sikkerhetseksperter ved ESET, kan dette bare oppnås etter at angripere vinner SeImpersonatePrivilege-rettigheter.

Som vi nevnte før, er disse privilegiene tildelt brukere i den lokale administratorgruppen og enhetens lokal tjenestekonto for å etterligne en klient etter autentisering, noe som bør begrense virkningen av dette sårbarhet.

På den andre siden, Zero Day Initiative uttalte at nettkriminelle bare kreves for å få muligheten til å utføre lavprivilegert kode på målsystemet, som samsvarer med ESETs CVSS-alvorlighetsgrad.

Dette betyr automatisk at denne ekle og farlige feilen kan utnyttes av ondsinnede tredjeparter med lave privilegier.

Sikkerhetsekspertene publiserte også en liste som viser produktene som er berørt av dette sikkerhetsproblemet:

- ESET NOD32 Antivirus, ESET Internet Security, ESET Smart Security og ESET Smart Security Premium fra versjon 10.0.337.1 til 15.0.18.0

- ESET Endpoint Antivirus for Windows og ESET Endpoint Security for Windows fra versjon 6.6.2046.0 til 9.0.2032.4

- ESET Server Security for Microsoft Windows Server 8.0.12003.0 og 8.0.12003.1, ESET File Security for Microsoft Windows Server fra versjon 7.0.12014.0 til 7.3.12006.0

- ESET Server Security for Microsoft Azure fra versjon 7.0.12016.1002 til 7.2.12004.1000

- ESET Security for Microsoft SharePoint Server fra versjon 7.0.15008.0 til 8.0.15004.0

- ESET Mail Security for IBM Domino fra versjon 7.0.14008.0 til 8.0.14004.0

- ESET Mail Security for Microsoft Exchange Server fra versjon 7.0.10019 til 8.0.10016.0

Det er også veldig viktig å merke seg at ESET Server Security for Microsoft Azure-brukere er det rådet for å umiddelbart oppdatere til den siste tilgjengelige versjonen av ESET Server Security for Microsoft Windows Server.

Den lyse siden her er at ESET faktisk ikke fant noen bevis på utnyttelser designet for å målrette produkter berørt av denne sikkerhetsfeilen i naturen.

Dette betyr imidlertid ikke at vi må ignorere de nødvendige trinnene for å bli trygge igjen. Har du noen gang vært utsatt for et så omfattende angrep?

Del opplevelsen din med oss i kommentarfeltet nedenfor.