- Angripere kan omgå MFA på Microsoft Office 365 ved å stjele autorisasjonskoder eller tilgangstokener.

- Microsoft Threat Intelligence Team har sporet en kampanje med skadelig programvare som påvirker organisasjoner i Australia og Sørøst-Asia.

- Hackere lager nye metoder for phishing-angrep ved å registrere Windows-enheter med Azure Active Directory ved å bruke stjålet Office 365-legitimasjon.

Hackere prøver en ny metode for utvide omfanget av phishing-kampanjene deres ved å bruke stjålet Office 365-legitimasjon for å registrere Windows-enheter med Azure Active Directory.

Hvis angripere får tilgang til en organisasjon, vil de starte en ny bølge av kampanjen, som består i å sende flere phishing-e-poster til mål utenfor organisasjonen så vel som innenfor.

Målområder

Microsoft 365 Threat Intelligence Team har sporet en malware-kampanje rettet mot organisasjoner i Australia og Sørøst-Asia.

For å få informasjon om målene sine sendte angriperne ut phishing-e-poster som så ut som de var fra DocuSign. Når brukere klikket på

Gjennomgå dokumentet knappen ble de ført til en falsk påloggingsside for Office 365, allerede forhåndsutfylt med brukernavnene deres"Ofrets stjålne legitimasjon ble umiddelbart brukt til å etablere en forbindelse med Exchange Online PowerShell, mest sannsynlig ved å bruke et automatisert skript som en del av et phishing-sett. Ved å utnytte den eksterne PowerShell-tilkoblingen implementerte angriperen en innboksregel via New-InboxRule-cmdleten som slettet visse meldinger basert på nøkkelord i emnet eller brødteksten i e-postmeldingen," etterretningsteamet fremhevet.

Filteret sletter automatisk meldinger som inneholder bestemte ord relatert til spam, phishing, søppel, hacking og passordsikkerhet, så den legitime kontobrukeren vil ikke motta rapporter om manglende levering og IT-varslings-e-poster de ellers kunne ha sett.

Angriperne installerte deretter Microsoft Outlook på sin egen maskin og koblet det til offeret organisasjonens Azure Active Directory, muligens ved å godta forespørselen om å registrere Outlook når det var først lanserte.

Til slutt, når maskinen ble en del av domenet og e-postklienten ble konfigurert som all annen vanlig bruk i organisasjonene, phishing-e-postene fra den kompromitterte kontoen falske Sharepoint-invitasjoner som igjen peker til en falsk Office 365-påloggingsside ble flere overbevisende.

"Ore som skrev inn legitimasjonen sin på andre trinns phishing-nettsted var på samme måte forbundet med Exchange Online PowerShell, og nesten umiddelbart hadde en regel opprettet for å slette e-poster i deres respektive innbokser. Regelen hadde identiske egenskaper som den som ble opprettet under kampanjens første fase av angrepet,» indikerte teamet.

Hvordan omgå

Angriperne stolte på stjålet legitimasjon; Imidlertid hadde flere brukere multifaktorautentisering (MFA) aktivert, noe som forhindret tyveri.

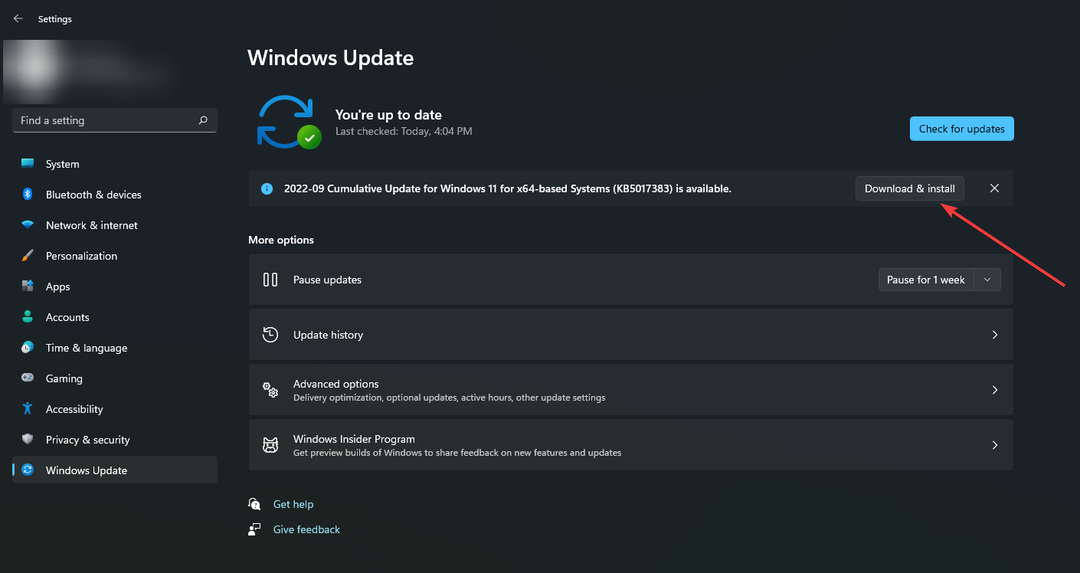

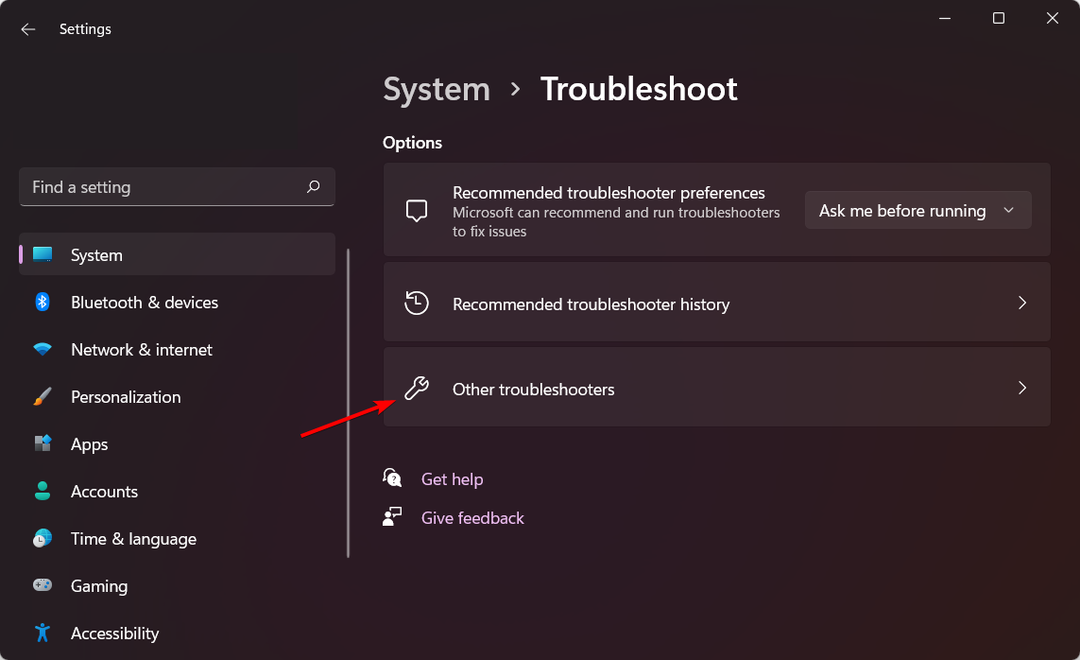

Organisasjoner bør aktivere multifaktorautentisering for alle brukere og kreve det når de blir med enheter til Azure AD, samt vurdere å deaktivere Exchange Online PowerShell for sluttbrukere, teamet rådet.

Microsoft delte også trusseljaktspørsmål for å hjelpe organisasjoner med å sjekke om brukerne deres har blitt kompromittert via denne kampanjen, og informerte om at forsvarere også må tilbakekalle aktive økter og tokens knyttet til kompromitterte kontoer, slette postboksregler opprettet av angriperne, og deaktivere og fjerne ondsinnede enheter koblet til Azure AD.

"Den kontinuerlige forbedringen av synlighet og beskyttelse på administrerte enheter har tvunget angripere til å utforske alternative veier. Mens enhetsregistrering i dette tilfellet ble brukt til ytterligere phishing-angrep, øker bruken av enhetsregistrering ettersom andre brukstilfeller har blitt observert. Dessuten vil den umiddelbare tilgjengeligheten av verktøy for testing av penner, designet for å lette denne teknikken, bare utvide bruken til andre aktører i fremtiden, sa teamet.

Smutthull å se etter

Microsofts trusseletterretningsanalytikere flagget nylig en phishing-kampanje som var målrettet mot hundrevis av bedrifter, dette er et forsøk på å lure ansatte til å gi en app som heter "Upgrade" tilgang til deres Office 365 kontoer.

«Phishing-meldingene villeder brukere til å gi appen tillatelser som kan tillate angripere å lage innboksregler, lese og skrive e-poster og kalenderelementer og lese kontakter. Microsoft har deaktivert appen i Azure AD og har varslet berørte kunder,» indikerte de.

Angripere kan også omgå Office 365 Multi-Factor Authentication ved å bruke useriøse applikasjoner, stjele autorisasjonskoder eller på annen måte skaffe tilgangstokener i stedet for deres legitimasjon.

Har du blitt offer for disse angrepene fra hackere før? Del opplevelsen din med oss i kommentarfeltet nedenfor.

![Styrke forbrukere: enkel reparasjon for PC-er [Eksklusiv undersøkelse]](/f/f0145a2b3e8976218e4d89b6cf6c7f99.png?width=300&height=460)