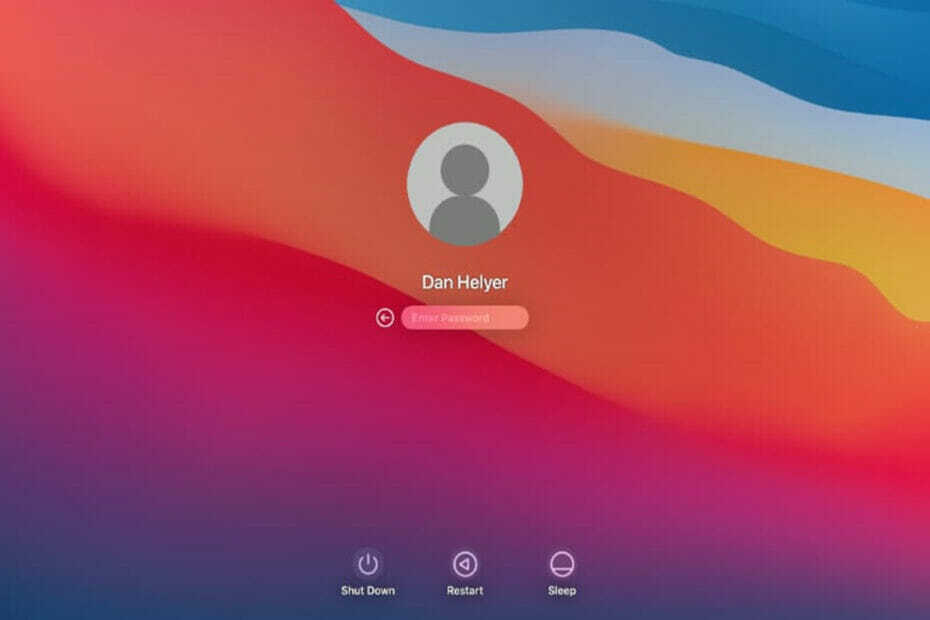

- TCC er en sikkerhetsteknologi som lar Apple-brukere kontrollere personverninnstillingene til appene som er installert på systemene og enhetene som er koblet til enhetene deres.

- Apple-brukere med den nye TCC vil tillate full disktilgang til apper med oppsettfunksjoner for automatisk å forhindre uautorisert kodekjøring.

- Endelig har Apple klart å fikse sårbarheten i sikkerhetsoppdateringer utgitt sent i fjor i desember.

Microsoft advarer om at macOS-sårbarheten kan brukes til å omgå selskapets teknologi for åpenhet, samtykke og kontroll (TCC).

Microsoft 365 Defender Research Team rapporterte en sårbarhet i Apples MacBook Pro-modell T5 til Apple via Microsoft Security Vulnerability Research (MSVR) 15. juli 2021.

TCC er en sikkerhetsteknologi utviklet for å tillate Apple-brukere å kontrollere personverninnstillingene til apper installert på deres systemer og enheter koblet til deres Mac-er, inkludert kameraer og mikrofoner.

Apple har forsikret brukere om at den nye TCC bare vil tillate full disktilgang til apper med oppsettfunksjoner for automatisk å blokkere uautorisert kodekjøring.

Smutthull

Microsoft-forskere oppdaget at nettkriminelle kunne lure en bruker til å klikke på en ondsinnet lenke for å få tilgang til personlig informasjon lagret i en TCC-database.

"Vi oppdaget at det er mulig å programmatisk endre en målbrukers hjemmekatalog og plante en falsk TCC database, som lagrer samtykkehistorikken til appforespørsler," ifølge en hovedsikkerhetsforsker hos Microsoft, Jonathan Bar.

"Hvis den utnyttes på uopprettede systemer, kan denne sårbarheten tillate en ondsinnet aktør å potensielt orkestrere et angrep basert på brukerens beskyttede personlige data.

"For eksempel kan angriperen kapre en app installert på enheten eller installere sin egen ondsinnede app og få tilgang til mikrofon for å ta opp private samtaler eller ta skjermbilder av sensitiv informasjon som vises på brukerens skjerm."

Rapporterte TCC-omkjøringer

Apple har også lappet andre TCC-bypass rapportert siden 2020, inkludert:

- Miljøvariabel forgiftning

- Time Machine-fester

- Buntkonklusjonsproblem

Dessuten har Apple fikset sårbarheten i sikkerhetsoppdateringer utgitt forrige måned, 13. desember 2021. "En ondsinnet applikasjon kan være i stand til å omgå personvernpreferanser," i henhold til sikkerhetsrådgivningen.

Apple har håndtert den logiske feilen bak powerdir-sikkerhetsfeilen ved å utvikle bedre statsadministrasjon.

"Under denne forskningen måtte vi oppdatere proof-of-concept (POC)-utnyttelsen vår fordi den første versjonen ikke lenger fungerte på den nyeste macOS-versjonen, Monterey," sa Jonathan.

"Dette viser at selv ettersom macOS eller andre operativsystemer og applikasjoner blir mer herdet med hver utgivelse, vil programvareleverandører som Apple, sikkerhet forskere, og det større sikkerhetsmiljøet, må kontinuerlig jobbe sammen for å identifisere og fikse sårbarheter før angripere kan dra nytte av dem."

Shootless

Microsoft avslørte i dag en sikkerhetsfeil, med kodenavn Shootless, som ville tillate en angriper å omgå System Integrity Protection (SIP) og utføre vilkårlige operasjoner, heve rettighetene til å rote og installere rootkits på sårbare enheter.

Selskapets forskere oppdaget også nye varianter av macOS malware kjent som UpdateAgent eller Vigram, oppdatert med nye unnvikelses- og utholdenhetstaktikker.

I fjor, i juni, avslørte en sikkerhetsforsker (Redmond) fra Tactical Network Solutions kritiske feil i en rekke NETGEAR-rutermodeller. Hackere kan bruke feilene til å bryte og bevege seg sideveis innenfor bedriftsnettverk.

Har du møtt noen av disse tilbakeslagene? Del dine tanker med oss i kommentarfeltet nedenfor.