- Forskere har avslørt en ny utnyttelse på Windows zero-day som gir administratorrettigheter i Windows 10, 11 og Windows Server-utgivelser.

- Når sårbarheten er utnyttet, får trusselaktørene SYSTEM-rettigheter, de vil kunne bevege seg videre rundt på nettverket.

- Feilen ble først oppdaget i oktober 2021 Patch Tuesday.

Cybersikkerhet har kommet langt og forskere har nå oppdaget en ny utnyttelse som er en Windows-sårbarhet.

Den nye utnyttelsen drar fordel av lokale privilegier og gir administratorer tilgang til Windows 10, Windows 11 og Windows Server-versjoner.

Når tilgang er gitt til en standard brukerkonto, har den potensialet til å heve til SYSTEM-brukerprivilegier og gjøre ytterligere bevegelser i nettverket.

Sårbarheten ble tilsynelatende oppdaget i oktober 2021 Lapp tirsdag og fikset i November 2021 Patch Tuesday. Det var en bypass som oppdaget en kraftigere privilegiumsårbarhet og utnyttet situasjonen.

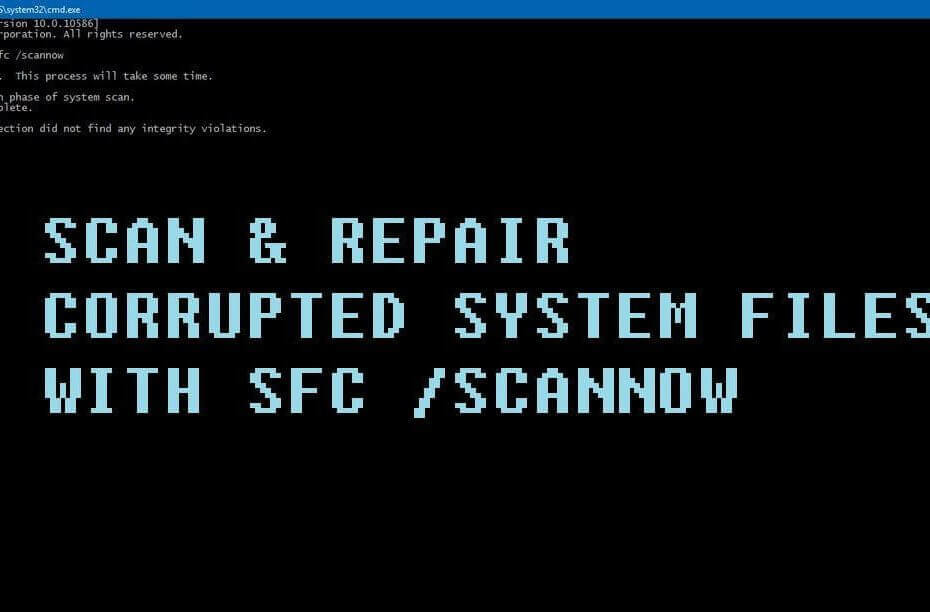

Proof of Concept

Trend Micros Abdelhamid Naceri publiserte en fungerende proof-of-concept (PoC) utnyttelse for den nye zero-day og sier at den fungerer på alle støttede versjoner av Windows.

"Denne varianten ble oppdaget under analysen av CVE-2021-41379 patch. feilen ble imidlertid ikke rettet på riktig måte, i stedet for å droppe bypass. Jeg har valgt å faktisk droppe denne varianten da den er kraftigere enn den originale”

I følge Naceri er PoC "ekstremt pålitelig." Han har satt den på prøve under forskjellige forhold og forskjellige Windows-varianter som var vellykket på hvert forsøk.

Han forklarer videre at PoC til og med fungerer i Windows-serverinstallasjon. Dette er sjeldent fordi det ikke tillater standardbrukere å utføre MSI-installasjonsoperasjoner.

"Den beste løsningen som er tilgjengelig i skrivende stund, er å vente [på] at Microsoft slipper en sikkerhetsoppdatering, på grunn av kompleksiteten til dette sikkerhetsproblemet. Ethvert forsøk på å lappe binærfilen direkte vil ødelegge [Windows-installasjonsprogrammet»

Hva synes du om denne nye utnyttelsen? Del dine tanker i kommentarfeltet.