- Rapporter fra flere cybersecurity-firmaer viser at Office 365-brukere i økende grad blir målrettet med phishing-e-post.

- Hackere brukte Oxford University-servere for å sende phishing-e-post til Office 365-brukere ..

- Phishing-angrep øker, og organisasjoner må bli smartere for å slå dem. Sjekk ut vår Cybersikkerhet side for handlingsbar innsikt!

- Ikke glem å besøke Sikkerhet og personvern for oppdateringer og mer.

Denne programvaren vil holde driverne dine i gang, og dermed beskytte deg mot vanlige datamaskinfeil og maskinvarefeil. Sjekk alle driverne dine nå i 3 enkle trinn:

- Last ned DriverFix (bekreftet nedlastningsfil).

- Klikk Start søk for å finne alle problematiske drivere.

- Klikk Oppdater drivere for å få nye versjoner og unngå systemfeil.

- DriverFix er lastet ned av 0 lesere denne måneden.

Rapporter fra flere cybersikkerhetsfirmaer viser at Office 365-brukere i økende grad blir målrettet mot phishing-e-post.

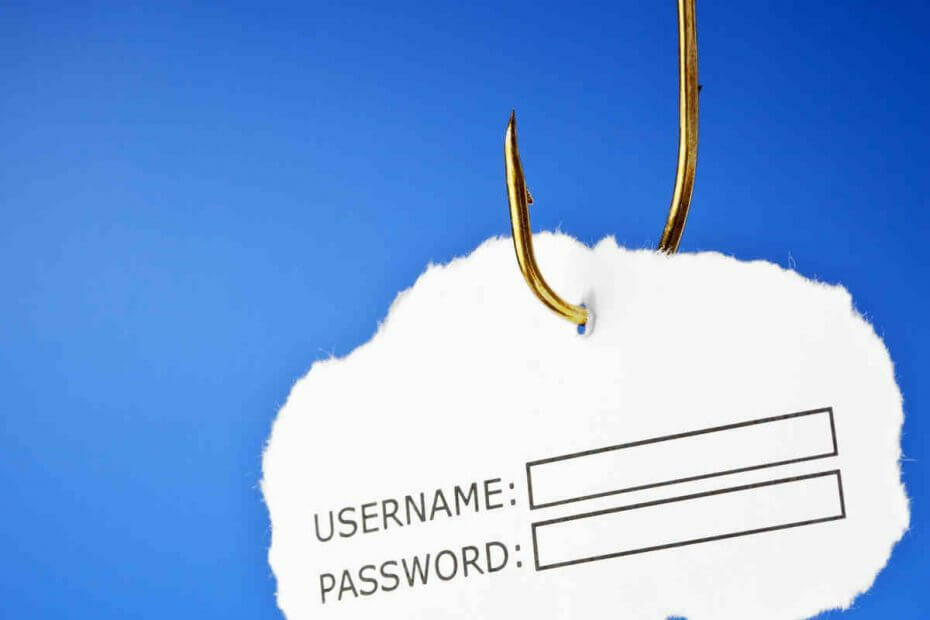

Phishing-angrepene er noen ganger for sofistikerte til å oppdage eller stoppe selv med avanserte anti-spam-filtre. Det er delvis fordi nettkriminelle bruker legitime domener for å sende ondsinnede e-postmeldinger.

En phishing-kampanje for Office 365 som sjekker punkt avdekket nylig er nok bevis på at organisasjoner trenger å distribuere smartere nettverksverktøy for å hindre slike angrep.

Office 365-talepostangrep

I denne spesielle Office 365-phishing-kampanjen målretter mottatte e-postvarsler om tapte talemeldinger. E-postene ba dem om å klikke på en knapp under inntrykk av at det ville føre dem til deres legitime Office 365-kontoer.

Ved å klikke på lenken, blir brukeren omdirigert til en phishing-side forkledd som den ekte Office 365-påloggingssiden. Det er her angriperne stjeler offerets Office 365-påloggingsinformasjon.

Det som er overraskende her er det faktum at anti-phishing-verktøy vanligvis skal oppdage e-postkoblinger med slike mønstre. Så du kan lure på hvordan nøyaktig disse angriperne distribuerer slike ondsinnede viderekoblinger og nyttelaster uoppdaget.

Svaret er enkelt: de dårlige skuespillerne inkluderer legitime plattformer i planene sine. I dette tilfellet sendte angriperne skadelige e-poster fra adresser som tilhører ekte servere ved University of Oxford (UK).

Bruk av legitime Oxford SMTP-servere tillot angriperne å passere omdømmekontrollen for avsenderdomenet. I tillegg var det ikke behov for å kompromittere faktiske e-postkontoer for å sende phishing-e-post fordi de kunne generere så mange e-postadresser som de ønsket.

Det er imidlertid flere trinn du kan ta for å beskytte dine ansatte mot phishing-angrep:

- Lær de ansatte om phishing og passordsikkerhet.

- Installere programvare for skanning via e-post som kan oppdage meldinger med ondsinnede nyttelaster.

- Hold operativsystemoppdateringen. Viktigst, installer alltid Patch tirsdag sikkerhetsoppdateringer fra Microsoft (de er gratis).

- Installer en oppdatert antivirus løsning.

Bruker organisasjonen din Office 365? Hvordan takler du den stadig voksende phishing-trusselen? Del gjerne dine triks og metoder via kommentarfeltet nedenfor.

![Hvordan sikre SQL-serverdatabase [Hurtigguide]](/f/b26420d43b01291de48577d0149b5457.jpg?width=300&height=460)