- En kritisk Windows -sårbarhet, oppdaget for dager siden, har brukere som krypterer for å aktivere ekstra sikkerhetstiltak.

- Det startet da en forsker la merke til det han trodde var en kodende regresjon i en betaversjon av den kommende Windows 11.

- Tilsynelatende, innholdet i sikkerhetskontosjef (SAM), kan leses av brukere med begrensede systemrettigheter.

- Dette sårbarheten påvirker også alle Windows 10 -versjoner som er utgitt de siste 2,5 årene, ifølge eksperter.

Vi, her i Windows Report, understreker alltid viktigheten av å forbli beskyttet mens du er tilkoblet internett, ettersom cybertrusler vokser og er tilstede i dag.

Hvis du ikke gjør det, kan det føre til lekkasjer av konfidensielle og verdifulle data som kan få alvorlige konsekvenser for enkeltpersoner, så vel som for bedrifter.

Tirsdag ble alle sjokkert over å lære om to nye sårbarheter, en i Windows og den andre i Linux, som kan tillate hackere å omgå OS -sikkerhetsrestriksjoner og få tilgang til sensitive ressurser.

Nytt sårbarhet i Windows 11 kan føre til alvorlige brudd

Denne kritiske Windows -sårbarheten ble oppdaget ved et uhell for noen dager siden da en forsker la merke til hva han mente var en kodende regresjon i en betaversjon av den kommende Windows 11.

Han fant også ut at innholdet i sikkerhetskontobehandler (SAM), som er databasen som lagrer brukerkontoer og sikkerhetsbeskrivelser for brukere på den lokale datamaskinen, kan leses av brukere med begrensede systemrettigheter.

yarh- av en eller annen grunn på win11 er SAM-filen nå LES for brukere.

Så hvis du har skyggevolum aktivert, kan du lese samfilen slik:Jeg vet ikke hele omfanget av problemet ennå, men jeg tror det er for mange til å ikke være et problem. pic.twitter.com/kl8gQ1FjFt

- Jonas L (@jonasLyk) 19. juli 2021

For å gi deg en bedre forståelse, vet vi alle at ettersom operativsystemer og applikasjoner blir vanskeligere å bryte inn i, krever vellykkede angrep to eller flere sårbarheter for å bli utnyttet.

For å være litt mer presis, vil ett av sårbarhetene gi ondsinnede tredjeparter tilgang til OSS-ressurser med lave privilegier, der kode kan kjøres eller private data kan leses.

Den andre sårbarheten tar prosessen til et helt nytt nivå, og gir tilgang til systemressurser reservert for lagring av passord eller andre sensitive operasjoner.

SeriousSAM -sårbarhet påvirker alle Windows 10 -versjoner som er utgitt de siste 2,5 årene

-CVE-2021-36934 kan brukes til å få administratortilgang for Windows 10 v1809-versjoner og nyere

-Ingen oppdateringer tilgjengelig ennå

-PoC og noen loggtips tilgjengelighttps://t.co/x7rXAyByqypic.twitter.com/EEtvRBLbU3- Catalin Cimpanu (@campuscodi) 21. juli 2021

Hvordan lar dette problemet angripere infiltrere systemene våre?

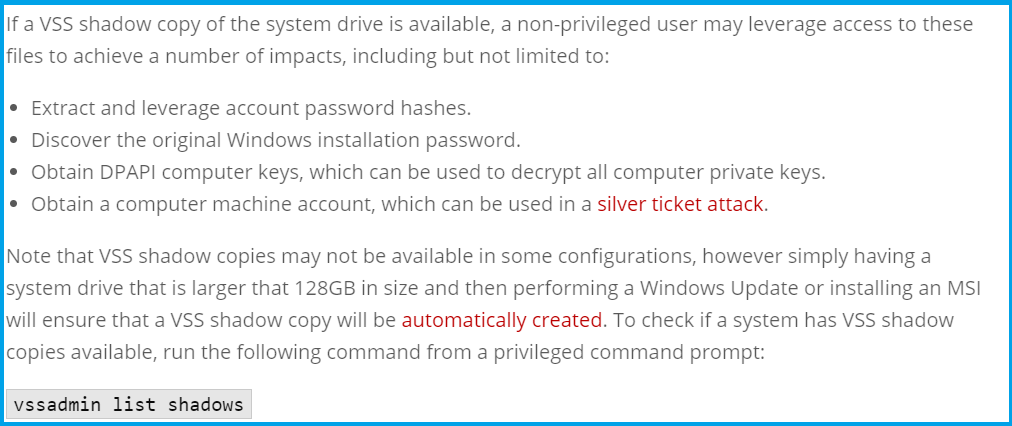

Det ovennevnte problemet gjorde det mulig for tredjeparter å trekke ut kryptografisk beskyttede passorddata.

De kunne også oppdage passordet vi brukte til å installere Windows, få tak i datamaskinnøklene for Windows databeskyttelses -API, som kan brukes til å dekryptere private krypteringsnøkler.

En annen handling som cyberangrepere kan utføre mens de utforsker dette sikkerhetsproblemet, er opprettelse av kontoer på den målrettede enheten.

Som du kan forestille deg, er resultatet at den lokale brukeren kan heve privilegier helt til System, det høyeste nivået i Windows.

Spørsmål: Hva kan du gjøre når du har #mimikatz🥝 og litt lesetilgang på Windows -systemfiler som SYSTEM, SAM og SECURITY?

A: Eskalering av lokale privilegier 🥳

Takk skal du ha @jonasLyk for denne Lesetilgang på standard Windows😘 pic.twitter.com/6Y8kGmdCsp

- 🥝 Benjamin Delpy (@gentilkiwi) 20. juli 2021

Dette er nå et nytt sårbarhet og var til stede selv på Windows 10

Brukere som la merke til disse innleggene og svarte, påpekte også at denne oppførselen ikke var en regresjon som ble introdusert i Windows 11, som først antatt.

Angivelig var den samme sårbarheten som har Windows 11 -brukere på kanten av setene til stede, selv i den siste versjonen av Windows 10.

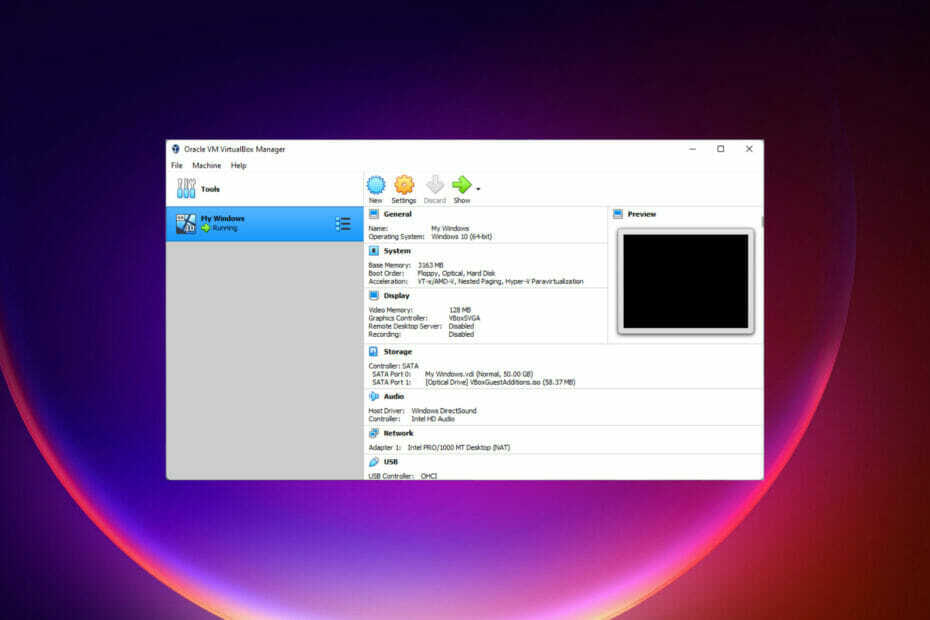

Dermed er det amerikanske datamaskinens beredskapsteam oppgitt at dette problemet manifesterer seg når Volume Shadow Copy Service, Windows -funksjonen som tillater operativsystemet eller programmene for å ta øyeblikksbilder av en hel disk uten å låse filsystemet, blir slått på.

Det som er enda verre, er at det for øyeblikket ikke er noen oppdatering tilgjengelig, så det er ingen måte å fortelle når dette problemet faktisk vil bli løst.

Microsofts selskapets tjenestemenn undersøker sårbarheten og vil iverksette tiltak etter behov. Sårbarheten spores som CVE-2021-36934, som Microsoft sa at bedrifter i naturen er mer sannsynlig.

Jeg skrev om #HiveNightmare aka #SeriousSAM (skylde på @cyb3rops for den), et upatchet Windows 10-sikkerhetsproblem som lar alle som ikke er administrator, få tilgang til hele systemregistret, inkludert sensitive områder.

Fryktelig dårlig kodet PoC inkludert.

https://t.co/PX1fOGpzbf- Kevin Beaumont (@GossiTheDog) 20. juli 2021

Tar du ekstra forholdsregler for å unngå å bli offer for cyberangrep? Del tankene dine med oss i kommentarfeltet nedenfor.