- Nå som PrintNightmare -sårbarheten er over, var det på tide med en ny.

- En forsker oppdaget en rask og fin måte å få administratorrettigheter på hvilken som helst Windows -enhet.

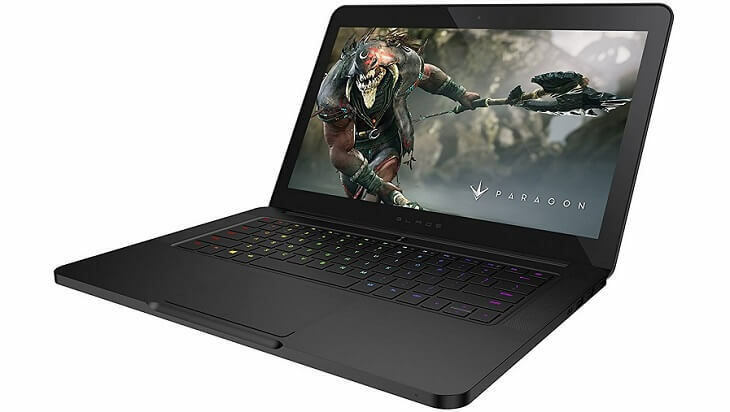

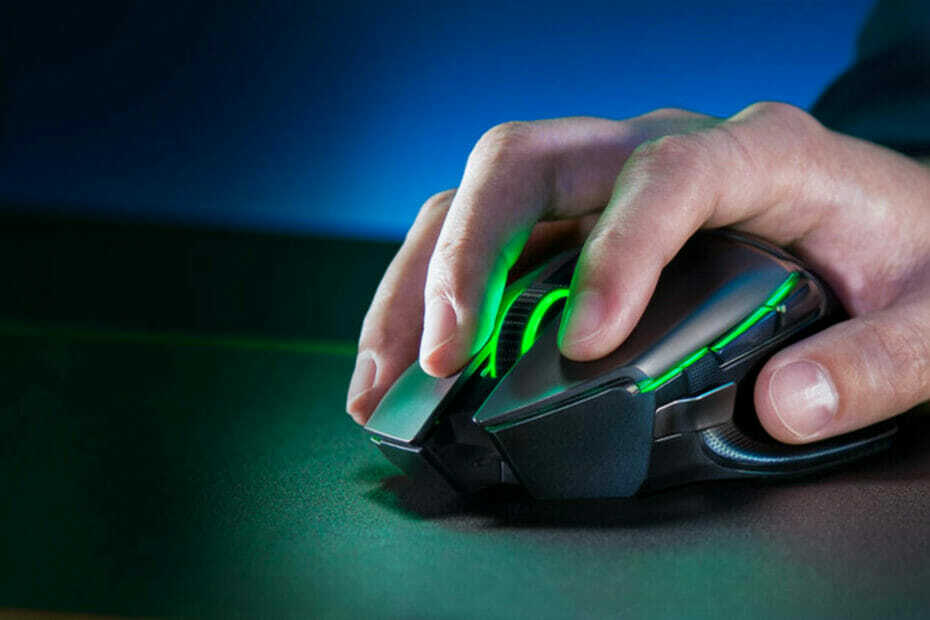

- Alt du trenger er en Razer -mus, og du er ganske god å gå etter å ha plugget den inn.

- Selskapet ble informert om dette sikkerhetsproblemet og jobber med å fikse det ASAP.

Vi har hele tiden snakket om sikkerhet og trinnene vi bør ta for å holde oss trygge for forstyrrelser utenfra når det gjelder våre internett-tilkoblede enheter.

Men hva gjør vi når trusselen er nærmere enn vi tror? Og nei, dette er ikke en James Bond -film, det er den triste og samtidig morsomme virkeligheten til programvarefeil.

De PrintNightmare fiasco har vendt hacker -samfunnets øyne til sårbarhetene som ble avslørt ved å installere tredjepartsdrivere.

Vi vet at det ikke var lenge før andre måter å bryte seg på var funnet, og sikkert noen allerede oppdaget at du kan gå gjennom en åpen dør i Windows 10 ved ganske enkelt å koble til en Razer-trådløs dongle.

Denne feilen gir deg administratorrettigheter

Ja, du hørte riktig. Når du kobler en Razer -enhet til Windows 10 eller Windows 11 -maskiner, vil operativsystemet automatisk laste ned og begynne å installere Razer Synapse -programvare på datamaskinen.

Denne programvaren ovenfor lar brukerne konfigurere maskinvareenheter, sette opp makroer eller kartknapper.

En forsker oppdaget et null-dagers sårbarhet i plug-and-play Razer Synapse-installasjonen som lar brukerne få systemprivilegier på en Windows-enhet veldig raskt.

Bensinen på brannen, i dette tilfellet, er at Razer hevder at Synapse -programvaren brukes av over 100 millioner brukere over hele verden.

Trenger du lokal admin og har fysisk tilgang?

- Plugg en Razer -mus (eller dongelen)

- Windows Update vil laste ned og kjøre RazerInstaller som SYSTEM

- Misbruk forhøyet Explorer for å åpne Powershell med Shift+HøyreklikkPrøvde å kontakte @Razer, men ingen svar. Så her er en freebie pic.twitter.com/xDkl87RCmz

- jonhat (@j0nh4t) 21. august 2021

Som du vet, er systemprivilegier de høyeste brukerrettighetene som er tilgjengelige i Windows, og lar noen utføre ønsket kommando på operativsystemet.

Hvis noen skulle få disse privilegiene på høyt nivå i Windows, oppnår de fullstendig kontroll over systemet og kan installere hva de vil, inkludert skadelig programvare.

Hovedproblemet er at Windows Update laster ned og kjører RazerInstaller som system, og at Installasjonsprogrammet gir brukerne muligheten til å åpne et Utforsker -vindu for å velge hvor de skal installere sjåfører.

Derfra er det bare ett trinn for å trykke skift-høyreklikk for å åpne en Powershell-terminal med systemrettigheter, og hackeren kan i utgangspunktet gjøre hva han vil.

Videre, hvis inntrengeren går gjennom installasjonsprosessen og definerer lagringskatalogen til en bruker-kontrollerbar bane som På skrivebordet lagrer installatøren en binær tjeneste der som kan kapres for utholdenhet og som utføres før brukerlogging på støvel.

En annen viktig faktor å huske på er at angriperne ikke engang trenger en ekte Razer -mus, ettersom USB -IDen enkelt kan replikeres.

Razer uttalte at det jobber med å fikse dette problemet

Etter at forskeren som oppdaget denne sårbarheten først sa at han kontaktet Razer, men ikke gjorde det motta et svar, tok den gigantiske maskinvareprodusenten kontakt med ham og diskuterte dette problemet lengre.

Razer fortalte ham også at han ville motta en bug bounty -belønning, selv om sårbarheten ble offentliggjort.

Jeg vil oppdatere at jeg har blitt kontaktet av @Razer og sørget for at sikkerhetsteamet deres jobber med å fikse ASAP.

Kommunikasjonsmåten deres har vært profesjonell, og jeg har til og med blitt tilbudt en dusør, selv om jeg offentliggjorde dette problemet.

- jonhat (@j0nh4t) 22. august 2021

Vi håper alle at dette problemet vil finne sin løsning raskt fordi ingen av oss ønsker å bli offer for en så enkel metode.

Men mest sannsynlig vil Razer og Microsoft ha levert reparasjonsoppdateringer innen denne uken neste uke, designet for å kvitte oss med dette sikkerhetsproblemet.

Var du noen gang offer for ondsinnet interferens eller datautvinning? Gi oss beskjed i kommentarfeltet nedenfor.

![5 beste Razer bærbare datamaskiner for spill [2021 Guide]](/f/a4a1b1d42ebb08f4bf45371c202ca550.jpg?width=300&height=460)

![Razer Chroma fungerer ikke på Windows 10 [Steg-for-trinn-guide]](/f/3b011e5cec535c40a0de79da8d397d5f.jpg?width=300&height=460)