De ongebruikelijke ransomware TeleCrypt, die bekend staat om het kapen van de berichten-app Telegram om met aanvallers te communiceren in plaats van eenvoudige HTTP-gebaseerde protocollen, is niet langer een bedreiging voor gebruikers. Met dank aan malware-analist voor Malwarebytes Nathan Scott en zijn team in het Kaspersky Lab hebben de ransomware-stam slechts enkele weken na de release gekraakt.

Ze waren in staat om een grote fout in de ransomware aan het licht te brengen door de zwakte van het encryptie-algoritme te onthullen dat door de geïnfecteerde TeleCrypt werd gebruikt. Het versleutelde bestanden door er één byte tegelijk doorheen te bladeren en vervolgens een byte van de sleutel in volgorde toe te voegen. Met deze eenvoudige versleutelingsmethode konden beveiligingsonderzoekers de kwaadaardige code kraken.

Wat deze ransomware ongebruikelijk maakte, was het command and control (C&C) client-server communicatiekanaal, daarom kozen de operators ervoor om de Telegram-protocol in plaats van HTTP/HTTPS zoals de meeste ransomware tegenwoordig doet - hoewel de vector merkbaar laag was en gericht was op Russische gebruikers met zijn eerste versie. Rapporten suggereren dat Russische gebruikers die onbedoeld geïnfecteerde bestanden hebben gedownload en geïnstalleerd nadat ze zijn gevallen ten prooi aan phishing-aanvallen kregen een waarschuwingspagina te zien waarin de gebruiker werd gechanteerd om losgeld te betalen om hun bestanden. In dit geval wordt van slachtoffers gevraagd om 5.000 roebel ($ 77) te betalen voor het zogenaamde 'Young Programmers Fund'.

De ransomware richt zich op meer dan honderd verschillende bestandstypen, waaronder jpg, xlsx, docx, mp3, 7z, torrent of ppt.

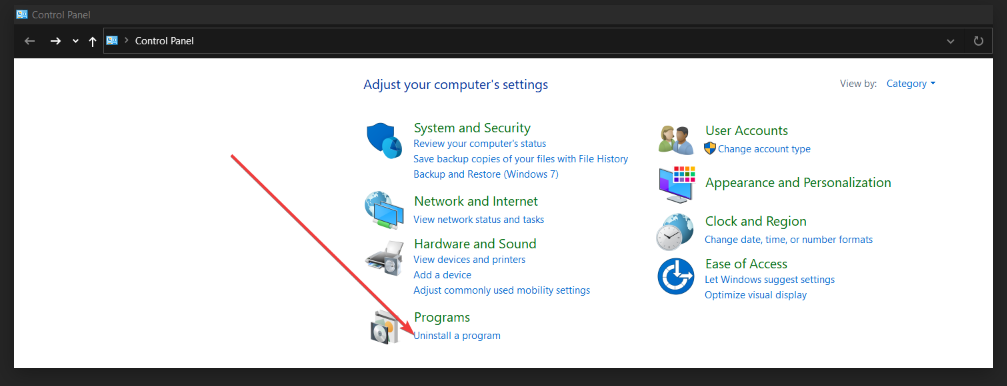

De decoderingstool, Malwarebytes, stelt slachtoffers in staat om hun bestanden te herstellen zonder te betalen. U hebt echter een niet-versleutelde versie van een vergrendeld bestand nodig om als voorbeeld te dienen: genereer een werkende decoderingssleutel. U kunt dit doen door u aan te melden bij uw e-mailaccounts, bestandssynchronisatieservices (Dropbox, Box) of via oudere systeemback-ups als u die hebt gemaakt.

Nadat de decryptor de encryptiesleutel heeft gevonden, zal het de gebruiker de optie geven om een lijst van alle versleutelde bestanden of van een specifieke map te ontsleutelen.

Het proces werkt als volgt: het decoderingsprogramma verifieert de bestanden die u verstrekt. Als de bestanden overeenkomen en zijn gecodeerd door het coderingsschema dat Telecrypt gebruikt, wordt u vervolgens naar de tweede pagina van de programma-interface genavigeerd. Telecrypt houdt een lijst bij van alle versleutelde bestanden op “%USERPROFILE%\Desktop\База зашифр файлов.txt”

U kunt de Telecrypt ransomware-decryptor krijgen die is gemaakt door: Malwarebytes van deze Box-link.