Agent Tesla-malware werd verspreid via Microsoft Word documenten vorig jaar, en nu kwam het terug om ons te achtervolgen. De nieuwste variant van de spyware vraagt de slachtoffers om te dubbelklikken op een blauw pictogram om een duidelijker beeld in een Word-document mogelijk te maken.

Als de gebruiker onvoorzichtig genoeg is om erop te klikken, zal dit resulteren in de extractie van een .exe-bestand van het ingesloten object in de tijdelijke map van het systeem en voer het dan uit. Dit is slechts een voorbeeld van hoe deze malware werkt.

De malware is geschreven in de MS Visual Basic

De malware is geschreven in de MS Visual Basic-taal en is geanalyseerd door Xiaopeng Zhang, die de gedetailleerde analyse op 5 april op zijn blog plaatste.

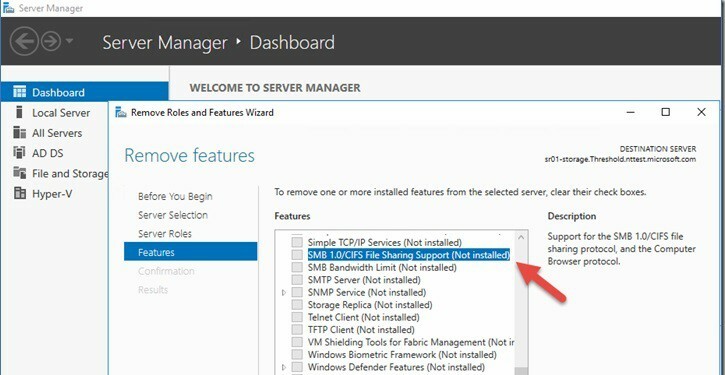

Het door hem gevonden uitvoerbare bestand heette POM.exe en het is een soort installatieprogramma. Toen dit werd uitgevoerd, liet het twee bestanden met de naam bestandsnaam.exe en bestandsnaam.vbs in de map %temp% vallen. Om het automatisch te laten starten bij het opstarten, voegt het bestand zichzelf toe aan het systeemregister als een opstartprogramma en voert het %temp%filename.exe uit.

De malware creëert een onderbroken onderliggend proces

Wanneer filename.exe wordt gestart, zal dit leiden tot het maken van een onderbroken onderliggend proces met hetzelfde om zichzelf te beschermen.

Hierna zal het een nieuw PE-bestand uit zijn eigen bron extraheren om het geheugen van het onderliggende proces te overschrijven. Dan komt het hervatten van de uitvoering van het onderliggende proces.

- VERWANT: 7 beste antimalware-tools voor Windows 10 om bedreigingen in 2018 te blokkeren

De malware laat een daemon-programma vallen

De malware dropt ook een Daemon-programma van de .Net-programmabron genaamd Player in de map %temp% en start het op om bestandsnaam.exe te beschermen. De programmanaam van de daemon bestaat uit drie willekeurige letters en het doel is duidelijk en eenvoudig.

De primaire functie ontvangt een opdrachtregelargument en slaat het op in een tekenreeksvariabele met de naam filePath. Hierna zal het een thread-functie maken waarmee het elke 900 milliseconden controleert of bestandsnaam.exe wordt uitgevoerd. Als filename.exe wordt gedood, wordt het opnieuw uitgevoerd.

Zhang zei dat FortiGuard AntiVirus de malware heeft gedetecteerd en verwijderd. We raden u aan om door te gaan Gedetailleerde aantekeningen van Zhang om meer te weten te komen over de spyware en hoe deze werkt.

VERWANTE VERHALEN OM TE BEKIJKEN:

- Wat is 'Windows heeft spyware-infectie gedetecteerd!' en hoe verwijder je het?

- Kunt u de spywarebeveiliging op uw computer niet bijwerken?

- Open WMV-bestanden in Windows 10 met deze 5 softwareoplossingen