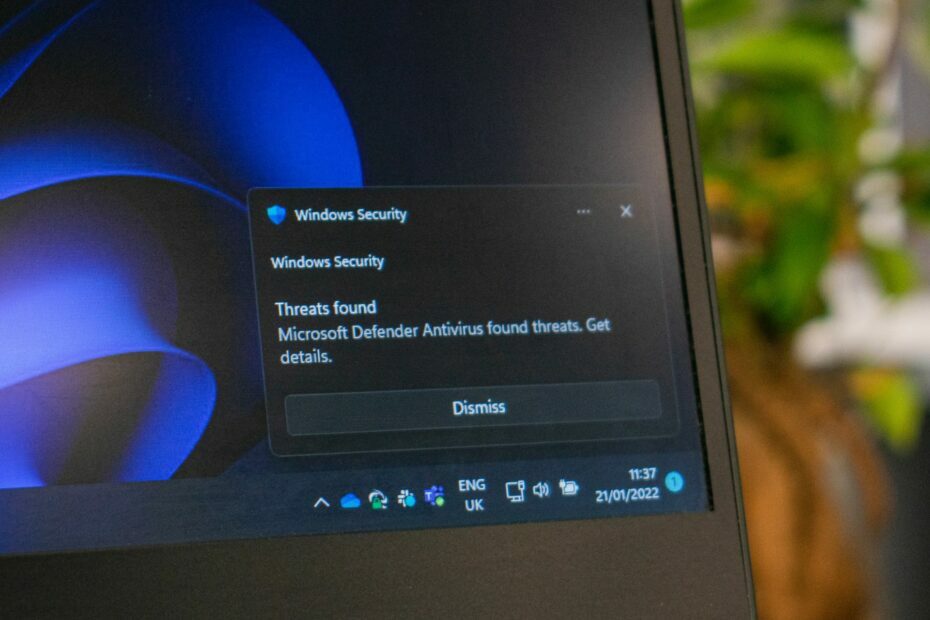

Patch Tuesday-updates zijn hier en ze richten zich op beveiliging.

- In de update worden 73 CVE's aangepakt, variërend van matig tot kritiek.

- Chrome- en GitHub-kwetsbaarheden worden ook aangepakt.

- U kunt nu de KB5027231-release downloaden en installeren op uw Windows 11.

Het is weer die tijd van de maand. Je hebt het geraden. Patch Tuesday is aangebroken met enkele belangrijke beveiligingsupdates voor Windows 11.

Volgens de in Redmond gevestigde technologiegigant lost de KB5027231 specifiek beveiligingsproblemen op uw Windows 11 op, inclusief het verbeteren van KB5026446's kenmerken over beveiliging.

Het is vermeldenswaard dat deze update zich richt op niet minder dan 73 CVE's die kritiek tot matig zijn, en ook ondersteuning biedt voor 22 niet-Microsoft CVE's, met name voor Chrome en GitHub.

Gelukkig wordt geen van hen op dit moment actief uitgebuit, dus je kunt op adem komen als je je Windows 11 niet hebt bijgewerkt.

KB5027231: Hier is de volledige lijst met CVE's die Microsoft op Patch Tuesday heeft geadresseerd

Enkele van de belangrijkste CVE's die in deze beveiligingsupdate worden behandeld, richten zich op kritieke CVE's die zowel Visual Studio's Net Framework als Microsoft SharePoint-servers aanvallen.

Er is een bepaalde CVE die zeer gevoelig is voor aanvallen, CVE-2023-32013, en het gaat om Windows Hyper-V Denial of Service, dus misschien wilt u uw systeem bijwerken als het zich in uw doel bevindt.

Hier is de volledige lijst met CVE's die Microsoft op Patch Tuesday heeft geadresseerd.

| Label | CVE | Basisscore | CVSS-vector | Exploitatie | Veelgestelde vragen? | Tijdelijke oplossingen? | Beperkingen? |

|---|---|---|---|---|---|---|---|

| Azure DevOps | CVE-2023-21565 | 7.1 | CVSS: 3.1/AV: N/AC: L/PR: L/UI: N/S: U/C: H/I: L/A: N/E: U/RL: O/RC: C | Exploitatie minder waarschijnlijk | Ja | Nee | Nee |

| Azure DevOps | CVE-2023-21569 | 5.5 | CVSS: 3.1/AV: N/AC: L/PR: L/UI: R/S: U/C: L/I: L/A: L/E: U/RL: O/RC: C | Exploitatie minder waarschijnlijk | Ja | Nee | Nee |

| .NET en Visual Studio | CVE-2023-24895 | 7.8 | CVSS: 3.1/AV: L/AC: L/PR: N/UI: R/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Exploitatie minder waarschijnlijk | Ja | Nee | Nee |

| Microsoft Dynamics | CVE-2023-24896 | 5.4 | CVSS: 3.1/AV: N/AC: L/PR: L/UI: R/S: C/C: L/I: L/A: N/E: U/RL: O/RC: C | Exploitatie minder waarschijnlijk | Ja | Nee | Nee |

| .NET en Visual Studio | CVE-2023-24897 | 7.8 | CVSS: 3.1/AV: L/AC: L/PR: N/UI: R/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Exploitatie minder waarschijnlijk | Ja | Nee | Nee |

| .NET en Visual Studio | CVE-2023-24936 | 8.1 | CVSS: 3.1/AV: N/AC: H/PR: N/UI: N/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Exploitatie minder waarschijnlijk | Ja | Nee | Nee |

| Windows CryptoAPI | CVE-2023-24937 | 6.5 | CVSS: 3.1/AV: N/AC: L/PR: L/UI: N/S: U/C: N/I: N/A: H/E: U/RL: O/RC: C | Exploitatie minder waarschijnlijk | Nee | Nee | Nee |

| Windows CryptoAPI | CVE-2023-24938 | 6.5 | CVSS: 3.1/AV: N/AC: L/PR: L/UI: N/S: U/C: N/I: N/A: H/E: U/RL: O/RC: C | Exploitatie minder waarschijnlijk | Nee | Nee | Nee |

| Microsoft Exchange-server | CVE-2023-28310 | 8.0 | CVSS: 3.1/AV: A/AC: L/PR: L/UI: N/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Exploitatie waarschijnlijker | Ja | Nee | Nee |

| .NET-framework | CVE-2023-29326 | 7.8 | CVSS: 3.1/AV: L/AC: L/PR: N/UI: R/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Exploitatie minder waarschijnlijk | Ja | Nee | Nee |

| .NET Kern | CVE-2023-29331 | 7.5 | CVSS: 3.1/AV: N/AC: L/PR: N/UI: N/S: U/C: N/I: N/A: H/E: P/RL: O/RC: C | Exploitatie minder waarschijnlijk | Nee | Nee | Nee |

| NuGet-client | CVE-2023-29337 | 7.1 | CVSS: 3.1/AV: N/AC: H/PR: L/UI: R/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Exploitatie minder waarschijnlijk | Ja | Nee | Nee |

| Microsoft Edge (op basis van Chromium) | CVE-2023-29345 | 6.1 | CVSS: 3.1/AV: N/AC: L/PR: N/UI: R/S: C/C: L/I: L/A: N/E: U/RL: O/RC: C | Exploitatie minder waarschijnlijk | Ja | Nee | Nee |

| Windows NTFS | CVE-2023-29346 | 7.8 | CVSS: 3.1/AV: L/AC: L/PR: L/UI: N/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Exploitatie minder waarschijnlijk | Ja | Nee | Nee |

| Windows Groepsbeleid | CVE-2023-29351 | 8.1 | CVSS: 3.1/AV: N/AC: L/PR: L/UI: N/S: U/C: N/I: H/A: H/E: U/RL: O/RC: C | Exploitatie minder waarschijnlijk | Ja | Nee | Nee |

| Extern bureaublad-client | CVE-2023-29352 | 6.5 | CVSS: 3.1/AV: N/AC: L/PR: N/UI: R/S: U/C: N/I: H/A: N/E: U/RL: O/RC: C | Exploitatie minder waarschijnlijk | Ja | Nee | Nee |

| SysInternals | CVE-2023-29353 | 5.5 | CVSS: 3.1/AV: L/AC: L/PR: N/UI: R/S: U/C: N/I: N/A: H/E: U/RL: O/RC: C | Exploitatie minder waarschijnlijk | Ja | Nee | Nee |

| Windows DHCP-server | CVE-2023-29355 | 5.3 | CVSS: 3.1/AV: N/AC: L/PR: N/UI: N/S: U/C: L/I: N/A: N/E: U/RL: O/RC: C | Exploitatie minder waarschijnlijk | Ja | Nee | Ja |

| Microsoft Office SharePoint | CVE-2023-29357 | 9.8 | CVSS: 3.1/AV: N/AC: L/PR: N/UI: N/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Exploitatie waarschijnlijker | Ja | Nee | Ja |

| Windows-GDI | CVE-2023-29358 | 7.8 | CVSS: 3.1/AV: L/AC: L/PR: L/UI: N/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Exploitatie waarschijnlijker | Ja | Nee | Nee |

| Windows Win32K | CVE-2023-29359 | 7.8 | CVSS: 3.1/AV: L/AC: L/PR: L/UI: N/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Exploitatie waarschijnlijker | Ja | Nee | Nee |

| Windows TPM-apparaatstuurprogramma | CVE-2023-29360 | 7.8 | CVSS: 3.1/AV: L/AC: L/PR: L/UI: N/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Exploitatie waarschijnlijker | Ja | Nee | Nee |

| Minifilter-stuurprogramma voor Windows Cloud Files | CVE-2023-29361 | 7.0 | CVSS: 3.1/AV: L/AC: H/PR: L/UI: N/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Exploitatie waarschijnlijker | Ja | Nee | Nee |

| Extern bureaublad-client | CVE-2023-29362 | 8.8 | CVSS: 3.1/AV: N/AC: L/PR: N/UI: R/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Exploitatie minder waarschijnlijk | Ja | Nee | Nee |

| Windows PGM | CVE-2023-29363 | 9.8 | CVSS: 3.1/AV: N/AC: L/PR: N/UI: N/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Exploitatie minder waarschijnlijk | Ja | Nee | Ja |

| Windows-verificatiemethoden | CVE-2023-29364 | 7.0 | CVSS: 3.1/AV: L/AC: H/PR: L/UI: N/S: U/C: H/I: H/A: H/E: P/RL: O/RC: C | Exploitatie minder waarschijnlijk | Ja | Nee | Nee |

| Microsoft Windows Codecs-bibliotheek | CVE-2023-29365 | 7.8 | CVSS: 3.1/AV: L/AC: L/PR: N/UI: R/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Exploitatie minder waarschijnlijk | Ja | Nee | Nee |

| Windows Geolocation-service | CVE-2023-29366 | 7.8 | CVSS: 3.1/AV: L/AC: L/PR: N/UI: R/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Exploitatie minder waarschijnlijk | Ja | Nee | Nee |

| Windows OLE | CVE-2023-29367 | 7.8 | CVSS: 3.1/AV: L/AC: L/PR: N/UI: R/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Exploitatie minder waarschijnlijk | Ja | Nee | Nee |

| Windows-filtering | CVE-2023-29368 | 7.0 | CVSS: 3.1/AV: L/AC: H/PR: L/UI: N/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Exploitatie minder waarschijnlijk | Ja | Nee | Nee |

| Windows Remote Procedure Call-runtime | CVE-2023-29369 | 6.5 | CVSS: 3.1/AV: N/AC: L/PR: L/UI: N/S: U/C: N/I: N/A: H/E: U/RL: O/RC: C | Exploitatie minder waarschijnlijk | Nee | Nee | Nee |

| Microsoft Windows Codecs-bibliotheek | CVE-2023-29370 | 7.8 | CVSS: 3.1/AV: L/AC: L/PR: N/UI: R/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Exploitatie minder waarschijnlijk | Ja | Nee | Nee |

| Windows Win32K | CVE-2023-29371 | 7.8 | CVSS: 3.1/AV: L/AC: L/PR: L/UI: N/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Exploitatie waarschijnlijker | Ja | Nee | Nee |

| Microsoft WDAC OLE DB-provider voor SQL | CVE-2023-29372 | 8.8 | CVSS: 3.1/AV: N/AC: L/PR: N/UI: R/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Exploitatie minder waarschijnlijk | Ja | Nee | Nee |

| Windows ODBC-stuurprogramma | CVE-2023-29373 | 8.8 | CVSS: 3.1/AV: N/AC: L/PR: N/UI: R/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Exploitatie minder waarschijnlijk | Ja | Nee | Nee |

| Windows veerkrachtig bestandssysteem (ReFS) | CVE-2023-32008 | 7.8 | CVSS: 3.1/AV: L/AC: L/PR: N/UI: R/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Exploitatie minder waarschijnlijk | Ja | Nee | Nee |

| Windows Collaborative Translation Framework | CVE-2023-32009 | 8.8 | CVSS: 3.1/AV: L/AC: L/PR: L/UI: N/S: C/C: H/I: H/A: H/E: U/RL: O/RC: C | Exploitatie minder waarschijnlijk | Ja | Nee | Nee |

| Stuurprogramma voor Windows Bus-filter | CVE-2023-32010 | 7.0 | CVSS: 3.1/AV: L/AC: H/PR: L/UI: N/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Exploitatie minder waarschijnlijk | Ja | Nee | Nee |

| Windows iSCSI | CVE-2023-32011 | 7.5 | CVSS: 3.1/AV: N/AC: L/PR: N/UI: N/S: U/C: N/I: N/A: H/E: U/RL: O/RC: C | Exploitatie minder waarschijnlijk | Nee | Nee | Nee |

| Windows Container Manager-service | CVE-2023-32012 | 6.3 | CVSS: 3.1/AV: L/AC: H/PR: L/UI: N/S: U/C: N/I: H/A: H/E: U/RL: O/RC: C | Exploitatie minder waarschijnlijk | Ja | Nee | Nee |

| Windows Hyper-V | CVE-2023-32013 | 6.5 | CVSS: 3.1/AV: N/AC: L/PR: L/UI: N/S: U/C: N/I: N/A: H/E: U/RL: O/RC: C | Exploitatie minder waarschijnlijk | Ja | Nee | Nee |

| Windows PGM | CVE-2023-32014 | 9.8 | CVSS: 3.1/AV: N/AC: L/PR: N/UI: N/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Exploitatie minder waarschijnlijk | Ja | Nee | Ja |

| Windows PGM | CVE-2023-32015 | 9.8 | CVSS: 3.1/AV: N/AC: L/PR: N/UI: N/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Exploitatie minder waarschijnlijk | Ja | Nee | Ja |

| Windows installatie | CVE-2023-32016 | 5.5 | CVSS: 3.1/AV: L/AC: L/PR: L/UI: N/S: U/C: H/I: N/A: N/E: U/RL: O/RC: C | Exploitatie minder waarschijnlijk | Ja | Nee | Nee |

| Microsoft-printerstuurprogramma's | CVE-2023-32017 | 7.8 | CVSS: 3.1/AV: L/AC: L/PR: L/UI: N/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Exploitatie minder waarschijnlijk | Ja | Nee | Nee |

| Windows Hallo | CVE-2023-32018 | 7.8 | CVSS: 3.1/AV: L/AC: L/PR: N/UI: R/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Exploitatie minder waarschijnlijk | Ja | Nee | Nee |

| Windows-kernel | CVE-2023-32019 | 4.7 | CVSS: 3.1/AV: L/AC: H/PR: L/UI: N/S: U/C: H/I: N/A: N/E: U/RL: O/RC: C | Exploitatie minder waarschijnlijk | Ja | Nee | Nee |

| Rol: DNS-server | CVE-2023-32020 | 3.7 | CVSS: 3.1/AV: N/AC: H/PR: N/UI: N/S: U/C: N/I: L/A: N/E: U/RL: O/RC: C | Exploitatie minder waarschijnlijk | Ja | Nee | Nee |

| Windows MKB | CVE-2023-32021 | 7.1 | CVSS: 3.1/AV: N/AC: L/PR: L/UI: N/S: U/C: N/I: L/A: H/E: U/RL: O/RC: C | Exploitatie minder waarschijnlijk | Ja | Nee | Ja |

| Windows Server-service | CVE-2023-32022 | 7.6 | CVSS: 3.1/AV: N/AC: L/PR: L/UI: N/S: U/C: L/I: L/A: H/E: U/RL: O/RC: C | Exploitatie minder waarschijnlijk | Ja | Nee | Ja |

| Microsoft Power-apps | CVE-2023-32024 | 3.0 | CVSS: 3.1/AV: N/AC: H/PR: L/UI: R/S: C/C: L/I: N/A: N/E: U/RL: O/RC: C | Exploitatie minder waarschijnlijk | Ja | Nee | Nee |

| Microsoft Office-Excel | CVE-2023-32029 | 7.8 | CVSS: 3.1/AV: L/AC: L/PR: N/UI: R/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Exploitatie minder waarschijnlijk | Ja | Nee | Nee |

| .NET en Visual Studio | CVE-2023-32030 | 7.5 | CVSS: 3.1/AV: N/AC: L/PR: N/UI: N/S: U/C: N/I: N/A: H/E: P/RL: O/RC: C | Exploitatie minder waarschijnlijk | Nee | Nee | Nee |

| Microsoft Exchange-server | CVE-2023-32031 | 8.8 | CVSS: 3.1/AV: N/AC: L/PR: L/UI: N/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Exploitatie waarschijnlijker | Ja | Nee | Nee |

| .NET en Visual Studio | CVE-2023-32032 | 6.5 | CVSS: 3.1/AV: L/AC: H/PR: L/UI: N/S: U/C: L/I: H/A: H/E: P/RL: O/RC: C | Exploitatie minder waarschijnlijk | Ja | Nee | Nee |

| .NET en Visual Studio | CVE-2023-33126 | 7.3 | CVSS: 3.1/AV: L/AC: L/PR: L/UI: R/S: U/C: H/I: H/A: H/E: P/RL: O/RC: C | Exploitatie minder waarschijnlijk | Ja | Nee | Nee |

| .NET en Visual Studio | CVE-2023-33127 | 8.1 | CVSS: 3.1/AV: N/AC: H/PR: N/UI: N/S: U/C: H/I: H/A: H/E: P/RL: O/RC: C | Exploitatie minder waarschijnlijk | Ja | Nee | Nee |

| .NET en Visual Studio | CVE-2023-33128 | 7.3 | CVSS: 3.1/AV: L/AC: L/PR: L/UI: R/S: U/C: H/I: H/A: H/E: P/RL: O/RC: C | Exploitatie minder waarschijnlijk | Ja | Nee | Nee |

| Microsoft Office SharePoint | CVE-2023-33129 | 6.5 | CVSS: 3.1/AV: N/AC: L/PR: L/UI: N/S: U/C: N/I: N/A: H/E: U/RL: O/RC: C | Exploitatie minder waarschijnlijk | Ja | Nee | Nee |

| Microsoft Office SharePoint | CVE-2023-33130 | 7.3 | CVSS: 3.1/AV: N/AC: L/PR: L/UI: R/S: U/C: H/I: H/A: N/E: U/RL: O/RC: C | Exploitatie minder waarschijnlijk | Ja | Nee | Nee |

| Microsoft Office Outlook | CVE-2023-33131 | 8.8 | CVSS: 3.1/AV: N/AC: L/PR: N/UI: R/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Exploitatie minder waarschijnlijk | Ja | Nee | Nee |

| Microsoft Office SharePoint | CVE-2023-33132 | 6.3 | CVSS: 3.1/AV: N/AC: L/PR: L/UI: R/S: U/C: H/I: L/A: N/E: U/RL: O/RC: C | Exploitatie minder waarschijnlijk | Ja | Nee | Nee |

| Microsoft Office-Excel | CVE-2023-33133 | 7.8 | CVSS: 3.1/AV: L/AC: L/PR: N/UI: R/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Exploitatie minder waarschijnlijk | Ja | Nee | Nee |

| .NET en Visual Studio | CVE-2023-33135 | 7.3 | CVSS: 3.1/AV: L/AC: L/PR: L/UI: R/S: U/C: H/I: H/A: H/E: P/RL: O/RC: C | Exploitatie minder waarschijnlijk | Ja | Nee | Nee |

| Microsoft Office-Excel | CVE-2023-33137 | 7.8 | CVSS: 3.1/AV: L/AC: L/PR: N/UI: R/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Exploitatie minder waarschijnlijk | Ja | Nee | Nee |

| Visuele studio | CVE-2023-33139 | 5.5 | CVSS: 3.1/AV: L/AC: L/PR: N/UI: R/S: U/C: H/I: N/A: N/E: P/RL: O/RC: C | Exploitatie minder waarschijnlijk | Ja | Nee | Nee |

| Microsoft Office OneNote | CVE-2023-33140 | 6.5 | CVSS: 3.1/AV: N/AC: L/PR: N/UI: R/S: U/C: H/I: N/A: N/E: U/RL: O/RC: C | Exploitatie minder waarschijnlijk | Ja | Nee | Nee |

| ASP.NET | CVE-2023-33141 | 7.5 | CVSS: 3.1/AV: N/AC: L/PR: N/UI: N/S: U/C: N/I: N/A: H/E: P/RL: O/RC: C | Exploitatie minder waarschijnlijk | Nee | Nee | Nee |

| Microsoft Office SharePoint | CVE-2023-33142 | 6.5 | CVSS: 3.1/AV: N/AC: L/PR: L/UI: N/S: U/C: N/I: H/A: N/E: U/RL: O/RC: C | Exploitatie minder waarschijnlijk | Ja | Nee | Nee |

| Microsoft Edge (op basis van Chromium) | CVE-2023-33143 | 7.5 | CVSS: 3.1/AV: N/AC: H/PR: N/UI: R/S: C/C: L/I: L/A: H/E: U/RL: O/RC: C | Exploitatie minder waarschijnlijk | Ja | Nee | Nee |

| Visual Studio-code | CVE-2023-33144 | 5.0 | CVSS: 3.1/AV: L/AC: L/PR: L/UI: R/S: U/C: H/I: N/A: N/E: P/RL: O/RC: C | Exploitatie minder waarschijnlijk | Ja | Nee | Nee |

| Microsoft Edge (op basis van Chromium) | CVE-2023-33145 | 6.5 | CVSS: 3.1/AV: N/AC: L/PR: N/UI: R/S: U/C: H/I: N/A: N/E: U/RL: O/RC: C | Exploitatie minder waarschijnlijk | Ja | Nee | Nee |

| Microsoft Office | CVE-2023-33146 | 7.8 | CVSS: 3.1/AV: L/AC: L/PR: N/UI: R/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Exploitatie minder waarschijnlijk | Ja | Nee | Nee |

Aan de andere kant voegen de updates ook ondersteuning toe voor Bluetooth Low Energy-audio. Als u het zich herinnert, kunt u met deze specifieke functie uw draadloze Bluetooth-hoofdtelefoon veel langer gebruiken terwijl u dezelfde audiokwaliteit levert.

De technologie neemt niet veel van de batterij van uw apparaten in beslag, waardoor u op een duurzame manier kunt genieten van uw muziek, podcasts en waar u ook naar luistert.

Hier is de lijst met de andere verbeteringen die naar Windows 11 komen met deze nieuwe update.

Verbeteringen

- Deze update verhelpt een bekend probleem dat van invloed is op 32-bits apps groot adres bewust en gebruik de CopyFile-API. U kunt problemen ondervinden bij het opslaan, kopiëren of bijvoegen van bestanden. Als u commerciële of bedrijfsbeveiligingssoftware gebruikt die gebruikmaakt van uitgebreide bestandskenmerken, zal dit probleem u waarschijnlijk treffen. Voor Microsoft Office-apps is dit probleem alleen van invloed op de 32-bits versies. Mogelijk ontvangt u de foutmelding 'Document niet opgeslagen'.

- Deze update verhelpt een compatibiliteitsprobleem. Het probleem treedt op vanwege niet-ondersteund gebruik van het register.

- Deze update lost een probleem op dat van invloed is op de Windows-kernel. Dit probleem houdt verband met CVE-2023-32019. Zie voor meer informatie KB5028407.

Wat vind je van deze Patch Tuesday-updates? Laat het ons zeker weten in de comments hieronder.