Waarom een niet-ondersteunde Windows-versie uw ondergang kan zijn

- End-of-support is een term die wordt gebruikt om te beschrijven wanneer een product de vervaldatum bereikt.

- Dit betekent dat er na deze datum geen nieuwe beveiligingsupdates of patches meer door de leverancier worden geleverd.

- We onderzoeken de implicaties van het voortdurende gebruik van niet-ondersteunde Windows-besturingssystemen en schetsen het grotere plaatje in dit artikel.

Onwetendheid is een van de grootste redenen waarom mensen het slachtoffer worden van kwaadaardige aanvallen. Niet bewust of gemotiveerd genoeg zijn om uw informatie te beschermen. Er is behoefte aan een beter publiek bewustzijn van waar ze kwetsbaar voor kunnen zijn en hoe kan worden voorkomen dat ze tot bloei komen.

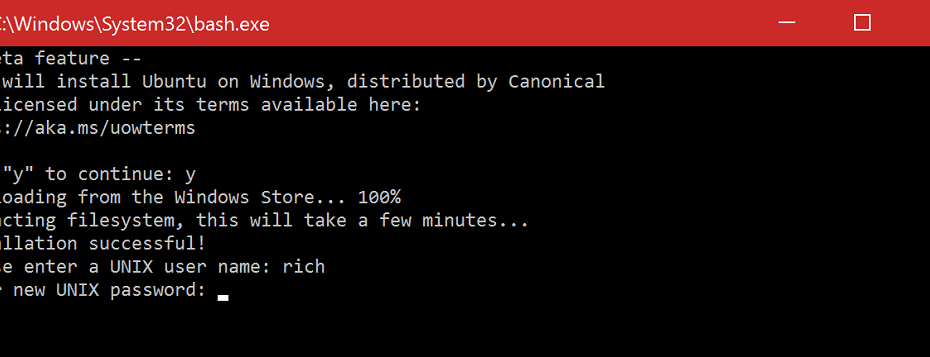

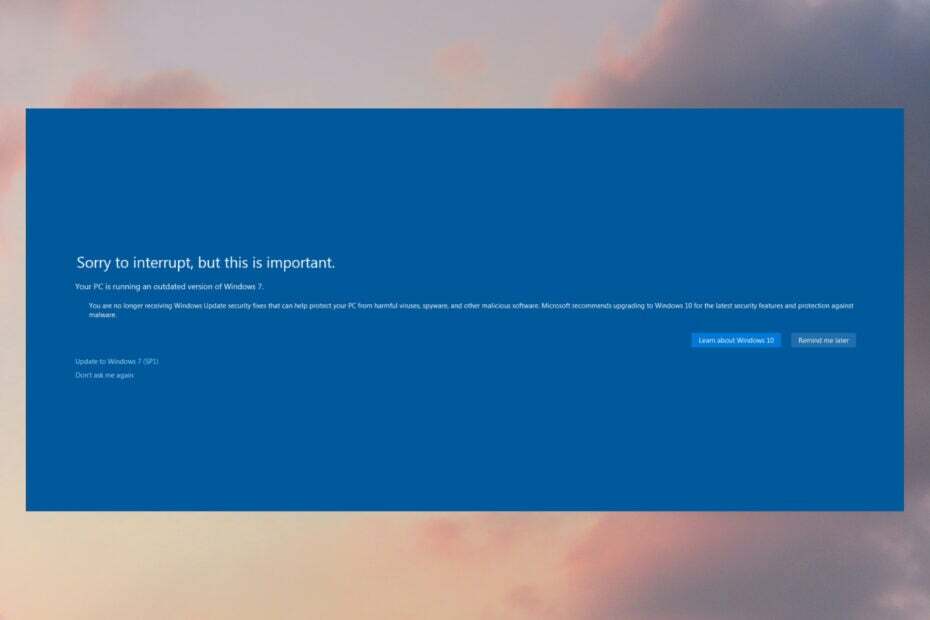

Hoewel Microsoft bij elke nieuwe release goed werk heeft geleverd door kwetsbaarheden te patchen, gebruiken veel organisaties nog steeds oudere versies van Windows die het einde van de ondersteuning al hebben bereikt.

Windows 7, 8, 8.1 en 10 worden bijvoorbeeld nog steeds gebruikt. Dit is ook al zijn ze

bereikten hun einde van de ondersteuning in 2020, 2016 en 2023 respectievelijk. Windows 10 is veilig, aangezien de ondersteuning loopt tot oktober 2025.Vanwege hun wijdverbreide gebruik staan Windows-systemen bovenaan de lijst met kwetsbaarheden. Bij het schrijven van dit artikel, De acceptatie van Windows 10 bedraagt maar liefst 71%. Dit is meer dan de helft van het marktaandeel.

Een enkele misbruikte kwetsbaarheid kan leiden tot meerdere geïnfecteerde machines en gegevensverlies, wat een ernstige bedreiging kan vormen voor individuele gebruikers en de hele organisatie waartoe ze behoren.

Dit hoeft niet van jou te zijn. U kunt nu de leiding nemen en voorkomen dat u weer een statistiek wordt van een gecompromitteerd systeem. In dit artikel brengen we deskundige meningen om meer licht op deze kwestie te werpen.

Wat zijn de risico's van het gebruik van niet-ondersteunde Windows-versies?

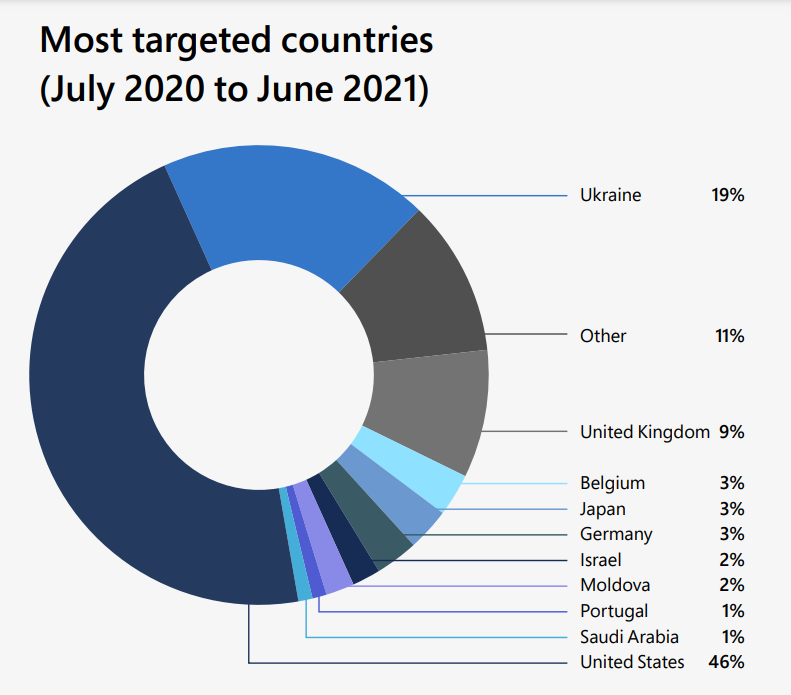

Cyberdreigingen nemen toe in frequentie en ernst. Ze worden ook steeds geavanceerder en doelgerichter. Dit blijkt uit de recente golf van ransomware-aanvallen die grote organisaties en kleine bedrijven hebben getroffen. Met name DEV-0586.

van alle nationale dreigingsactiviteiten

In de wereld van computers en software zijn er twee hoofdtypen gebruikers: degenen die technisch onderlegd zijn en degenen die dat niet zijn.

De vorige groep, dat weten ze Windows is een geweldig besturingssysteem. Het is niet perfect, maar zolang u tevreden bent met de prestaties, doet uw versie er niet toe.

Voor die laatste groep kan het moeilijk te begrijpen zijn waarom iemand ervoor zou kiezen om niet de nieuwste versie van Windows te gebruiken.

Als je het nieuws de afgelopen jaren hebt gevolgd, heb je misschien gehoord van verschillende grote inbreuken op de beveiliging die wereldwijd miljoenen mensen hebben getroffen.

Wat deze inbreuken gemeen hebben, is dat ze allemaal werden veroorzaakt door computers met een niet-ondersteunde versie van Windows.

En hoewel hackers sommige van deze hacks hebben uitgevoerd, werden andere veroorzaakt door menselijke fouten. Bedrijven mogen geen niet-ondersteund besturingssysteem gebruiken. Dit geldt met name als ze hun gegevens willen beschermen en de informatie van klanten veilig willen houden.

Zoals de expert Igal Flegmann, mede-oprichter en CEO van Keytos herhaalt:

Het hebben van beveiligingsopleidingen in uw organisatie is ook erg belangrijk, zodat gebruikers niet op phishing-e-mails klikken en aanvallen melden aan uw beveiligingsteam.

CEO bij Keytos

Stel dat u niet op de hoogte bent van de ernst van het risico dat gepaard gaat met het uitvoeren van een versie van Windows waarvan de ondersteuning al is afgelopen, vooral voor een bedrijf. Dan zetten we het voor je op een rij.

Beveiligingsrisico's

Het is keer op keer herhaald hoe het uitvoeren van een niet-ondersteund besturingssysteem schadelijk is voor uw veiligheid. Maar hoe groot zijn de risico's?

De belangrijkste reden waarom je zou moeten upgrade van een niet-ondersteunde versie is dat Microsoft voor deze versies geen beveiligingsupdates meer zal uitbrengen.

Niet-ondersteunde software maakt uw gevoelige gegevens kwetsbaar voor aanvallen door hackers. Ze kunnen eenvoudig zoeken naar kwetsbare systemen die niet zijn gepatcht.

Volgens experts is phishing het meest voorkomende toegangspunt. Daarom opzetten Windows 11 MFA zal een grote bijdrage leveren aan het dwarsbomen van deze pogingen.

Dit is nog maar het begin. U hebt meer beveiligingsoplossingen nodig, zodat uw systeem nog steeds veilig is als er een uitvalt. Afhankelijk zijn van een is suïcidaal omdat u het risico loopt uw gegevens te verliezen als deze worden gecompromitteerd.

In de mening van Joe Stocker, oprichter en CEO van Patriot Consulting en Microsoft MVP:

Geen enkele beveiligingsoplossing is perfect. Het is belangrijk om een gelaagde beveiligingsbenadering te hebben die een combinatie van technische en niet-technische controles omvat.

CEO van patriot advies

en Microsoft MVP

En hoewel alle systeemcontroles aanwezig zijn, kunnen we het ons niet veroorloven om de rol die gebruikers spelen te negeren.

Up-to-date blijven en beveiligingssoftware installeren is slechts het topje van de ijsberg.

Je moet ook waakzaam blijven en een aanval van kilometers ver kunnen ontcijferen.

Anders is het net alsof je sterke metalen hekken hebt voor bescherming, maar vergeet ze af te sluiten.

Maar dit is niet de enige zorg als het gaat om verouderde besturingssystemen.

Systeemstoringen

Als uw bedrijf een niet-ondersteund besturingssysteem gebruikt, loopt u het risico een systeemfout te ervaren wanneer een nieuwe kwetsbaarheid wordt ontdekt.

Dit kan leiden tot verlies van gegevens of downtime van uw bedrijfsvoering. Als u de situatie niet snel kunt verhelpen door de getroffen systemen te patchen, zal nieuwe malware zich door uw netwerk verspreiden.

Volgens Joe Stocker:

Door apparaten gepatcht te houden en AV en EDR te gebruiken, wordt de blootstelling aan en het risico voor malware om op een eindpunt te draaien, verminderd. Windows ASR, Applocker, WDAC of Windows 11 22H2 "Smart App Control" kan het risico op malware verder verminderen.

Zoals blijkt uit de effecten van het beveiligingslek DEV-0586, bevindt het zich op de systeemschijf en heeft het de kracht om het Master Boot Record te overschrijven.

De MBR is de eerste sector van een harde schijf en bevat informatie over het starten en uitvoeren van het besturingssysteem. Wanneer een Op MBR gebaseerde aanval optreedt, wordt het vermogen van de bootloader om het besturingssysteem te laden aangetast, en de computer mogelijk niet normaal opstart.

Dit is de reden waarom Chris Karel, Security Operations Manager voor Infinite Campus, het volgende aanbeveelt:

Zorg voor consistente back-ups die niet gemakkelijk kunnen worden verwijderd of vernietigd. En test ze regelmatig om er zeker van te zijn dat ze werken en dekken wat je nodig hebt.

Manager, Oneindige campus

Prestatieproblemen

De prestaties van oudere versies van Windows worden na verloop van tijd slechter. Dit komt omdat nieuwere hardware meer bronnen van een besturingssysteem vereist dan oudere hardware.

Als u bijvoorbeeld installeer een nieuwe grafische kaart op uw pc die DirectX ondersteunt, maar u nog steeds een oude versie van Windows gebruikt die deze nieuwe API's nog niet ondersteunt, games kunnen veel langzamer werken dan wanneer u een nieuwere versie van Windows zou gebruiken.

Veel applicaties hebben specifieke versies van Windows nodig om correct te werken, dus als een applicatie niet compatibel is met uw huidige versie, werkt deze mogelijk niet goed of helemaal niet. Dit kan problemen veroorzaken voor gebruikers en IT-beheerders, die tijdelijke oplossingen moeten vinden voor deze compatibiliteitsproblemen.

Chris gelooft dat de enige oplossing is:

Systemen gepatcht en up-to-date houden. Zowel de besturingssystemen (Windows, Linux) als de software die erop draait. (Exchange, webbrowsers, firewalls, enz.) Vooral met alles dat is blootgesteld aan internet.

Essentiële Windows-verhardingstechnieken

Hardening verwijst naar het proces om systemen veiliger te maken. Het is een belangrijke stap in het algehele beveiligingsproces, omdat het ongeautoriseerde toegang, niet-goedgekeurde wijzigingen en andere aanvallen op systemen en gegevens helpt voorkomen.

Enkele van de verhardingstechnieken die u kunt gebruiken, zijn onder meer:

Systeem configuratie

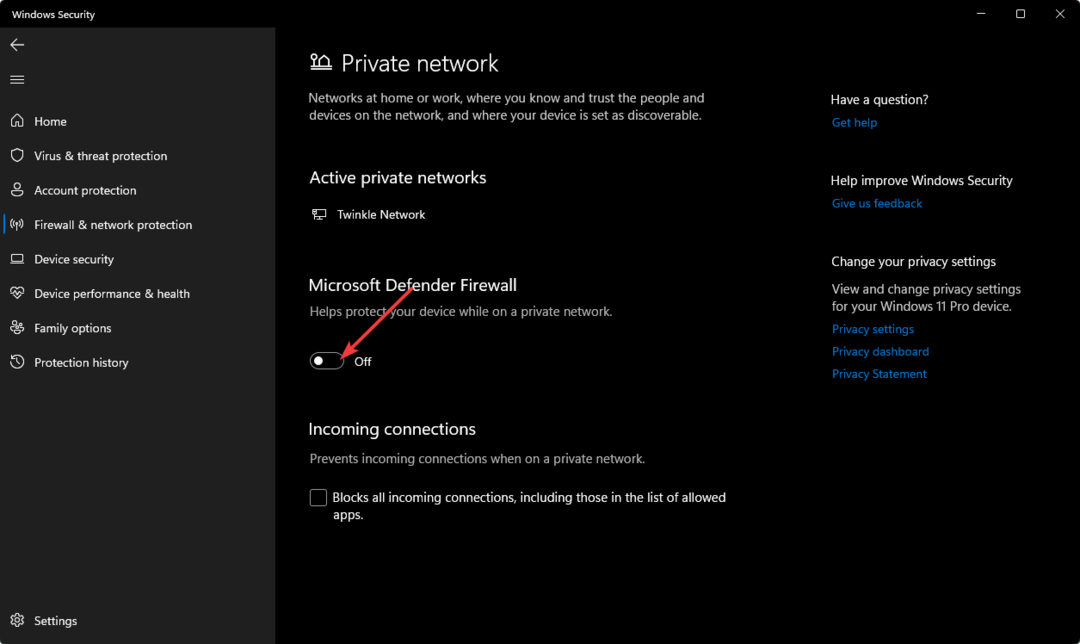

De standaard systeemconfiguratie is vaak niet veilig genoeg om een vastberaden aanvaller te weerstaan. U kunt uw systeem veiliger configureren door standaardconfiguraties te wijzigen, firewalls in te stellen en antivirussoftware te installeren.

Hieronder volgen enkele belangrijke stappen die kunnen worden genomen om uw systeem te configureren:

- Standaardwachtwoorden wijzigen – Veel besturingssystemen hebben standaard een standaardwachtwoord. Als iemand uw computer in handen krijgt, kan hij zich erop aanmelden met dit standaardwachtwoord.

- Onnodige services/applicaties uitschakelen - Dit vermindert het gebruik van bronnen (geheugen en CPU), waardoor de prestaties van uw machine worden verbeterd.

- Systeembeleid instellen – Beleid helpt bij het configureren van de systemen van een organisatie volgens specifieke vereisten. Het belangrijkste doel achter het gebruik van dit beleid is ervoor te zorgen dat alle systemen zo zijn ingesteld dat ze alleen toegankelijk zijn voor geautoriseerd personeel.

Igal herhaalt immers dat:

De beste manier om organisaties in deze zero-trust-wereld te beschermen, is door de oppervlakte te verkleinen en de beveiligingsverantwoordelijkheid bij de gemiddelde eindgebruiker weg te nemen.

Toegangscontroles voor gebruikers

Toegangscontroles voor gebruikers vormen de eerste verdedigingslinie tegen aanvallen en moeten worden geïmplementeerd om ongeoorloofde toegang tot systemen te voorkomen.

Het idee achter UAC is eenvoudig. Voordat een toepassing wordt uitgevoerd die van internet is gedownload of in een e-mail is ontvangen, vraagt Windows de gebruiker of deze actie moet worden toegestaan.

Dit betekent dat als iemand schadelijke software op uw computer probeert te installeren, deze fysieke toegang tot uw pc nodig heeft en elke installatiestap handmatig moet goedkeuren. Het maakt het veel moeilijker voor hen om uw computer te infecteren zonder uw medeweten.

We hebben enkele gebruikers gezien de UAC-prompt uitschakelen omdat het invasief is elke keer dat u een app probeert uit te voeren, maar het is duidelijk dat ze niet hebben nagedacht over de gevolgen ervan. Het goede nieuws is dat Microsoft vooruitgang heeft geboekt om ervoor te zorgen dat u hier controle over heeft.

U kunt de ingebouwde functie Gebruikersaccountbeheer (UAC) van Windows gebruiken om te voorkomen dat malware en andere schadelijke programma's op uw computer worden uitgevoerd. Het is standaard ingeschakeld, maar u kunt de instellingen aanpassen om aan te passen hoe het werkt.

Netwerk veiligheid

De beveiliging van alle systemen binnen een organisatie staat hoog in het vaandel. Netwerkbeveiliging is echter van cruciaal belang omdat het de mechanismen biedt om andere systemen tegen aanvallen te beschermen.

Deze brede term omvat een verzameling technieken, processen en technologieën die worden gebruikt om computernetwerken en hun systemen en apparaten te beveiligen.

Netwerkbeveiliging heeft tot doel informatie te beschermen tegen ongeoorloofde toegang of openbaarmaking. Dit wordt gedaan door een combinatie van hardware en software te gebruiken om regels af te dwingen die gebruikers, beheerders en programma's op het netwerk moeten volgen.

Deze regels omvatten doorgaans authenticatie, autorisatie, codering en audittrail. Om te beginnen, moet je installeer een firewall. Firewalls zijn een van de belangrijkste tools voor netwerkbeveiliging.

Dit kunnen software- of hardwareapparaten zijn die de toegang tot een netwerk of een computer regelen en een beschermingslaag bieden tegen internet of andere niet-vertrouwde netwerken.

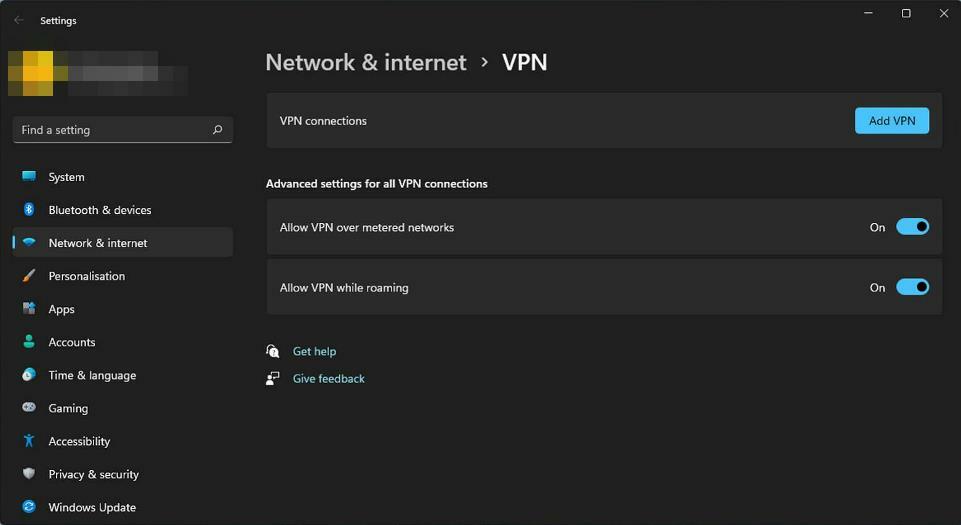

Een andere tool die je nodig hebt is een VPN (virtueel particulier netwerk). Met deze gecodeerde verbinding kunt u veilig verbinding maken met een externe server voor externe toegang tot uw interne netwerk.

De belangrijkste reden waarom VPN's als een Windows-verhardingstechniek worden beschouwd, is dat ze extra beveiliging kunnen bieden in combinatie met andere technologieën zoals firewalls en inbraakdetectiesystemen.

Ze gebruiken encryptie en authenticatie technieken om ervoor te zorgen dat al het verkeer veilig is. Dit maakt het voor een aanvaller veel moeilijker om toegang te krijgen tot uw systeem om informatie te stelen of te beschadigen.

Naast de traditionele netwerkbeveiligingsmechanismen zijn er tegenwoordig verschillende nieuwe technologieën in opkomst die verder gaan dan de traditionele netwerkbeveiligingsmaatregelen. Deze omvatten cloud computing En virtualisatie software.

Uw netwerkbeveiligingssysteem moet alomvattend, divers en flexibel zijn om adequaat te kunnen reageren op de dynamische behoeften van de huidige technologische trends.

Applicatie verharding

Application hardening is een set best practices die de beveiliging van uw applicaties verbeteren. Het gaat er niet alleen om dat uw systeem veilig is, maar ook dat de services die erop draaien veilig zijn.

Het omvat systematische processen en procedures om ervoor te zorgen dat applicaties veilig en veerkrachtig zijn tegen aanvallen. Dit is een van de meest effectieve manieren om de oppervlakte voor kwetsbaarheden in uw applicaties te verkleinen.

Shiva Shantar, mede-oprichter en CTO voor ConnectSecure is van mening dat:

Zwakke wachtwoorden, verouderde protocollen en niet-gepatchte systemen in combinatie met ongetraind personeel dat op kwaadaardige links klikt, zorgen ervoor dat de kwetsbaarheid zich verspreidt.

en CTO, ConnectSecure

Met andere woorden, de beveiligingsexpert suggereert dat het risico van misbruik van kwetsbaarheden in een combinatie van factoren zit.

Het is gemakkelijk te begrijpen waarom er behoefte is aan een wijdverbreid beveiligingsbeleid in de hele organisatie.

Niet alleen de besluitvormers moeten worden betrokken, maar alle gebruikers moeten worden voorgelicht over het behoud van de veiligheid.

Dit is echter niet al te ingewikkeld als u een rigoureus plan van aanpak toepast.

Hier zijn enkele aanbevelingen die organisaties kunnen implementeren om hun Windows-systemen te versterken tegen mogelijke bedreigingen:

- Houd uw systeem up-to-date met pleisters.

- Installeer een firewall, antivirussoftware en een goede back-upoplossing om uw gegevens en systemen te beschermen.

- Gebruik complexe wachtwoorden en verander ze regelmatig, minstens elke 90 dagen.

- Schakel waar mogelijk tweefactor- of in meervoudige authenticatie voor Microsoft-accounts en andere services.

- Gebruik een wachtwoordbeheerder om complexe wachtwoorden te genereren, op te slaan en te beheren.

Hoewel u alle mogelijke Windows-beveiligingstechnieken kunt implementeren, is herstel van cruciaal belang voor het beveiligingsproces. Een herstelplan zorgt ervoor dat het bedrijf snel en efficiënt kan herstellen van een inbreuk.

Zorg er als vangnet voor dat u ook regelmatig tests uitvoert op dit plan om ervoor te zorgen dat het naar behoren werkt.

Igal benadrukt het belang van een herstelplan:

Hoewel preventie van het grootste belang is, is het hebben van een sterk herstelplan dat periodiek wordt getest ook een belangrijk onderdeel van elk cyberbeveiligingsplan.

Continu beheer van kwetsbaarheden

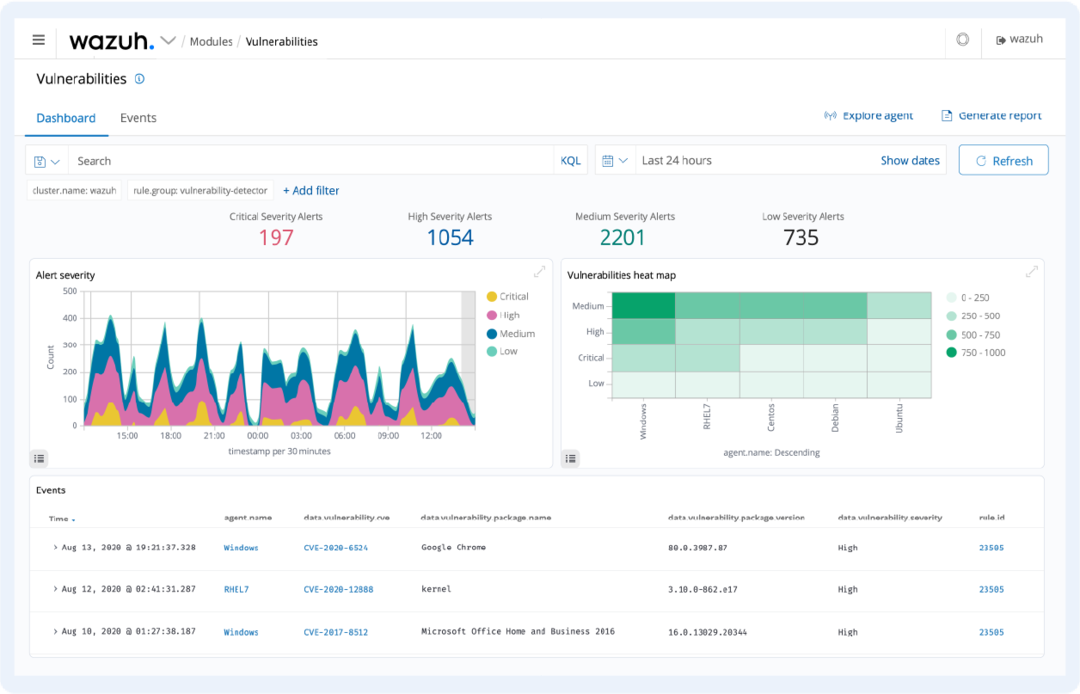

Continu kwetsbaarheidsbeheer is een proactieve benadering van beveiliging die organisaties helpt beveiligingsinbreuken te voorkomen door proactief monitoren op nieuwe bedreigingen. Het doel van continu kwetsbaarheidsbeheer is om cyberaanvallen te voorkomen voordat ze plaatsvinden.

Kwetsbaarheden kunnen overal in uw netwerk voorkomen, van uw firewall tot uw webserver. Aangezien er veel verschillende soorten kwetsbaarheden bestaan, moet u ook verschillende systemen gebruiken om ze te detecteren.

Naarmate het bedreigingslandschap blijft evolueren, moet uw beveiligingsstrategie dat ook doen. Het is niet de vraag of uw organisatie wordt gehackt, het is een kwestie van wanneer.

De basiscomponenten van een programma voor kwetsbaarheidsbeheer omvatten:

- Identificatie – Informatie verzamelen over potentiële bedreigingen en zwakheden in de systemen of netwerken van een organisatie die door die bedreigingen zouden kunnen worden uitgebuit.

- Analyse – Onderzoek van technische details over elke geïdentificeerde dreiging om te bepalen of deze een reëel risico vormt voor een organisatie of niet.

- Prioritering – Geïdentificeerde bedreigingen rangschikken op basis van hun ernst of waarschijnlijkheid van optreden. Dit wordt gedaan om schaarse middelen toe te wijzen aan degenen die het grootste risico vormen voor de organisatie.

- herstel – Implementeren van controles om de risico's van geïdentificeerde kwetsbaarheden te elimineren of te verminderen.

Igal vergroot het bewustzijn over cyberbeveiliging:

Cybersecurity is helaas duur, zowel in tijd als in geld. Maar het is belangrijk, dus ik raad bedrijven ook aan om het serieus te nemen en personeel in dienst te nemen dat zich richt op beveiliging.

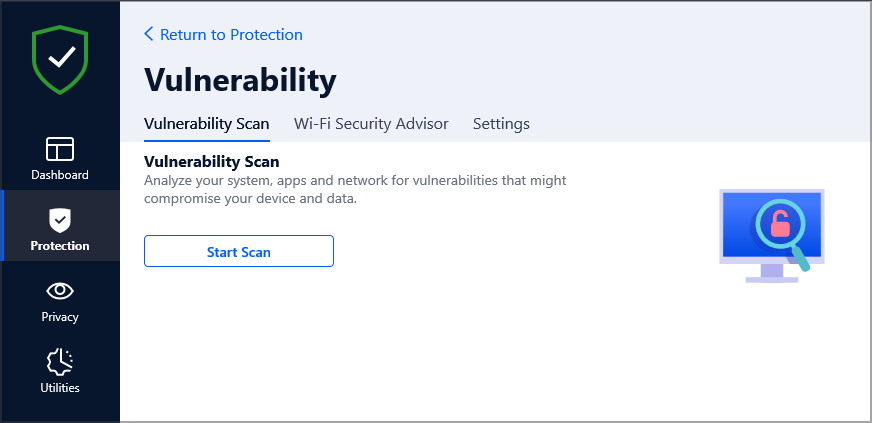

Scannen op kwetsbaarheden

Dit is een proces waarbij de beveiliging van een systeem of netwerk wordt gecontroleerd op eventuele mazen of kwetsbaarheden. Kwetsbaarheidsscans helpen eventuele gebreken in het systeem te identificeren en adviseren over hoe deze te verhelpen.

Organisaties kunnen ervoor zorgen dat hun systemen beveiligd blijven tegen kwaadaardige aanvallen door een kwetsbaarheidsscanner te gebruiken.

- Het klembord van Windows 11 heeft plankondersteuning nodig, zeggen gebruikers

- File Explorer krijgt eindelijk een opnieuw ontworpen thuis- en adresbalk

- Oplossing: Windows Update heeft AMD mogelijk automatisch vervangen

Patchbeheer

Dit is een ander proces dat belangrijk is voor het handhaven van een veilige omgeving. Het omvat het installeren van patches voor bekende bugs en kwetsbaarheden in softwaretoepassingen of besturingssystemen.

![Uw pc heeft geen recht op updates: hoe te omzeilen [100% veilig]](/f/55e7d87d341895c1411d720a584508cc.png)

Het zorgt ervoor dat alle systemen up-to-date blijven met de nieuwste technologie-updates en dat eventuele kwetsbaarheden worden opgelost voordat hackers er misbruik van maken.

Reactie op incidenten

Dit verwijst naar het reageren op en herstellen van cyberaanvallen binnen het netwerk of systeem van een organisatie.

Incidentrespons is essentieel omdat het organisaties helpt snel en efficiënt te herstellen van cyberaanvallen. Dit alles gebeurt terwijl verdere schade aan hun systemen door hackers wordt voorkomen, zoals uitbraken van ransomware of datalekken die mogelijk kunnen leiden tot financiële verliezen als gevolg van gegevensdiefstal.

Veilige coderingspraktijken

Beveiligde coderingspraktijken zijn een reeks coderingsrichtlijnen die programmeurs helpen veiligere code te schrijven. Het is belangrijk op te merken dat veilige codering niet gaat over het voorkomen van alle kwetsbaarheden.

In plaats daarvan richt het zich op het verminderen van het risico van het introduceren van nieuwe kwetsbaarheden en de impact wanneer kwetsbaarheden worden uitgebuit.

Hier zijn enkele manieren waarop veilige coderingspraktijken Windows-kwetsbaarheden kunnen verminderen:

- Beveiligde codebeoordeling – Bij een beoordeling van veilige code wordt de broncode gecontroleerd op mogelijke beveiligingsproblemen voordat het product in productie wordt genomen. Dit helpt potentiële problemen te identificeren voordat ze een probleem worden, waardoor de kans op toekomstige aanvallen op deze producten wordt verkleind.

- Test gedreven ontwikkeling - Testgestuurde ontwikkeling (TDD) is een softwareontwikkelingsproces dat ervoor zorgt dat elke eenheid grondig is getest voordat deze wordt gemaakt geïntegreerd met anderen en geïmplementeerd in productieomgevingen, waardoor fouten als gevolg van integratieproblemen later worden geminimaliseerd stadia.

Het naleven van codeerstandaarden gaat niet alleen over het leesbaarder maken van uw code voor anderen; het helpt je ook om minder bugs te schrijven en minder tijd te besteden aan het onderhouden van je codebase in de loop van de tijd.

Shiva's gevoelens over de kwestie blijven:

Veilig coderen is geen goede gewoonte, maar een verplichte.

Cyberbeveiligingseducatie en -bewustzijn

Cyberbeveiliging is de afgelopen jaren een topprioriteit geworden voor alle organisaties - van kleine bedrijven tot grote ondernemingen.

Cyberaanvallen worden steeds vaker en geavanceerder, waardoor het voor bedrijven belangrijker dan ooit is om ze te hebben goede cyberbeveiligingstools in situ. En hoewel de meeste bedrijven deze behoefte erkennen, weten velen niet waar ze moeten beginnen om deze aan te pakken.

Een uitgebreid programma voor cyberbeveiligingseducatie kan dit probleem helpen oplossen door werknemers de kennis te bieden die ze nodig hebben potentiële bedreigingen identificeren, begrijpen hoe deze bedreigingen hen en hun bedrijf kunnen beïnvloeden, en weten hoe ze het beste kunnen reageren op een aanval komt voor.

Dit type opleiding helpt ook om het gedrag van werknemers af te stemmen op het bedrijfsbeleid met betrekking tot naleving van cyberbeveiliging en risicobeheer.

Bovendien helpt cyberbeveiligingseducatie de kosten in verband met inbreuken te verlagen door de kans te vergroten dat ze vroeg in hun levenscyclus worden geïdentificeerd en beheerst.

Een van de meest effectieve manieren om risico's te verkleinen en beveiligingsincidenten te voorkomen, is door een cultuur van beveiligingsbewustzijn te bevorderen. Dit houdt in dat u uw medewerkers in staat moet stellen om potentiële beveiligingsbedreigingen proactief te identificeren en snel te rapporteren.

Er zijn verschillende manieren om dit te bereiken:

- Meldingsmechanismen – Creëer een speciaal intern netwerk voor het melden van vermoedelijke incidenten. Dit moet gescheiden zijn van uw bedrijfsnetwerk, zodat het geen single point of failure creëert voor de organisatie.

- Empowerment van medewerkers – Train medewerkers in het identificeren van verdachte e-mails of websites en het melden ervan als ze iets ongewoons opmerken.

- Beveiligingstraining mag geen eenmalige gebeurtenis zijn – Beveiligingstraining moet regelmatig worden herhaald, zodat mensen op de hoogte blijven van nieuwe dreigingen en risico's die zich in de loop van de tijd voordoen.

Conclusie

Naarmate meer en meer organisaties het belang van Windows-ondersteuning bagatelliseren, nemen hun netwerk- en technologierisico's toe. Felle aanvallen die misbruik maken van beveiligingsfuncties in niet-ondersteunde apparaten of besturingssystemen zijn een grote kans geworden.

Wat hier duidelijk wordt uit de verschillende risicoscenario's, is dat de enige zekere manier om uw organisatie te vrijwaren van toenemende digitalisering risico's is om nu te migreren van verouderde Windows-besturingssystemen, kritieke applicaties en systemen naar ondersteunde Microsoft-oplossingen in plaats van later.

Een ding is zeker. Als u een bedrijf runt, moet u rekening houden met de computer- en beveiligingsveranderingen die momenteel plaatsvinden. We hebben besproken hoe het upgraden van een besturingssysteem kan verborgen gevaren opleveren en de aanzienlijke kosten van het nalaten om te upgraden.

De rest is aan jou om ervoor te zorgen dat je ze implementeert. Wat betreft het gebruik van niet-ondersteunde besturingssystemen, is het het beste voor u om ze van het netwerk te halen. Als het absoluut noodzakelijk is om ze te gebruiken, zorg er dan voor dat ze veilig zijn weggestopt voor online risico's.

Dat was nogal een mondvol, maar we hopen dat het een verhelderende sessie was en dat je nu begrijpt wat de implicaties zijn van stagneren op niet-ondersteunde Windows-versies.

Is uw organisatie up-to-date met uw OS? Welke stappen heb je uit dit artikel gehaald die je in de goede richting kunnen sturen om je systemen te beveiligen? Laat het ons weten in het commentaargedeelte.