- Nog een andere phishing-zwendel gericht op Office 365-gebruikers.

- De aanval maakte gebruik van een omgekeerde afbeeldingstechniek die gericht was op de inloggegevens.

- Blijf beschermd door onze aanbevelingen op te volgen in de Sectie Beveiliging en privacy.

- Ga voor meer gerelateerd nieuws naar de Microsoft 365-sectie.

Office 365-accounts behoren tot de meest voorkomende doelwitten voor phishing-zwendel. Na recente rapporten onthulde dat de inlogpagina de eerste stap is waar dergelijke aanvallen plaatsvinden, kunnen we nu ontdekken wat voor soort aanval we kunnen verwachten.

Specifieker, WMC Wereldwijd citeert PhishFeed-analisten in hun poging om een nieuwe phishing-zwendel te deconstrueren die gericht is op Office 365-gebruikers, nog steeds op de inlogpagina.

De nieuwe phishing-techniek detecteren

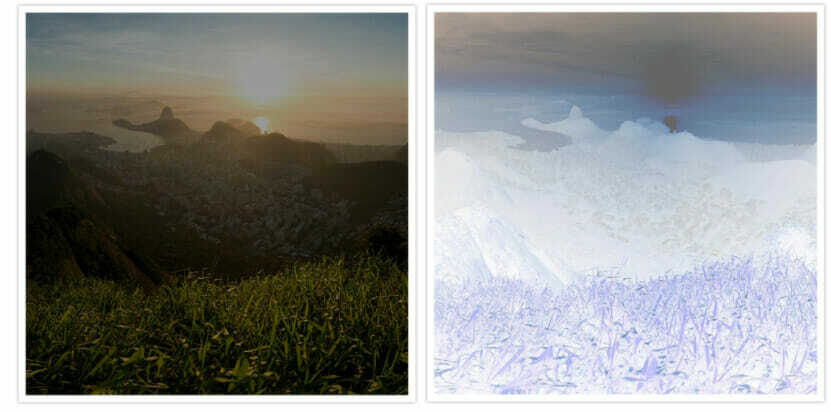

De nieuwe strategie houdt in dat de kleuren van de achtergrondafbeelding worden omgekeerd, zodat deze eruitziet als het origineel, maar dan met een vals inlogformulier.

Het doel is om te voorkomen dat het wordt gezien als een kwaadwillende poging en om elke detectie-engine te omzeilen. Bovendien maakt deze techniek de gebruikers zogenaamd niet achterdochtig en vermijdt ze het invoeren van hun inloggegevens.

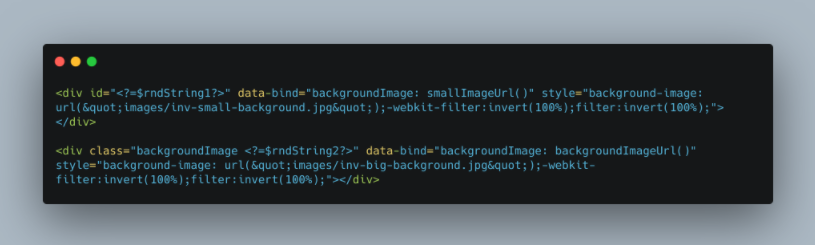

Om de poging er nog legitiemer uit te laten zien, gebruikt de phishingkit een klein trucje. Het omgekeerde kleurenbeeld wordt namelijk opgeslagen door de aanvallers, waarna ze de CSS index.php-code wijzigen om de kleur te dwingen terug te keren naar de oorspronkelijke staat.

Verderop krijgen de bezoekers de neppagina, terwijl de detectie-engines de originele ontvangen en de zwendel waarschijnlijk niet opmerken.

Wat meer is, volgens de bron:

[…] De omgekeerde afbeelding werd ontdekt in een geïmplementeerde phishingkit voor Office 365-referenties. Ons team beoordeelde andere campagnes die door deze dreigingsactor waren ingezet en ontdekte dat de persoon dezelfde inversietechniek gebruikte op de nieuwere Office365-achtergrond.

Het is altijd een goed idee om op uw hoede te blijven voor deze oplichting om te voorkomen dat u in de val loopt.

Slechts een paar maanden geleden werd een soortgelijke phishing-aanval uitgevoerd op beveiligde e-mailgateways, in een poging om Office 365-gebruikers naar nieuwe gebruiksvoorwaarden en privacybeleid accepteren.

Bitdefender Antivirus Plus

Laat Bitdefender mogelijke phishing-pogingen in de gaten houden terwijl u geniet van veilig browsen.

Bezoek website

Hoewel het voor de gewone gebruiker moeilijk is om valse inlogpagina's te herkennen, kan het vermijden van ongevraagde links en formulieren u verdere problemen besparen.

Ook het gebruik van een krachtige antivirus met een bewezen detectiegraad tegen phishing-aanvallen, zoals Bitdefender, zal bijdragen aan uw veiligheid tijdens het surfen op internet.

We hopen dat u niet het slachtoffer bent geworden van een dergelijke phishing-zwendel; maar als dat zo is, kunt u uw ervaring met ons delen in de opmerkingen hieronder.