- Een beveiligingslek in Kerberos veroorzaakte een onmiddellijke reactie van Microsoft.

- Het bedrijf startte een gefaseerde implementatie voor Server DC Hardening.

- We krijgen de derde beveiligingsupdate binnen Patch dinsdag op 11 april 2022.

Microsoft heeft vandaag opnieuw een herinnering gestuurd met betrekking tot de beveiliging van de domeincontroller (DC) vanwege een Kerberos-beveiligingsfout.

Zoals u zich ongetwijfeld herinnert, heeft Microsoft in november, op de tweede dinsdag van de maand, de Patch Tuesday-update uitgebracht.

Die voor servers, dat was KB5019081, loste een beveiligingslek met betrekking tot misbruik van bevoegdheden in Windows Kerberos op.

Door deze fout konden bedreigingsactoren de handtekeningen van het Privilege Attribute Certificate (PAC), bijgehouden onder ID, wijzigen CVE-2022-37967.

Destijds adviseerde Microsoft om de update te implementeren op alle Windows-apparaten, inclusief domeincontrollers.

Kerberos-beveiligingsfout activeert Windows Server DC-hardening

Om te helpen bij de implementatie heeft de in Redmond gevestigde technologiegigant richtlijnen gepubliceerd waarin enkele van de belangrijkste aspecten worden gedeeld.

De Windows-updates van 8 november 2022 pakken beveiligingsproblemen en misbruik van bevoegdheden aan met Privilege Attribute Certificate (PAC)-handtekeningen.

In feite lost deze beveiligingsupdate Kerberos-kwetsbaarheden op waarbij een aanvaller PAC-handtekeningen digitaal kon wijzigen, waardoor hun rechten werden verhoogd.

Installeer deze Windows-update op alle apparaten, inclusief Windows-domeincontrollers, om uw omgeving verder te beveiligen.

Houd er rekening mee dat Microsoft deze update feitelijk gefaseerd heeft uitgebracht, net zoals het eerst vermeldde.

De eerste inzet was in november, de tweede iets meer dan een maand later. Nu, snel vooruit naar vandaag, heeft Microsoft deze herinnering gepubliceerd aangezien de derde implementatiefase er bijna is, aangezien ze zullen worden vrijgegeven in de patchdinsdag van volgende maand op 11 april 2022.

Vandaag de techgigant herinnerd ons dat elke fase het standaardminimum verhoogt voor de wijzigingen in de beveiligingshardening CVE-2022-37967 en uw omgeving moet compatibel zijn voordat u updates voor elke fase op uw domeincontroller installeert.

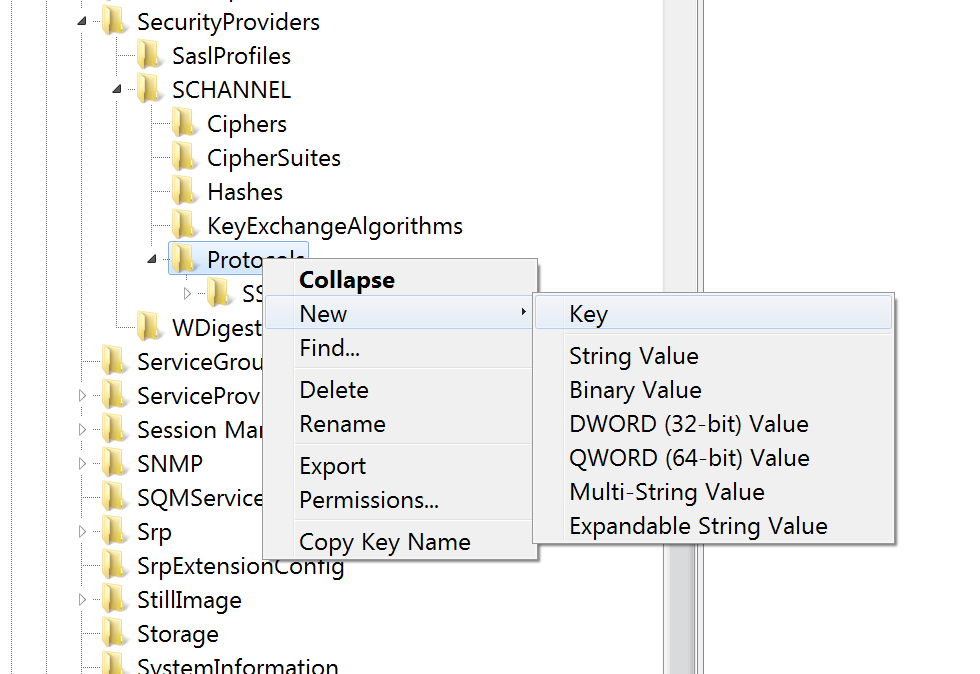

Als u het toevoegen van PAC-handtekeningen uitschakelt door de KrbtgtFullPacSignature subsleutel in op een waarde van 0, kunt u deze tijdelijke oplossing niet meer gebruiken na het installeren van updates die op 11 april 2023 zijn uitgebracht.

Zowel de apps als de omgeving zullen minimaal compliant moeten zijn KrbtgtFullPacSignature subsleutel in op een waarde van 1 om deze updates op uw domeincontrollers te installeren.

Als u geen tijdelijke oplossing gebruikt voor problemen met betrekking tot CVE-2022-37967 beveiligingshardening, moet u mogelijk nog steeds problemen in uw omgeving aanpakken voor de komende fasen.

Met dat gezegd zijnde, vergeet niet dat we ook beschikbare informatie over de DCOM-verharding voor verschillende Windows OS-versies, inclusief servers.

Voel je vrij om alle informatie die je hebt te delen, of een vraag te stellen die je ons wilt stellen, in het speciale opmerkingengedeelte hieronder.