Een team van beveiligingsonderzoekers bij Glass Wall Solutions heeft onlangs een nieuwe dreigingsanalyserapport. Het rapport benadrukt het feit dat ongeveer 85% van de CVE-malware afkomstig was van bekende bronnen tijdens 1e kwartaal 2019.

Windows 10 heeft een slechte geschiedenis wat betreft de bugs. Bepaalde kwetsbaarheden zijn inherent aan elke nieuwe update.

Het is echter verrassend om te horen dat hackers nu profiteren van de kwetsbaarheden die door Microsoft zijn verholpen.

Hackers verspreiden oude malware in nieuwe verpakkingen

Deze situatie roept een aantal belangrijke veiligheidsproblemen op. Aanvallers gebruiken nu oude malware om gloednieuwe aanvallen op uw systemen te lanceren.

De aanvallers zijn zich er terdege van bewust dat veel grote ondernemingen en organisaties nog steeds gebruik maken van verouderde platforms zoals Windows 8, 7 en. Windows XP.

Deze organisaties hebben hun eigen redenen om deze legacy-systemen in de operationele omgeving te gebruiken. De onderzoekers wezen erop dat ongeveer 37% van de systemen: nog steeds met Windows 7 OS Windows.

Verder is het aantal gebruikers van Windows 8, 8.1 en Windows XP respectievelijk 2,1%, 7% en 2,3%.

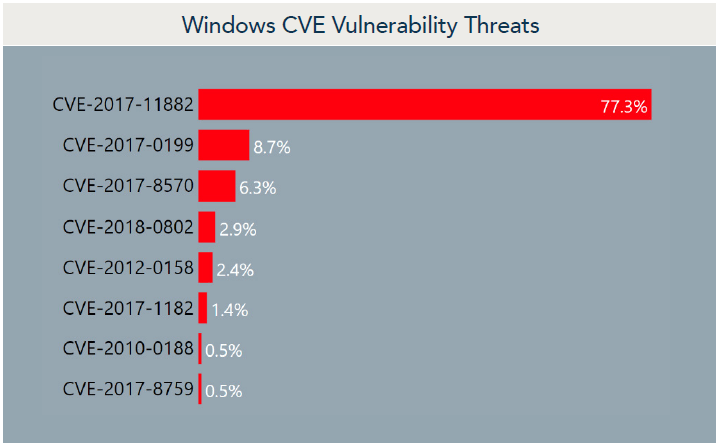

Deze situatie maakt de respectievelijke pc's een gemakkelijk doelwit. De kwetsbaarheidstrends van Windows CVE tonen aan dat CVE-2017-11882 erg populair is onder cybercriminelen.

CVE-2017-11882 is in feite een kwetsbaarheid in de Equation Editor-component van Microsoft Office-software.

Iedereen kan misbruik maken van dit beveiligingslek om de privileges van een lokale gebruiker te krijgen om malwareprogramma's uit te voeren.

Bovendien gebruikten aanvallers Office-documenten om zich op Windows-systemen te richten. Uit de bestandstypetrends blijkt dat aanvallers 65% Word-bestanden, 25% Excel-bestanden en 1% PDF-bestanden gebruikten om malware te verspreiden.

Deze cijfers geven dus duidelijk aan dat beveiligingsleveranciers de computers van gebruikers niet hebben beschermd tegen bekende bedreigingen.

We kunnen duidelijk zien dat aanvallers nu een stap voor zijn op het spel. Ze verspreiden gewoon oude malware in een nieuwe verpakking.

Aanvallers zijn slim genoeg om hun tactiek en technieken te veranderen.

Kwaadwillenden richtten zich in 2017 op Microsoft en de geschiedenis herhaalt zich nu. Herinner je je de WannaCry-aflevering nog?

Microsoft moet de situatie echt onder controle krijgen voordat het te laat is.

GERELATEERDE ARTIKELEN DIE U MOET BEKIJKEN:

- 1 miljoen Windows-pc's nog steeds kwetsbaar voor BlueKeep-malware-aanvallen

- Microsoft Azure host onbedoeld malware-sites

- 5 beste malware-trackerkaarten om beveiligingsaanvallen in realtime te zien plaatsvinden