Cyberbeveiliging moet van het allergrootste belang zijn voor ons allemaal met toegang tot internet, vooral als we waardevolle activa of gevoelige informatie moeten beschermen.

Het beveiligen van uw account kan echter soms een stuk moeilijker blijken te zijn dan alleen maar zeggen dat u het wilt, omdat ingenieuze kwaadwillende derden altijd een manier zullen vinden om de beschikbare beveiliging te omzeilen.

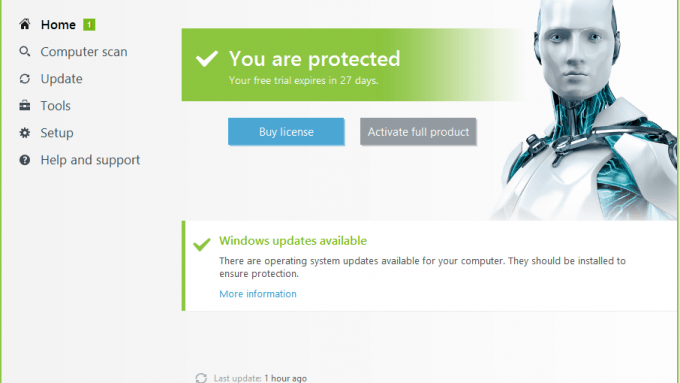

Onlangs heeft ESET beveiligingsoplossingen uitgebracht om een ernstige escalatie van lokale bevoegdheden aan te pakken kwetsbaarheid die van invloed is op meerdere producten op systemen met Windows 10 en hoger of Windows Server 2016 en hoger.

De fout, die bekend staat als CVE-2021-37852, werd gemeld door Zero Day Initiative en waarschuwt gebruikers dat het aanvallers in staat stelt om privileges te escaleren naar: NT AUTHORITY\SYSTEM account rechten.

Houd er rekening mee dat dit verreweg het hoogste niveau van bevoegdheden op een Windows-systeem is, en de hackers bereiken dit door de Windows Antimalware Scan-interface te gebruiken.

Beveiligingsexperts waarschuwen voor dreigende cyberrisico's

Als je het nog niet wist, werd AMSI voor het eerst geïntroduceerd met Windows 10 Technical Preview. Hiermee kunnen apps en services geheugenbufferscans aanvragen van elk belangrijk antivirusproduct dat op het systeem is geïnstalleerd.

Volgens beveiligingsexperts van ESET, dit kan alleen worden bereikt nadat aanvallers hebben gewonnen SeImpersonatePrivilege-rechten.

Zoals we eerder vermeldden, worden deze privileges toegewezen aan gebruikers in de lokale groep Administrators en die van het apparaat local Service-account om na authenticatie een klant na te bootsen, wat de impact hiervan zou moeten beperken kwetsbaarheid.

Anderzijds, Zero Day Initiatief verklaarde dat cybercriminelen alleen nodig zijn om de mogelijkheid te krijgen om code met lage privileges op het doelsysteem uit te voeren, wat overeenkomt met de CVSS-ernstclassificatie van ESET.

Dit betekent automatisch dat deze vervelende en gevaarlijke bug kan worden uitgebuit door kwaadwillende derde partijen met lage privileges.

De beveiligingsexperts hebben ook een lijst gepubliceerd met de producten die door deze kwetsbaarheid worden getroffen:

- ESET NOD32 Antivirus, ESET Internet Security, ESET Smart Security en ESET Smart Security Premium van versie 10.0.337.1 tot 15.0.18.0

- ESET Endpoint Antivirus voor Windows en ESET Endpoint Security voor Windows van versie 6.6.2046.0 tot 9.0.2032.4

- ESET Server Security voor Microsoft Windows Server 8.0.12003.0 en 8.0.12003.1, ESET File Security voor Microsoft Windows Server van versie 7.0.12014.0 tot 7.3.12006.0

- ESET Server Security voor Microsoft Azure vanaf versie 7.0.12016.1002 tot 7.2.12004.1000

- ESET Security for Microsoft SharePoint Server vanaf versie 7.0.15008.0 tot 8.0.15004.0

- ESET Mail Security voor IBM Domino vanaf versie 7.0.14008.0 tot 8.0.14004.0

- ESET Mail Security voor Microsoft Exchange Server vanaf versie 7.0.10019 tot 8.0.10016.0

Ook erg belangrijk om op te merken is dat ESET Server Security voor Microsoft Azure-gebruikers: geadviseerd om onmiddellijk bij te werken naar de nieuwste beschikbare versie van ESET Server Security voor Microsoft Windows Server.

De positieve kant hiervan is dat ESET in het wild geen enkel bewijs heeft gevonden van exploits die zijn ontworpen om producten te targeten die door deze beveiligingsbug zijn getroffen.

Dit betekent echter niet dat we de nodige stappen moeten negeren om weer veilig te worden. Ben je ooit het slachtoffer geweest van zo'n uitgebreide aanval?

Deel uw ervaring met ons in de opmerkingen hieronder.

![FIX: ESET blokkeerde VPN op Windows-computers [10 eenvoudige methoden]](/f/25497b5da9073a8d2eb0bd722e80c762.jpg?width=300&height=460)