- Minecraft-spelers zijn nu het doelwit van een groep internationale hackers.

- Microsoft waarschuwt voor hackers die de Khonsari-ransomware verspreiden.

- Blijkbaar richten kwaadwillende derden zich op zelf-gehoste Minecraft-servers.

- Updaten naar de nieuwste versie van de officiële game zal je hierbij helpen.

Als je een Minecraft-speler bent en er een gewoonte van hebt gemaakt om je eigen servers te hosten, wil je zeker horen wat we nu te zeggen hebben.

Tech-gigant Microsoft uit Redmond dringt er bij beheerders van zelf-gehoste Minecraft-servers op aan om te upgraden naar de nieuwste release ter verdediging tegen de Khonsari ransomware-aanvallen die gebruikmaken van de kritieke Log4Shell-beveiliging kwetsbaarheid.

De Zweedse ontwikkelaar van videogames die Minecraft heeft gemaakt, Mojang Studious, heeft vorige week een noodbeveiligingsupdate uitgebracht.

Deze nieuwe reparatiesoftware is uitgegeven om de bug aan te pakken die werd bijgehouden als: CVE-2021-44228 in de Apache Log4j Java-logboekbibliotheek (gebruikt door de Java Edition-client en multiplayer-servers van de game).

Microsoft waarschuwt Minecraft-gebruikers overal

Toen dit allemaal begon, was er geen melding gemaakt van aanvallen gericht op Minecraft-servers met behulp van Log4Shell-exploits.

Microsoft heeft echter zijn CVE-2021-44228-richtlijnen vandaag bijgewerkt om te waarschuwen voor voortdurende exploitatie om ransomware te leveren op niet door Microsoft gehoste Minecraft-servers.

De veiligheid van spelers heeft voor ons de hoogste prioriteit. Helaas hebben we eerder vandaag een beveiligingsprobleem vastgesteld in Minecraft: Java Edition.

Het probleem is verholpen, maar volg deze stappen om je gameclient en/of -servers te beveiligen. Graag RT om te versterken.https://t.co/4Ji8nsvpHf

— Minecraft (@Minecraft) 10 december 2021

Redmond-functionarissen ook zei dat in dergelijke situaties sturen hackers een kwaadaardig in-game bericht naar een kwetsbare Minecraft-server.

Deze actie maakt gebruik van CVE-2021-44228 om een door een aanvaller gehoste payload op te halen en uit te voeren op zowel de server als op verbonden kwetsbare clients

Dit triggerde het Microsoft 365 Defender Threat Intelligence Team en het Microsoft Threat Intelligence Center (MSTIC) om mee te doen.

Bij nadere beschouwing zagen ze ook op PowerShell gebaseerde reverse shells die werden ingezet bij bedrijfsinbreuken, waarbij Log4j-exploits gericht op Minecraft-servers het toegangspunt waren.

En het ergste is dat, hoewel Minecraft niet iets is dat je zou verwachten te vinden op een bedrijfseindpunt, de bedreigingsactoren die met succes gecompromitteerd een van deze servers gebruikte ook Mimikats om inloggegevens te stelen, waardoor de toegang tot de gehackte systemen waarschijnlijk behouden bleef voor follow-on activiteit.

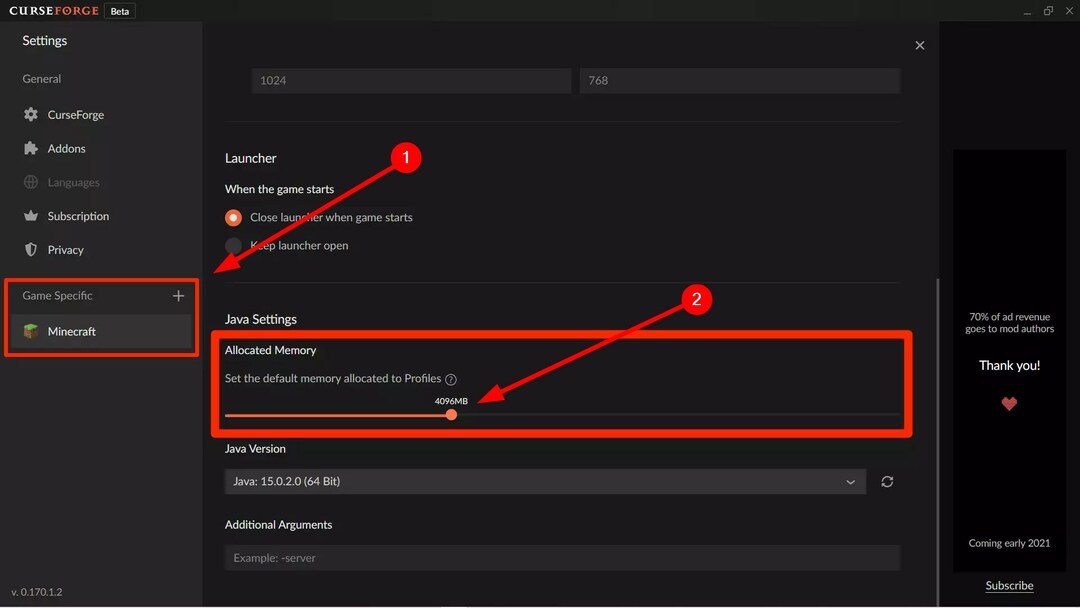

Dus om te upgraden naar de gepatchte versie, wordt gamers die de officiële client van Mojang gebruiken geadviseerd om te sluiten alle actieve games en Minecraft Launcher-instanties en start de Launcher opnieuw om de patch te installeren automatisch.

Spelers die aangepaste Minecraft-clients en launchers van derden gebruiken, moeten contact opnemen met hun externe providers voor een beveiligingsupdate.

Heb je vreemd gedrag waargenomen tijdens het hosten van je eigen Minecraft-server? Deel uw ervaring met ons in de opmerkingen hieronder.

![FIX: Minecraft-instellingen worden niet opgeslagen [Volledige gids]](/f/01a3dab8c5b3565b3afff13517dfcce5.jpg?width=300&height=460)