- Hackers scannen naar servers die nog moeten worden gepatcht.

- De beveiligingsfout kan meer niet-geverifieerde aanvallen mogelijk maken.

- Onderzoekers moeten nog een exploitcode ontdekken die zou kunnen profiteren van de bug.

In een kwetsbaarheid aanval op vlaggenschipproducten die gisteren werden gemeld, lijkt er een nieuwe ontwikkeling te zijn waarbij bedreigingsactoren een speelruimte hebben gevonden om toegang te krijgen tot VMware-servers die beheerders nog moeten patchen.

RCE-aanvallen

Indien misbruikt, heeft de beveiligingsfout met de naam CVE-2021-22005 het potentieel om niet-geverifieerde, externe code-uitvoeringsaanvallen mogelijk te maken zonder tussenkomst van de gebruiker.

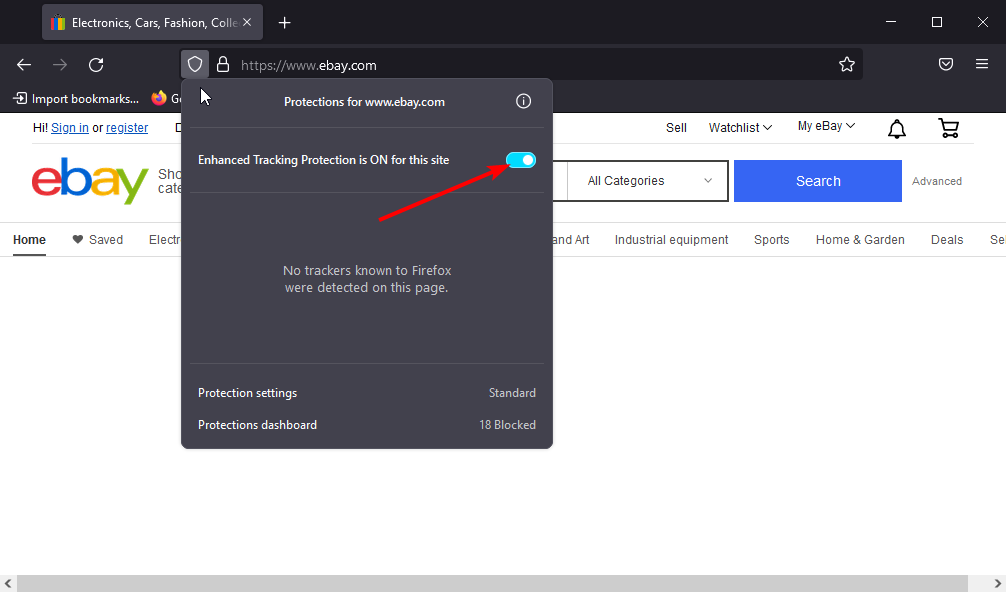

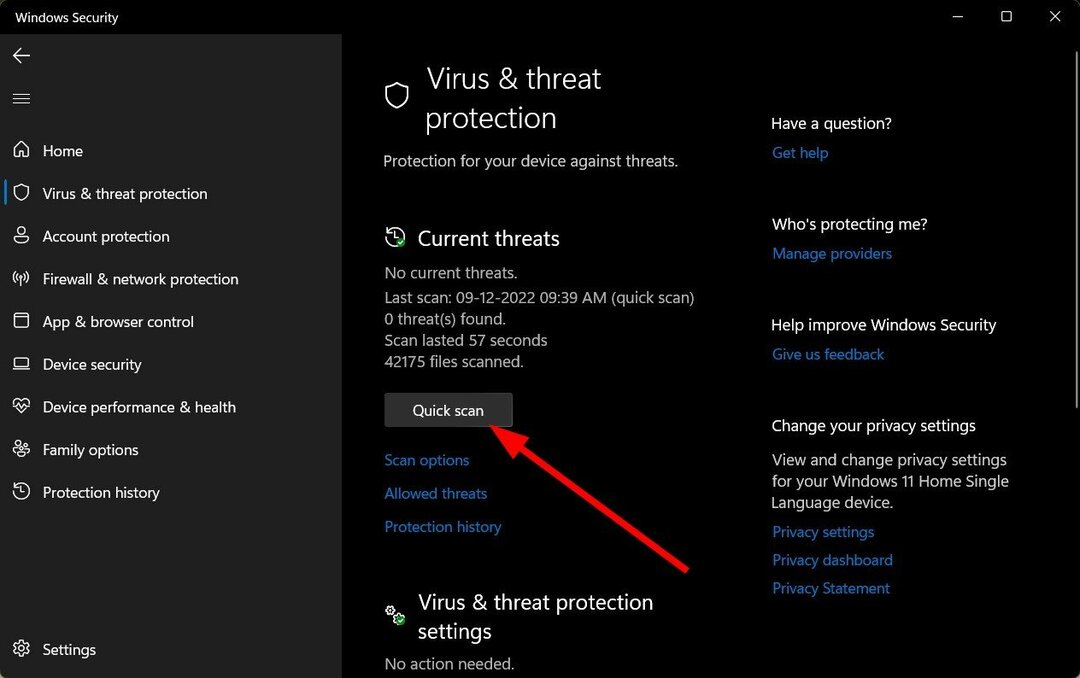

In een tijdperk waarin aanvallers voortdurend evolueren en nieuwe methoden gebruiken, wordt dit ten zeerste aanbevolen dat het patchen zo snel mogelijk wordt gedaan, omdat ze overal op de loer kunnen liggen, van uw netwerk tot uw gebruiker rekening.

Gewoon een kwestie van tijd

De dreigingactoren moeten zeer actief zijn geweest, aangezien de dreiging binnen een mum van tijd werd gescand door kwaadwillende gebruikers die op zoek waren naar de niet-gepatchte servers.

Dit is niet de eerste keer dat aanvallers misbruik maken van een beheerder die er te lang over deed om hun vCenter-servers te patchen en onmiddellijk na de melding van een kwetsbaarheid binnenviel om aan te vallen. Je kunt er ook zeker van zijn dat dit ook niet de laatste keer zal zijn.

Dit jaar zijn er twee soortgelijke incidenten geweest. Beheerders kunnen een beetje ontspannen, want met CVE-2021=22005 is er nog geen exploitcode die de aanvallers zouden kunnen gebruiken om te profiteren van de bug. Dat betekent niet dat ze de zaak minder serieus moeten nemen.

Elke beheerder die zijn systeem nog moet patchen, moet dit onmiddellijk doen terwijl we wachten op een oplossing om de bug te verhelpen.

Heeft u zich in een situatie bevonden waarin u te laat was om iets te doen, waardoor uw systeem werd blootgesteld aan kwetsbaarheden? Deel uw incident in het commentaargedeelte hieronder.