"Windows-kernelhacker" Luca Marcelli heeft een video op Tweeter gepubliceerd waarin hij demonstreert dat hij met succes Windows Remote Desktop Gateway (RDG) door middel van remote code-uitvoering (RCE) heeft geschonden.

De hack maakt gebruik van twee beveiligingsproblemen van de Windows-server waarover Microsoft gebruikers al heeft gewaarschuwd.

Er zijn beveiligingsupdates voor de CVE-2020-0609 en CVE-2020-0610 kwetsbaarheden, maar voor het geval u twijfelt over het gebruik ervan, heeft deze hacker zojuist laten zien hoe reëel de bedreiging voor uw systeem is.

Hackers kunnen uw systeem en gegevens op afstand manipuleren

In ieder geval heeft Microsoft geen andere effectieve manier voorgesteld om het probleem aan te pakken, dus patchen lijkt de enige manier om je Windows-pc voorlopig te beschermen tegen de dreiging.

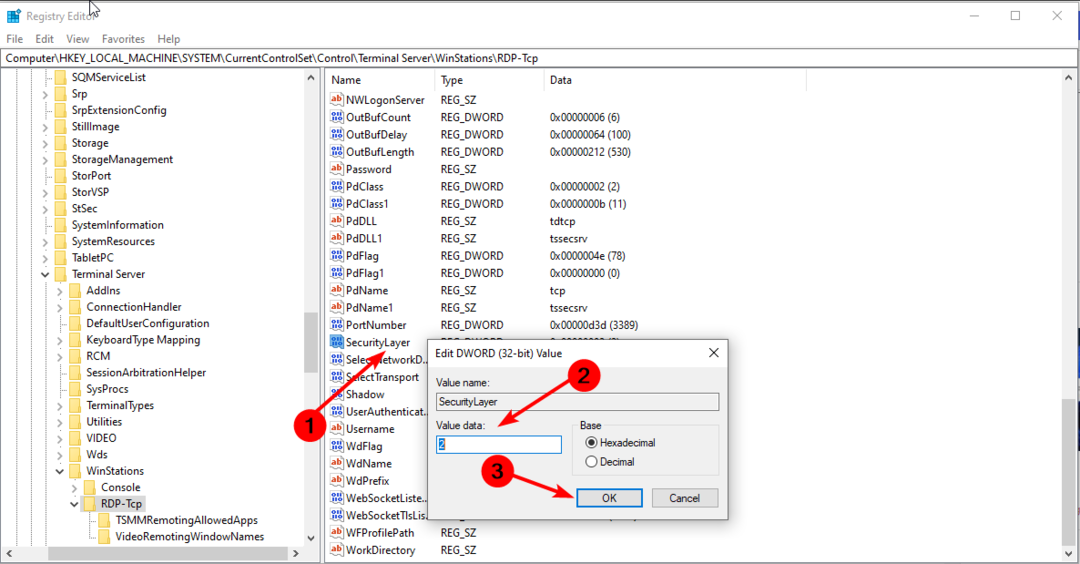

Luca raadt aan om UDP-verkeer voor de RDG uit te schakelen om een RCE-aanval zoals hij zojuist heeft gedemonstreerd, te dwarsbomen.

Als het installeren van de update geen optie is, moet u andere maatregelen toepassen, zoals het uitschakelen van UDP-verkeer. Ik wacht nog even tot mensen genoeg tijd hebben om te patchen voordat ik dit openbaar maak 🙂

— Luca Marcelli (@layle_ctf) 26 januari 2020

Organisaties gebruiken Windows RDG om hun werknemers op afstand verbinding te laten maken met de IT-resources van het bedrijf via elk apparaat met een externe desktop-client toepassing. Een dergelijke verbinding moet over het algemeen veilig en hackbestendig zijn, vooral als deze multi-factor authenticatie bevat.

Maar bij een RCE-aanval die misbruik maakt van Windows RDG-beveiligingszwakheden, hoeft een hacker niet de juiste gebruikersreferenties in te voeren om toegang te krijgen tot bedrijfsbestanden. Dat komt omdat de aanval plaatsvindt voordat de authenticatieprotocollen worden geactiveerd.

Je systeem patchen is de enige manier om veilig te blijven

De RDG zelf geeft de indringer de vereiste externe toegang, zodat ze niet eens fysiek aanwezig hoeven te zijn om hun kwaadaardige code uit te voeren. Erger nog, de inbraak is stealth, aangezien de "speciaal vervaardigde verzoeken" aan het doelsysteem of apparaat geen gebruikersinteractie vereisen om erdoor te komen.

Microsoft zegt dat een succesvolle exploitatie van dit beveiligingslek een hacker in staat kan stellen nieuwe programma's te implementeren of gegevens te bekijken/wijzigen. Organisaties die over gevoelige persoonlijke informatie beschikken, zouden dat risico niet willen nemen, vooral niet tegen de achtergrond van strengere regels voor gegevensbescherming wereldwijd.

De maker van het Windows-besturingssysteem heeft in het verleden andere Remote Desktop Protocol (RDP) kwetsbaarheden dat kan uw aandacht waard zijn. Er zijn ook oplossingen voor deze bugs. Overweeg om voor de zekerheid gelijke tred te houden met de laatste Patch Tuesday-updates.

- LEES VOLGENDE: Beste anti-hacksoftware voor Windows 10 [gids voor 2020]