- Nu de PrintNightmare-kwetsbaarheid voorbij is, was het tijd voor een nieuwe.

- Een onderzoeker ontdekte een snelle en nette manier om beheerdersrechten te krijgen op elk Windows-apparaat.

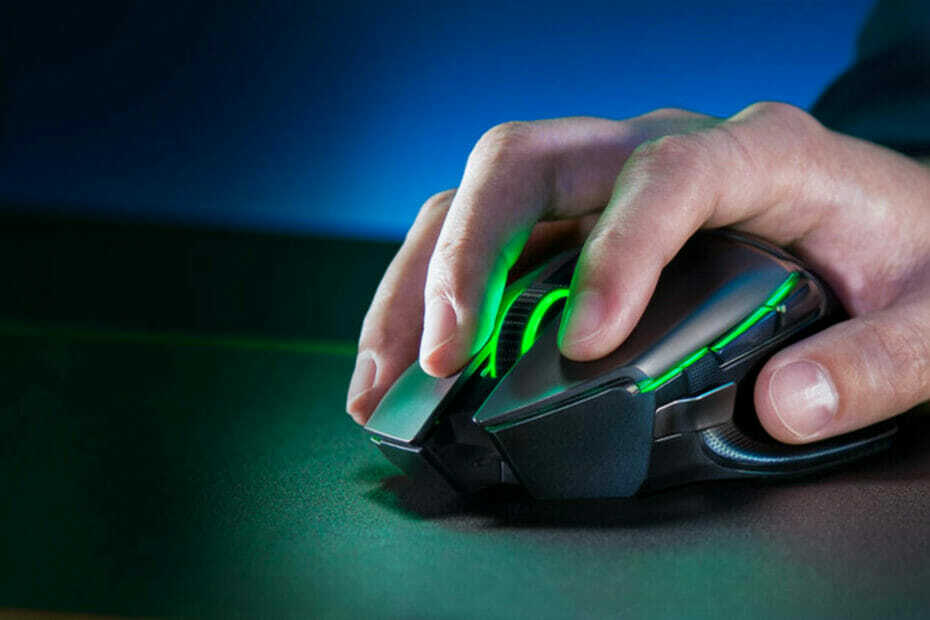

- Het enige wat je nodig hebt is een Razer-muis en je bent vrijwel goed om te gaan nadat je hem hebt aangesloten.

- Het bedrijf is geïnformeerd over dit beveiligingsprobleem en werkt eraan dit zo snel mogelijk op te lossen.

We hebben het constant gehad over beveiliging en de stappen die we moeten nemen om onszelf te beschermen tegen interferentie van buitenaf als het gaat om onze op internet aangesloten apparaten.

Maar wat doen we als de dreiging dichterbij is dan we denken? En nee, dit is geen James Bond-film, het is de trieste en tegelijkertijd grappige realiteit van softwarefouten.

De AfdrukkenNachtmerrie fiasco heeft de ogen van de hackergemeenschap gericht op de kwetsbaarheden die zijn blootgelegd door het installeren van stuurprogramma's van derden.

We weten dat het niet lang duurde voordat andere manieren om binnen te dringen werden gevonden en, ja hoor, al iemand ontdekte dat je door een wijd openstaande deur in Windows 10 kunt gaan door simpelweg een draadloze Razer aan te sluiten dongel.

Deze bug geeft je beheerdersrechten

Ja, je hebt het goed gehoord. Wanneer u een Razer-apparaat aansluit op Windows 10- of Windows 11-machines, wordt het besturingssysteem automatisch gedownload en begint het te installeren Razer Synapse-software op de computer.

Met deze bovengenoemde software kunnen gebruikers hun hardware-apparaten configureren, macro's instellen of knoppen toewijzen.

Een onderzoeker ontdekte een zero-day-kwetsbaarheid in de plug-and-play Razer Synapse-installatie waarmee gebruikers zeer snel systeemrechten op een Windows-apparaat kunnen verkrijgen.

De benzine op het vuur, in dit geval, is dat Razer beweert dat de Synapse-software wereldwijd door meer dan 100 miljoen gebruikers wordt gebruikt.

Lokale beheerder nodig en fysieke toegang?

– Sluit een Razer-muis (of de dongle) aan

– Windows Update zal RazerInstaller downloaden en uitvoeren als SYSTEEM

– Misbruik verhoogde Explorer om Powershell te openen met Shift+Right clickGeprobeerd contact op te nemen @Razer, maar geen antwoorden. Dus hier is een gratis pic.twitter.com/xDkl87RCmz

— jonhat (@j0nh4t) 21 augustus 2021

Zoals u weet, zijn systeemrechten de hoogste gebruikersrechten die beschikbaar zijn in Windows en stellen ze iemand in staat om elke gewenste opdracht op het besturingssysteem uit te voeren.

Dus als iemand deze privileges op hoog niveau in Windows zou krijgen, krijgen ze volledige controle over het systeem en kunnen ze alles installeren wat ze willen, inclusief malware.

Het belangrijkste probleem is dat Windows Update RazerInstaller als systeem downloadt en uitvoert en dat de Installer biedt gebruikers de mogelijkheid om een Verkenner-venster te openen om te kiezen waar ze de chauffeurs.

Vanaf daar is er maar één stap om op shift-rechtsklik te drukken om een Powershell-terminal met systeemrechten te openen, en de hacker kan in principe doen wat hij wil.

Bovendien, als de indringer het installatieproces doorloopt en de opslagmap definieert naar een door de gebruiker bestuurbaar pad zoals: Desktop, het installatieprogramma slaat daar een binaire service op die kan worden gekaapt voor persistentie en die wordt uitgevoerd voordat de gebruiker inlogt op bagageruimte.

Een andere belangrijke factor om in gedachten te houden is dat de aanvallers niet eens een echte Razer-muis nodig hebben, omdat de USB-ID gemakkelijk kan worden gerepliceerd.

Razer verklaarde dat er wordt gewerkt aan het oplossen van dit probleem

Nadat, in eerste instantie, de onderzoeker die deze kwetsbaarheid ontdekte, zei dat hij contact had opgenomen met Razer, maar dat niet deed een reactie ontving, nam de gigantische hardwarefabrikant contact met hem op en besprak dit probleem verder.

Razer vertelde hem ook dat hij een bug bounty-beloning zou ontvangen, ook al was de kwetsbaarheid openbaar gemaakt.

Ik wil graag updaten dat ik ben bereikt door @Razer en ervoor gezorgd dat hun beveiligingsteam zo snel mogelijk aan een oplossing werkt.

Hun manier van communiceren was professioneel en ik heb zelfs een premie gekregen, ook al heb ik dit probleem publiekelijk bekend gemaakt.

— jonhat (@j0nh4t) 22 augustus 2021

We hopen allemaal dat dit probleem snel een oplossing zal vinden, omdat niemand van ons het slachtoffer wil worden van zo'n gemakkelijke methode.

Hoogstwaarschijnlijk zullen tegen deze tijd volgende week echter zowel Razer als Microsoft reparatiepatches hebben geleverd, ontworpen om ons van deze kwetsbaarheid te ontdoen.

Bent u ooit het slachtoffer geweest van kwaadwillige inmenging of gegevensextractie? Laat het ons weten in de comments hieronder.