- Er is een nieuw Microsoft-malwaredocument dat zichzelf maskeert als een document dat is gemaakt met Windows 11 Alpha.

- De kwaadaardige documenten maken gebruik van VBA-macro's om met succes het systeem te infiltreren.

- De FIN7-groep wordt verdacht achter deze aanval te zitten, gezien hun voorgeschiedenis in soortgelijke gevallen.

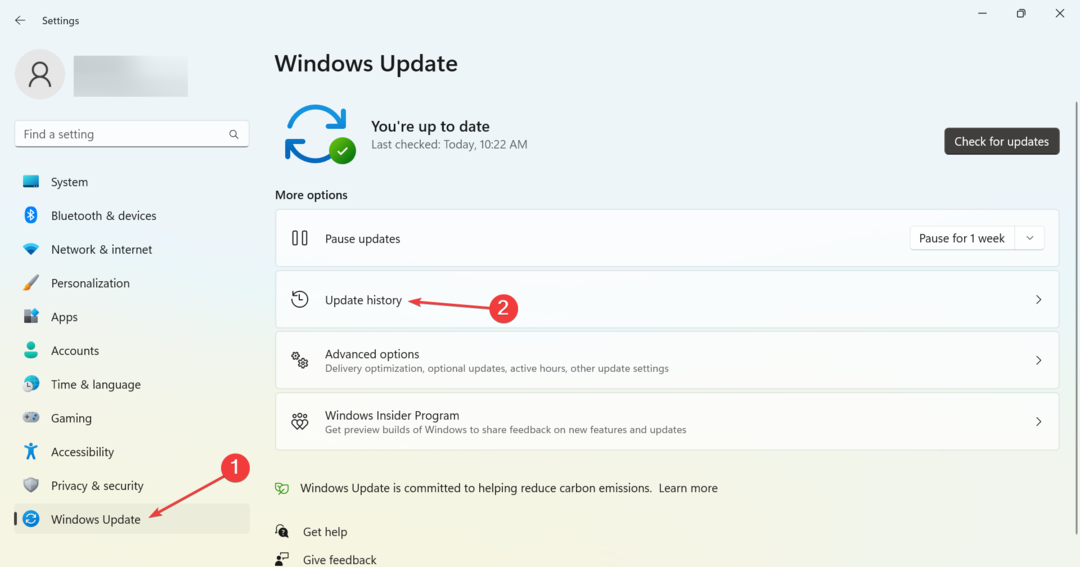

Microsoft-gebruikers hebben nog één ding om zich zorgen over te maken. Een beveiligingsonderzoeksbureau heeft een nieuwe malware voor Microsoft Word-documenten ontdekt. De maldoc maskeert zichzelf als een document gemaakt op Windows 11 Alpha. Anomali Threat Research heeft zes vergelijkbare kwaadaardige malware ontdekt en waarschuwt gebruikers om waakzaam te zijn terwijl Microsoft probeert de situatie de baas te blijven.

Microsoft heeft in het recente verleden te maken gehad met malware-aanvallen waar aanvallers zijn geweest zich voordoen als bekende en veelgebruikte productiviteitstools een aanval te lanceren. Het ontdekte malwaredocument heet "Users-Progress-072021-1.doc".

Aanval vond plaats eind juni

Volgens Anomali vond de aanval waarschijnlijk eind juni plaats en eindigde eind juli. Het bedrijf bevestigt dat de FIN7-groep achter de aanval zit en dat het belangrijkste doel was om een variant van Javascript via de achterdeur te leveren, zoals ze al sinds 2018 proberen. FIN7 wordt beschouwd als de langstlopende cyberaanvalgroep sinds 2013.

De infectieketen begon met een afbeelding die deed alsof hij met Windows 11 Alpha was gemaakt. De afbeelding gaf gebruikers de opdracht om 'Inhoud inschakelen' of 'Bewerken inschakelen' voor de volgende stap.

Een Twitter-gebruiker genaamd NinjaOperator ging naar Twitter om te vragen of FIN7 achter de aanval zat toen het nieuws uitbrak.

Ben jij dat #FIN7https://t.co/54VUmf21Pn

— Nicko K (@NinjaOperator) 3 september 2021

Gebruikers worden gelokt met behulp van instructies op de omslag van het document

Het malwaredocument gebruikt Visual Basic for Application-macro's. Zodra dit is gelukt, wordt een javascript-payload verwijderd. De macro wordt uitgevoerd wanneer een gebruiker basisfuncties uitvoert zoals 'bewerken inschakelen' of 'inhoud inschakelen', precies zoals de instructies op de omslag zeggen.

Gebruikers die bekend zijn met Windows 11 builds en variaties hebben minder kans op de aanval, maar anderen kunnen voor deze truc vallen en het bestand uitvoeren.

Het malwaredocument kan verschillende controles uitvoeren, zoals:

- Geheugencapaciteit

- Taal

- VM-controle

- CLEARMIND-controle

CLEARMIND is een domein voor een POS-serviceprovider. FIN7 staat erom bekend dat het zich op dergelijke domeinen richt om toegang te krijgen tot grootschalige gegevens.

De groep blijft actief ondanks de maatregelen die zijn genomen om een einde te maken aan de aanslagen. Gebruikers worden gewaarschuwd om extra waakzaam te blijven op alle bestanden.

Heeft u in het recente verleden last gehad van malware-aanvallen? Deel alle tips die u nuttig vond in het commentaargedeelte hieronder.

![GPO-overerving blokkeren [Beknopte handleiding]](/f/579a0cb8f77852c56ab44ef28445289f.jpg?width=300&height=460)