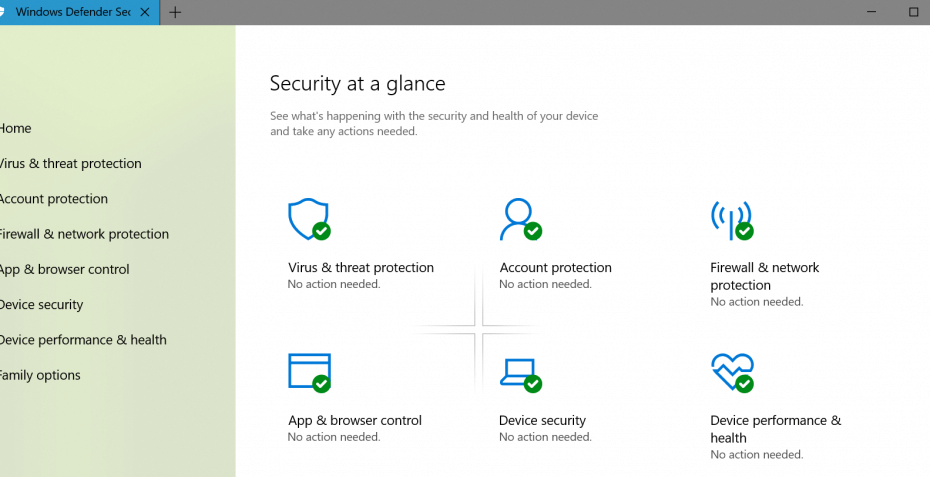

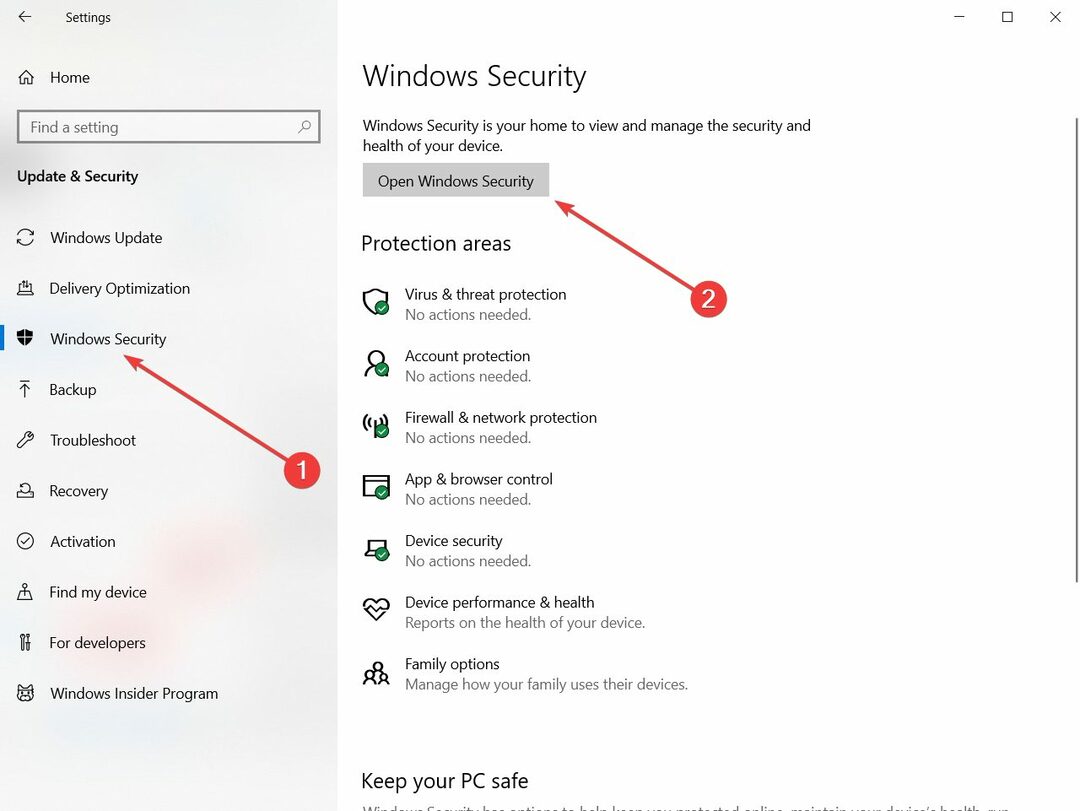

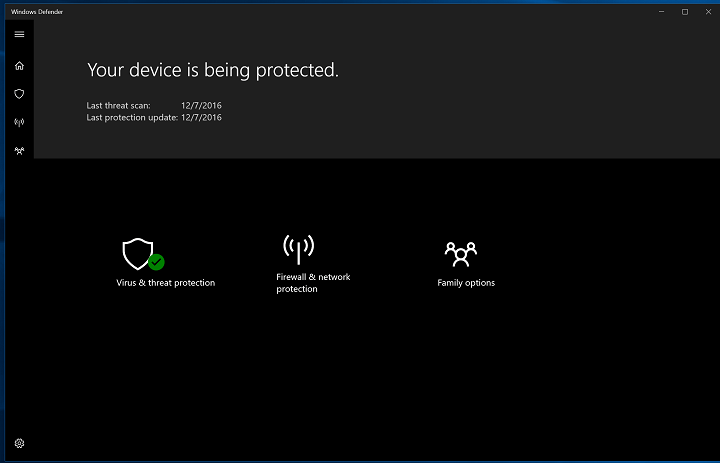

Microsoft heeft een nieuwe oplossing voor de virusscan-engine uitgebracht in Windows Defender genaamd de MsMpEng malware bescherming engine.

De nieuwste fout in de emulator van MsMpEng

Deze laatste kwetsbaarheid is ontdekt door: Google's Project Zero onderzoeker Tavis Ormandy. Deze keer maakte hij het op een persoonlijke manier aan Microsoft bekend. Door deze nieuwe kwetsbaarheid kunnen apps die in de emulator van MsMpEng worden uitgevoerd, deze op een zodanige manier besturen dat ze allerlei van kwaadaardig gedrag, inclusief het op afstand uitvoeren van code wanneer Windows Defender een uitvoerbaar bestand scant dat is verzonden via e-mail. Deze nieuwe kwetsbaarheid was niet zo gemakkelijk te misbruiken als de kwetsbaarheid die twee weken geleden werd ontdekt, maar is nog steeds behoorlijk ernstig.

De engine wordt regelmatig bijgewerkt om meer problemen te voorkomen

De taak van de emulator is om de CPU van de gebruiker te emuleren, maar op een heel vreemde manier die API-aanroepen toestaat. Wat onduidelijk is, zijn de redenen waarom het bedrijf speciale instructies voor de emulator heeft gemaakt, volgens de onderzoeker van Google Project Zero.

MsMpEng is niet sandboxed, wat betekent dat als je een kwetsbaarheid kunt misbruiken, het resultaat erg negatief zal uitpakken.

Gelukkig wordt de engine regelmatig bijgewerkt voor een hoger beveiligingsniveau. Daarnaast staat Microsoft onder toenemende druk om zijn software te beveiligen en vraagt het bedrijf overheden om zoveel mogelijk medewerking om gebruikers veilig te houden.

VERWANTE VERHALEN OM TE BEKIJKEN:

- Download Windows Defender KB4022344 om de WannaCry-ransomware te stoppen

- Windows 10 build 16188 introduceert Windows Defender Application Guard

- Microsoft heeft een andere ernstige kwetsbaarheid in Windows Defender verholpen