- Microsoft izveido jaunu rīku, kas lietotājiem palīdzēs maksimāli izmantot savas TPM drošības mikroshēmas.

- Windows 11 piegādās šo izvēles programmatūru, kas īpaši pielāgota vienai no OS visvairāk kritizētajām prasībām.

- Administratori var izmantot TpmDiagnostics.exe uz rūpīgi vaicājiet TPM mikroshēmās saglabāto informāciju.

- Šajā rakstā ir pilns komandu saraksts, kurus varat izmantot kopā ar šo jauno programmatūru operētājsistēmā Windows 11.

Jūs to varētu vēlēties uzzinātWindows 11 nāks ar jaunu izvēles funkciju, ko sauc par TPM diagnostiku, rīku, kas administratoriem ļaus pārlūkot noteiktas ierīces TPM drošības procesoru.

Acīmredzams solis, ņemot vērā, ka Microsoft turpina tos uzstāt TPM 2.0 drošības procesori kā prasība, kas nepieciešams dažu tās drošības elementu darbināšanai.

Jaunajā OS būs noklusējuma TPM diagnostikas rīks

Kā jūs droši vien jau zināt, no bezgalīgajām diskusijām, ka šī Windows 11 prasība ir izraisījusi, TPM mikroshēma faktiski ir aparatūras drošības procesors.

Tās galvenais mērķis ir aizsargāt šifrēšanas atslēgas, lietotāju akreditācijas datus, kā arī citus sensitīvus datus no ļaunprātīgas programmatūras piekļuves un citiem uzlaušanas vai datu ieguves veidiem.

Microsoft pastāvīgi uzstāj uz šo prasību un uzsver ārkārtīgi svarīgo nozīmi, kāda patiesībā ir šai mazajai aparatūrai, jaunā emuāra ziņā.

Nākotnes personālajiem datoriem ir nepieciešama šī modernā aparatūras uzticēšanās sakne, lai palīdzētu aizsargāties gan no izplatītiem, gan sarežģītiem uzbrukumiem, piemēram, pret izpirkuma programmatūru, un no sarežģītākiem nacionālo valstu uzbrukumiem. Prasība pēc TPM 2.0 paaugstina aparatūras drošības standartu, pieprasot iebūvēto uzticības sakni.

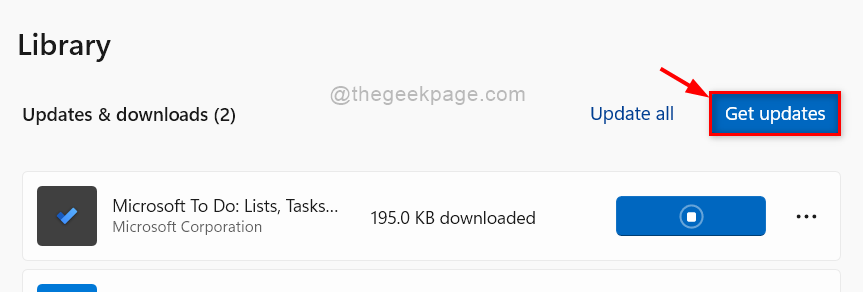

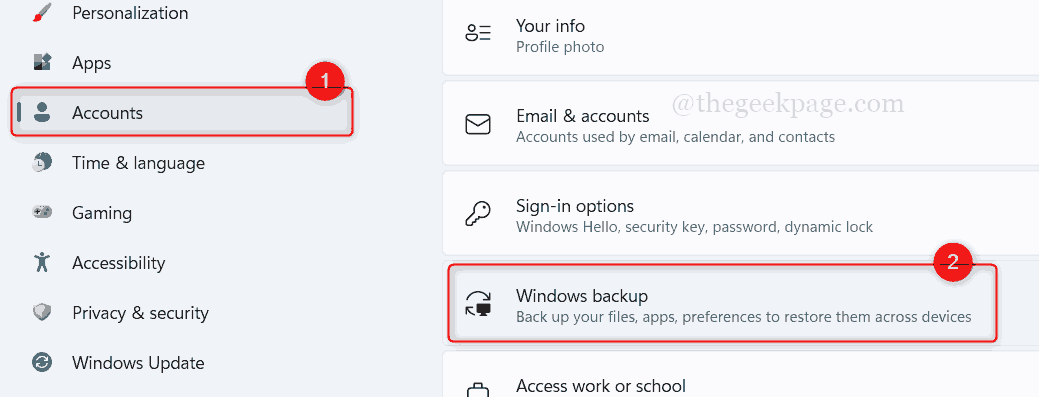

Tātad šis pavisam jaunais Windows 11 komandrindas rīks, ko sauc par TPM diagnostiku, tagad visiem administratoriem dos iespēju vaicāt TPM mikroshēmai par saglabāto informāciju.

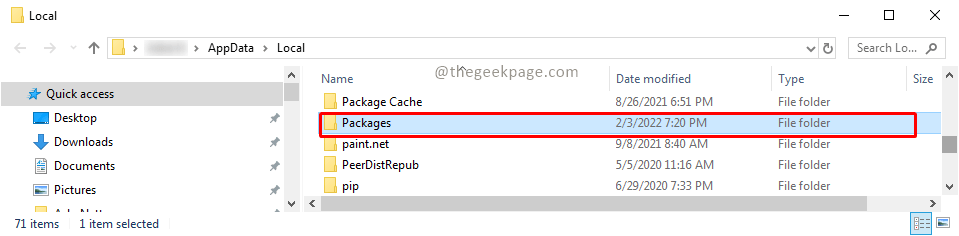

Pēc programmatūras instalēšanas jūs atradīsit jaunu tpmdiagnostics.exe izpildāmā vieta, kas atrodas C: \ Windows \ System32 mapi.

TPM 2.0 ir būtisks elements, lai nodrošinātu drošību ar Windows Hello un BitLocker, lai palīdzētu klientiem labāk aizsargāt viņu identitāti un datus. Turklāt daudziem uzņēmuma klientiem TPM palīdz atvieglot Zero Trust drošību, nodrošinot drošu elementu ierīču veselības apliecināšanai.

Kādas komandas es varu izmantot ar šo jauno rīku?

Ir svarīgi zināt, ka, ja vien jūs pilnībā nesaprotat, kādi dati tiek glabāti jūsu TPM mikroshēmā, tas nav ieteicams pārāk daudz sajaukt ar to.

Jebkura kļūda var nejauši noņemt ierīces darbībai nepieciešamos taustiņus.

Ziniet, ka Microsoft uzticamās platformas dokumentācija, kopā ar jauno TpmDiagnostics.exe rīks var sniegt daudz informācijas par Windows 11 pamatā esošo drošības mehāniku.

Šis ir pilns komandu saraksts, ko varat izmantot jaunajā Windows 11 TPM rīkā:

tpmdiagnostics: rīks Windows 10 būvējumam 22000. Autortiesības (c) Microsoft Corporation. Visas tiesības aizsargātas. Karodziņi: PrintHelp (/ h -h) PromptOnExit (-x / x) UseECC (-ecc / ecc) UseAes256 (-aes256 / aes256) QuietPrint (-q / q) PrintVerbosely (-v / v) Izmantojiet komandu 'help', lai iegūtu vairāk informācijas par komandu. Komandas: TpmInfo: GetLockoutInfo IsOwned PlatformType CheckFIPS ReadClock GetDeviceInformation IfxRsaKeygenVulnerability GatherLogs [pilna direktorija ceļš] PssPadding IsReadyInformation TpmTask: MaintenanceTaskStatus ShowTaskStatus IsEULAAccepted ProvisionTpm [piespiedu notīrīšana] [atļaut PPI uzvedni] TpmProvisioning: SagatavotTPM CanUseLockoutPolicyClear CanClearByPolicy AutoProvisioning: IsAutoProvisioningEnabled EnableAutoProvisioning DisableAutoProvisioning [-o] EK: EkInfo ekchain EkCertStoreRegistry GetEkCertFromWeb [-ecc] [sert fails] GetEkCertFromNVR [-ecc] [sert fails] GetEkCertFromReg [-ecc] [izvades fails] GetEk [-ecc] [atslēgas fails] CheckEkCertState InstallEkCertFromWeb InstallEkCertFromNVR InstallEkCertThroughCoreProv EKCertificateURL WindowsAIK: InstallWindowsAIK [-skipCert] WinAikPersistedInTpm UninstallWindowsAIKCert GetWindowsAIKCert [sertfails] IsWindowsAIKInstalledInNCrypt EnrollWindowsAIKCert GetWindowsAIKPlatformClaim ["fresh"] [izvades fails] OtherKeys: PrintPublicInfo [srk / aik / ek / rokturis] [-asBcryptBlob / -RsaKeyBitsOnly / -RsaSymKeyBitsOnly] [-ecc] TestParms [SYMCIPHER | RSA] [algoritmam raksturīgi argumenti] EnumerateKeys NVStorage: EnumNVIndexes DefineIndex [rādītājs] [izmērs] [atribūtu karogi] UndefineIndex [rādītājs] ReadNVIndexPublic [rādītājs] WriteNVIndex [rādītājs] [dati hex formātā | faila faila nosaukums] ReadNVIndex [rādītājs] NVSummary NVBootCounter: CheckBootCounter ReadBootCounter [/ f] PCR: PrintPcrs PhysicalPresence: GetPPTransition GetPPVersionInfo GetPPResponse GetPPRequest TPMCommandsAndResponses: CommandCode [hex komanda kods] ResponseCode [sešstūra atbildes kods] Izsekošana: EnableDriverTracing DisableDriverTracing FormatTrace [etl fails] [izvades json fails] DRTM: DescribeMle [MLE binārā fails] Dažādi: Palīdzība [komandas nosaukums] DecodeBase64File [dekodējamais fails no 64 bāzes] EncodeToBase64File [fails kodējams] ReadFileAsHex [fails lasāms] ConvertBinToHex [fails lasāms] [fails, uz kuru rakstīt] ConvertHexToBin [lasāms fails] [fails, uz kuru rakstīt] Hash [sešpadsmit baiti vai neapstrādāta vērtība hash] GetCapability