- Microsoft Defender ATP izpētes komanda izlaida rokasgrāmatu par to, kā aizsargāt Exchange serverus pret ļaunprātīgiem uzbrukumiem izmantojot uz uzvedību balstītu noteikšanu.

- ATP komanda ir noraizējusies uzbrukumiem to izmantotApmaiņaievainojamības piemēram, CVE-2020-0688.

- Vispirms jums vajadzētu izlasīt vairāk informācijas par Exchange Microsoft Exchange sadaļa.

- Ja jūs interesē vairāk ziņu par drošību, apmeklējiet mūsu vietni Drošības centrs.

Microsoft Defender ATP izpētes komanda izlaida rokasgrāmatu, kā aizsargāties Apmaiņas serveri pret ļaunprātīgiem uzbrukumiem, izmantojot uz uzvedību balstītu noteikšanu.

Ir divi veidi, kā var uzbrukt Exchange serveriem. Visizplatītākais nozīmē sociālās inženierijas vai lejupielādes uzbrukumu uzsākšanu, kuru mērķis ir galapunkti.

Tomēr ATP komanda ir noraizējusies par otrā veida uzbrukumiem, kas izmanto Exchange vājās vietas, piemēram, CVE-2020-0688. Bija pat NSA brīdinājums par šo ievainojamību.

Microsoft jau izsniegta drošības atjauninājums, lai novērstu ievainojamību kopš februāra, taču uzbrucēji joprojām atrod serverus, kas nav salāpīti un tādējādi joprojām ir neaizsargāti.

Kā es varu aizsargāties pret uzbrukumiem Exchage serveriem?

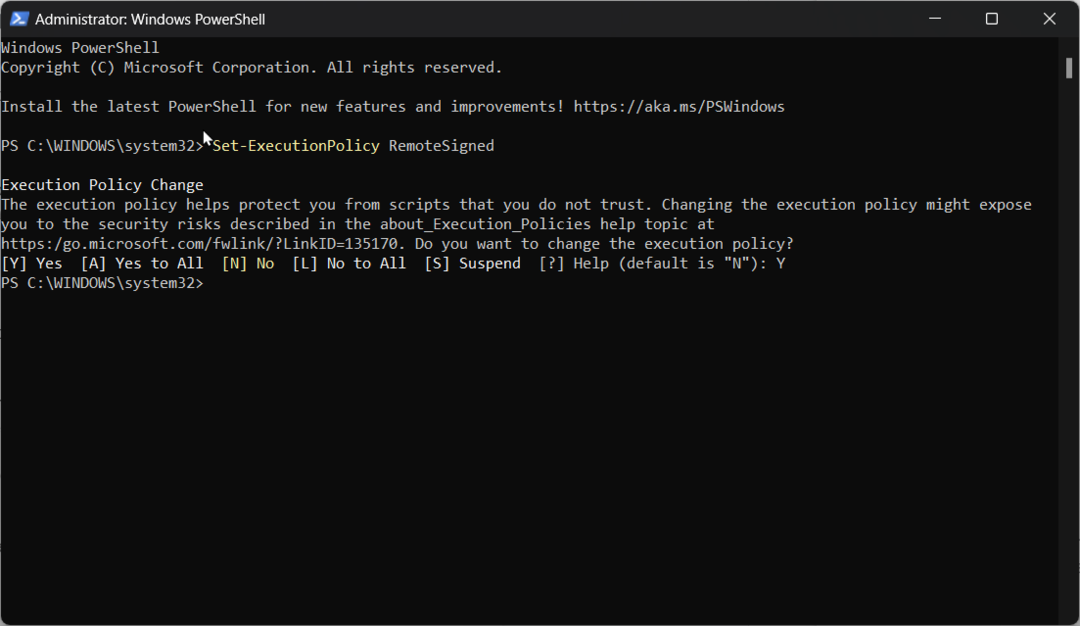

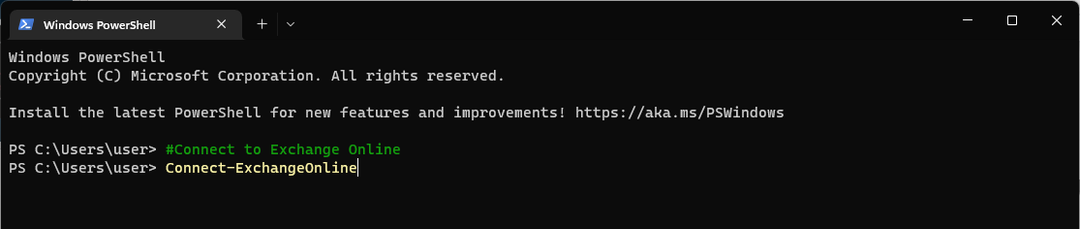

Uz uzvedību balstīta bloķēšana un ierobežošana iespējas Microsoft Defender ATP, kas izmanto dzinējus, kas specializējas draudu noteikšana, analizējot uzvedību, norādiet aizdomīgas un ļaunprātīgas darbības Exchange serveros.

Šos noteikšanas dzinējus darbina mašīnmācīšanās klasifikatori, kas balstīti uz mākoņiem, kurus apmāca ekspertu virzīta likumīgu un aizdomīgas darbības Exchange serveros.

Microsoft pētnieki pētīja aprīļa laikā izmeklētos apmaiņas uzbrukumus, izmantojot vairākus uz Exchange balstītu uzvedības noteikšanu.

Kā notiek uzbrukumi?

Microsoft arī atklāja uzbrukumu ķēdi, kuru pārkāpēji izmanto, lai apdraudētu Exchange serverus.

Šķiet, ka uzbrucēji darbojas lokālos Exchange serveros, izmantojot izvietotās tīmekļa čaulas. Ikreiz, kad uzbrucēji mijiedarbojās ar tīmekļa čaulu, nolaupītais lietojumprogrammu kopa uzbrucēja vārdā izpildīja komandu.

Tas ir uzbrucēja sapnis: tieši piezemēties serverī un, ja serverim ir nepareizi konfigurēti piekļuves līmeņi, iegūt sistēmas privilēģijas.

Microsoft arī norādīts rokasgrāmatā ka uzbrukumos tika izmantotas vairākas bezfailu metodes, kā arī pievienoti sarežģītības līmeņi draudu atklāšanā un risināšanā.

Uzbrukumi arī parādīja, ka uz uzvedību balstīta atklāšana ir organizāciju aizsardzības atslēga.

Pagaidām šķiet, ka plākstera instalēšana ir vienīgais pieejamais līdzeklis pret servera ievainojamību CVE-2020-0688.

![Saņēmēja adrese noraidīta: piekļuve liegta [kļūdas labojums]](/f/b0960ce50f403ff6957ecda69de416a3.png?width=300&height=460)