Bīstamo ievainojamību atklāja SecureWorks šī gada sākumā.

- Uzbrucējs vienkārši nolaupītu pamestu URL un izmantotu to, lai iegūtu paaugstinātas privilēģijas.

- Ievainojamību atklāja kiberdrošības uzņēmums SecureWorks.

- Microsoft to nekavējoties pievērsa, taču tas liecina par tā kiberdrošības līmeni.

Šī gada sākumā Microsoft Entra ID (kas līdz tam bija pazīstams kā Azure Active Directory) varēja viegli uzlauzt un apdraudēt hakeri, izmantojot pamestus atbildes URL. SecureWorks pētnieku komanda atklāja šo ievainojamību un brīdināja Microsoft.

Redmondā bāzētais tehnoloģiju gigants ātri novērsa ievainojamību un 24 stundu laikā pēc sākotnējā paziņojuma noņēma pamesto atbildes URL no Microsoft Entra ID.

Tagad, gandrīz 6 mēnešus pēc šī atklājuma, komanda aiz tā, atklāts emuāra ierakstā, process, kas slēpjas aiz pamestu atbilžu vietrāžu URL inficēšanas un to izmantošanas, lai aizdedzinātu Microsoft Entra ID, būtībā to apdraudot.

Izmantojot pamesto URL, uzbrucējs var viegli iegūt paaugstinātas organizācijas privilēģijas, izmantojot Microsoft Entra ID. Lieki piebilst, ka ievainojamība radīja lielu risku, un Microsoft acīmredzot par to nezināja.

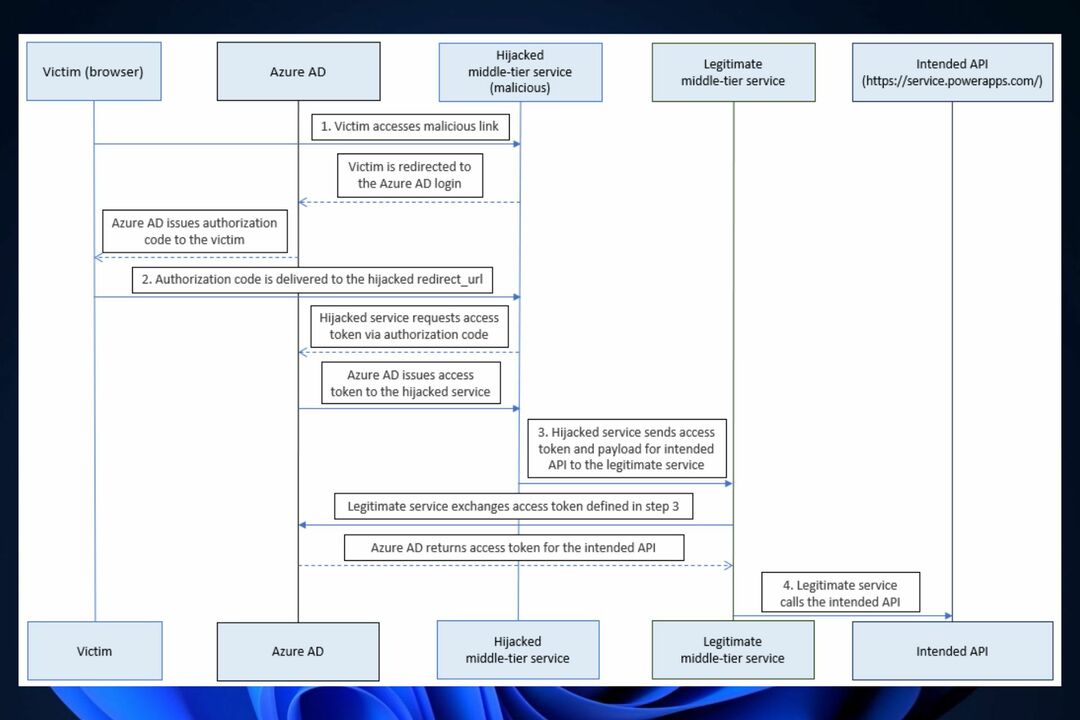

Uzbrucējs var izmantot šo pamesto URL, lai novirzītu autorizācijas kodus uz sevi, apmainot nelikumīgi iegūtos autorizācijas kodus pret piekļuves pilnvarām. Pēc tam draudu izpildītājs varētu izsaukt Power Platform API, izmantojot vidēja līmeņa pakalpojumu, un iegūt paaugstinātas privilēģijas.

SecureWorks

Šādi uzbrucējs varētu izmantot Microsoft Entra ID ievainojamību

- Uzbrucējs atklās pamesto atbildes URL un nolaupīs ar ļaunprātīgu saiti.

- Šai ļaunprātīgajai saitei tad piekļūtu upuris. Pēc tam Entra ID novirzītu upura sistēmu uz atbildes URL, kas arī ietvertu vietrādī URL autorizācijas kodu.

- Ļaunprātīgais serveris apmainās ar piekļuves pilnvaras autorizācijas kodu.

- Ļaunprātīgais serveris izsauc vidējā līmeņa pakalpojumu, izmantojot piekļuves pilnvaru un paredzēto API, un Microsoft Entra ID galu galā tiktu apdraudēts.

Tomēr pētījuma komanda atklāja arī to, ka uzbrucējs var vienkārši apmainīt autorizācijas kodus pret piekļuves marķieriem, nenododot tokenus vidējā līmeņa pakalpojumam.

Ņemot vērā to, cik viegli uzbrucējam būtu bijis efektīvi apdraudēt Entra ID serverus, Microsoft ātri novērsa šo problēmu un nākamajā dienā izlaida tās atjauninājumu.

Bet ir diezgan interesanti redzēt, kā Redmondā bāzētais tehnoloģiju gigants nekad nav pamanījis šo ievainojamību. Tomēr Microsoft vēsture ir zināmā mērā ignorējusi ievainojamības.

Šīs vasaras sākumā, uzņēmumu smagi kritizēja Tenable, citai prestižai kiberdrošības firmai, par nespēju novērst citu bīstamu ievainojamību, kas ļautu ļaundabīgām struktūrām piekļūt Microsoft lietotāju bankas informācijai.

Ir skaidrs, ka Microsoft ir kaut kādā veidā jāpaplašina sava kiberdrošības nodaļa. Ko jūs domājat par to?