Ja meklējat labāko atvērtā koda tīkla drošības rīku, atbilde ir Wazuh.

Protams, tas ir atvērtā pirmkoda risinājums, kas nodrošina aizsardzību pret darba slodzi lokālajā, virtualizētajā un mākoņa vidē.

Citiem vārdiem sakot, tas ir uzņēmuma līmeņa rīks gan mākoņa, gan galapunkta drošībai. Tās aģenti operētājsistēmām Windows, Linux macOS, Solaris, AIX un HP-UX spēj atklāt jebkādas anomālijas vai uz kārtulām balstītas pārkāpumus.

Un tas tiek darīts, skenējot visus tīkla komponentus un to žurnālus, lai sniegtu informāciju centrālajam pārvaldniekam, kas to analizēs un saglabās.

Tā kā izmaiņas faila saturā, atribūtos un atļaujās tiek uzskatītas par privātuma apdraudējumiem, Wazuh pastāvīgi uzrauga visas šādas izmaiņas.

Tomēr tas ne tikai brīdina jūs, bet arī var bloķēt piekļuvi ietekmētajai sistēmai vai izpildīt komandas, lai labotu situāciju.

Vēl viena spēcīga Wazuh priekšrocība ir integrāciju saraksts ar citiem pakalpojumiem un rīkiem, piemēram, YARA, AlienVault, Amazon Macie, VirusTotal un daudziem citiem.

Risinājums ir bezmaksas, lai jūs varētu to ieviest nekavējoties, bet, ja jums nepieciešama tehniska palīdzība, jums būs jāmaksā.

Apskatīsim dažus no tiem galvenās iezīmes:

- Analizē datus, kas saņemti no Windows, Linux macOS, Solaris, AIX un HP-UX sistēmu aģentiem, un apstrādā tos, izmantojot draudu izlūkošanas datus.

- Pārskatiet atbilstību normatīvajiem aktiem, ievainojamības, failu integritāti, konfigurācijas novērtēšanu un ne tikai Cloud drošību, bet arī konteineru drošību (Docker saimniekiem un Kubernetes piezīmēm un līdz pat konteinera līmenim pati)

- Tīmekļa lietotāja interfeiss datu vizualizācijai, analīzei un pārvaldībai

- Uzlabotas draudu izlūkošanas funkcijas

- Ļaunprātīgas programmatūras noteikšana un žurnāla datu analīze

Wazuh

Aizsargājiet savu tīkla vidi ar pilnīgu XDR un SIEM tīkla kiberdrošības risinājumu.

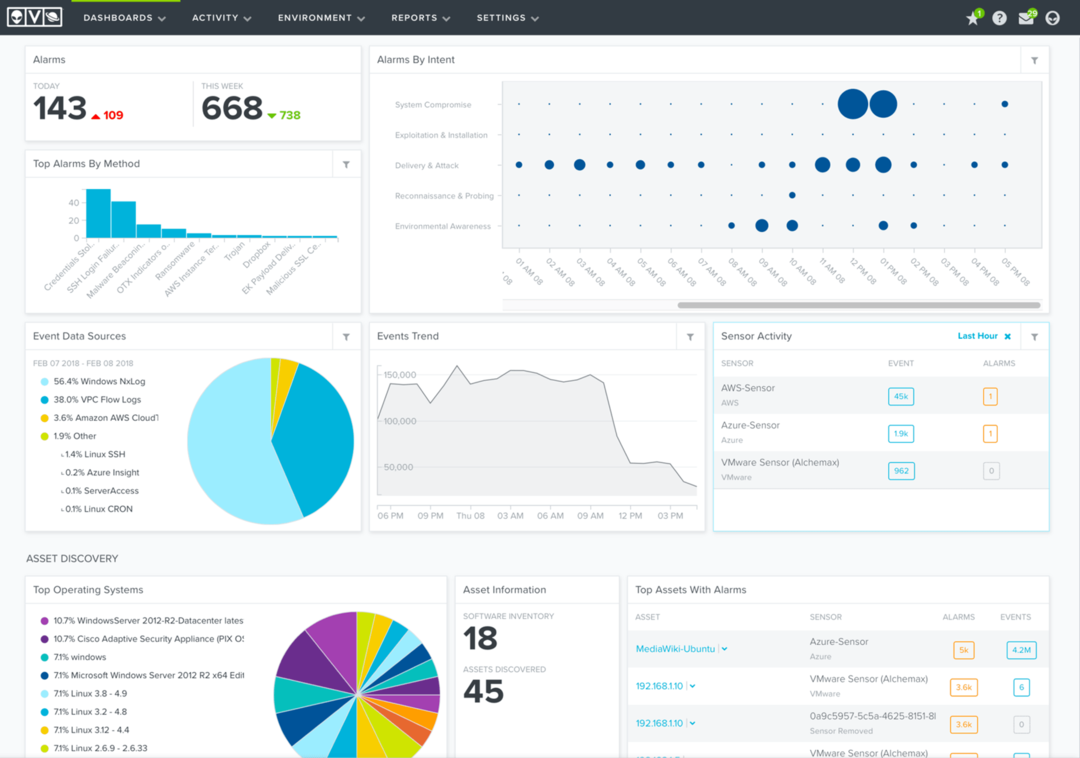

OSSIM saīsinājums no AlienVault OSSIM apzīmē atvērtā koda drošības informācijas un notikumu pārvaldību.

Salīdzinot ar Wazuh, kuram ir arī XDR komponenti, lai cīnītos pret uzbrukumiem, šim risinājumam ir tikai SIEM funkcijas.

Tas nozīmē, ka tas var noteikt tīkla notikumus un brīdināt jūs, lai jūs varētu veikt nepieciešamās izmaiņas, lai atrisinātu iespējamo problēmu.

Īsāk sakot, AlienVault OSSIM piedāvā līdzekļu atklāšanu, ievainojamības novērtējumu, ielaušanās noteikšanu, uzvedības uzraudzību un SIEM notikumu korelāciju.

Programmatūra ir balstīta uz patentēto Open Threat Exchange (OTX), kas ietver lietotāju ieguldījumu un reāllaika informācijas saņemšanu par ļaunprātīgiem saimniekiem.

Šeit ir daži no tā svarīgākās funkcijas:

- Uzrauga lokālo fizisko un virtuālo vidi

- Aktīvu atklāšana un inventarizācija

- Plašs ievainojamības novērtējums

- Nodrošina Open Threat Exchange (OTX)

- Kopienas atbalsts, izmantojot produktu forumus

⇒ gūtAlienVault OSSIM

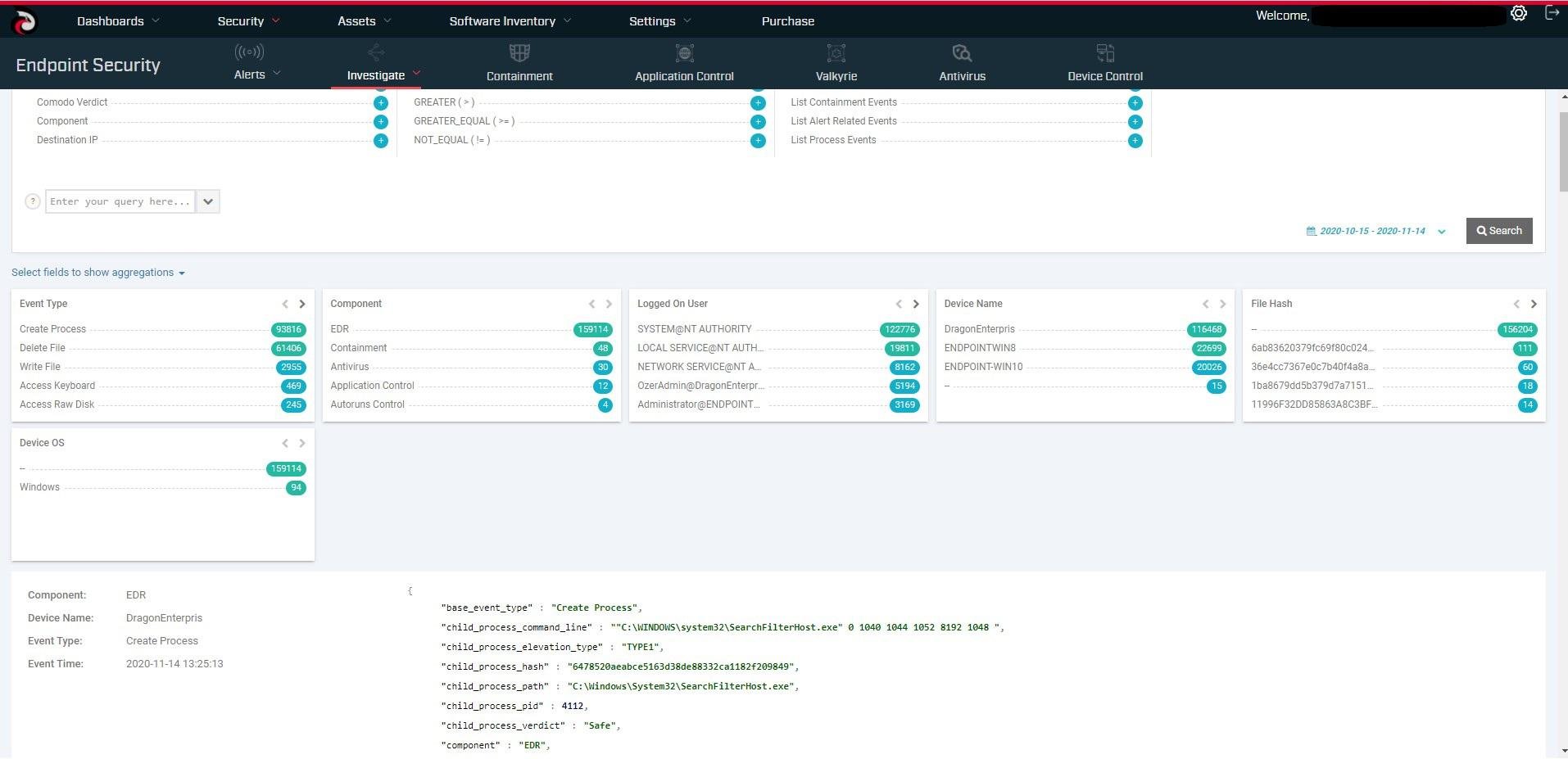

OpenEDR ir bezmaksas atvērtā koda galapunktu noteikšanas un reaģēšanas programmatūra. Tas nodrošina reāllaika analītisko noteikšanu ar Mitre ATT&CK redzamību.

Tā pamatā piedāvā notikumu korelāciju un ļaunprātīgas draudu darbības un uzvedības pamatcēloņu analīzi, lai palīdzētu aizsargāt jūsu tīklu.

Viena no labākajām OpenEDR priekšrocībām ir tā, ka to var izvietot jebkurā galapunkta vidē, un tai ir mākoņa pārvaldības konsole.

Un, ja vēlaties tai izveidot integrāciju, tas ir tikpat vienkārši kā GitHub pirmkoda izmantošana.

Apskatīsim dažus no tiem galvenās iezīmes:

- Iespējojiet nepārtrauktu un visaptverošu parametru uzraudzību

- Korelējiet un vizualizējiet galapunkta drošības datus

- Veiciet ļaunprātīgas programmatūras analīzi, anomālas uzvedības izsekošanu un padziļinātu uzbrukumu izmeklēšanu

- Veiciet labojumus un nostipriniet drošības pozīcijas, lai samazinātu risku galapunktos

- Pārtrauciet uzbrukumu mēģinājumus, sānu kustību un pārkāpumus

Ja jums ir spēcīga IT pārvaldības komanda, Metasploit var būt lielisks rīks tīkla ievainojamības pārbaudei.

Programmatūru var izmantot, lai veiktu drošības novērtējumus, paredzētu uzbrukumus un uzlabotu vispārējo izpratni par kiberdrošību.

Liela priekšrocība ir tā, ka tā ir ļoti elastīga. Varat to instalēt Windows (64 bitu), macOS un Linux darbstacijās.

Turklāt jūs atradīsiet lietošanai gatavus instalētājus ātrai ieviešanai. Un tad Metasploit var automatizēt gandrīz visas iespiešanās testa fāzes, sākot ar izmantošanas taktiku un beidzot ar pierādījumu vākšanu.

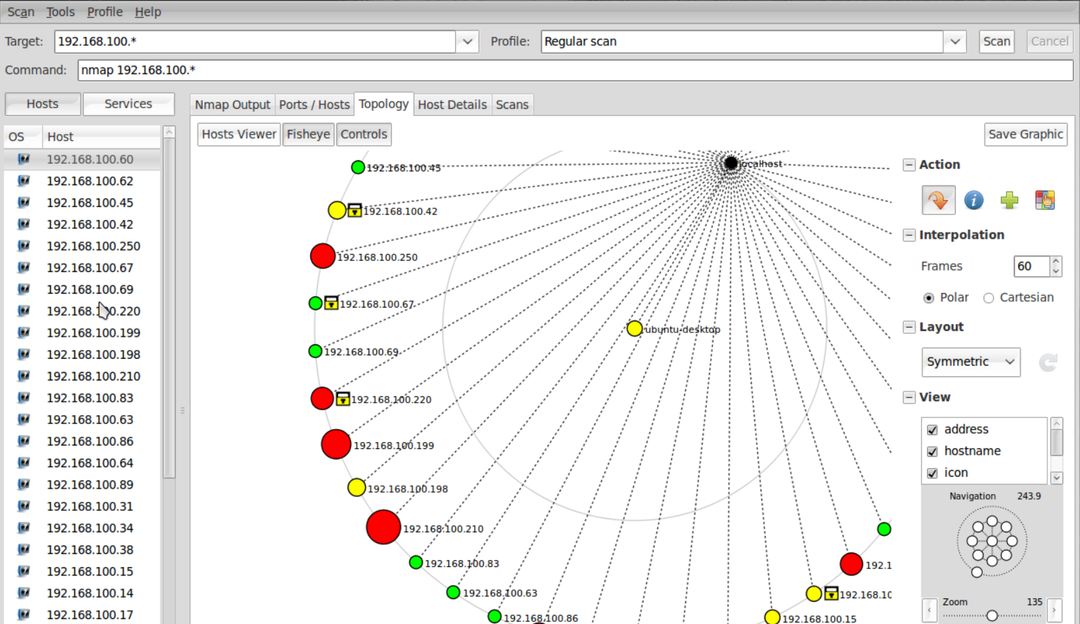

Papildus tam, ka Nmap tiek parādīts Matrix Reloaded un Ocean’s 8 kā uzlaušanas rīks, tas faktiski ir tīkla kartēšanas un vizualizācijas rīks.

Tīkla administratori to var izmantot arī tīkla inventarizācijai, pakalpojumu jaunināšanas grafiku pārvaldībai un resursdatora vai pakalpojuma darbspējas uzraudzībai.

Nmap izmanto neapstrādātas IP paketes, lai noteiktu, kuri resursdatori ir pieejami tīklā, kādus pakalpojumus piedāvā, kādas operētājsistēmas tie darbojas un daudz ko citu.

Rīki var ļoti ātri skenēt lielus tīklus, un tie darbojas visās lielākajās datoru operētājsistēmās. Jūs atradīsit oficiālās binārās pakotnes operētājsistēmām Linux, Windows un Mac OS X.

Tas nāk kā komandrindas terminālis, taču varat arī instalēt uzlabotu GUI un rezultātu skatītāju ar nosaukumu Zenmap.

Ir pieejamas arī citas integrācijas, piemēram, Ncat (elastīga datu pārsūtīšana, novirzīšana un atkļūdošanas rīks), Ndiff (skenēšanas rezultātu salīdzināšanai) un Nping (pakešu ģenerēšana un atbildes analīze rīks.

Pārbaudiet to galvenās iezīmes zemāk:

- Atbalsta desmitiem progresīvu paņēmienu tīklu kartēšanai, kas piepildīti ar IP filtriem, ugunsmūriem, maršrutētājiem un citiem šķēršļiem

- Skenē milzīgus tīklus, kuros ir burtiski simtiem tūkstošu iekārtu

- Tiek atbalstīta lielākā daļa operētājsistēmu, tostarp Linux, Microsoft Windows, FreeBSD, OpenBSD, Solaris, IRIX, Mac OS X, HP-UX, NetBSD, Sun OS, Amiga un citas.

⇒ Iegūstiet Nmap

Ar to ir pabeigta labākā atvērtā pirmkoda tīkla drošības programmatūra jūsu uzņēmumam.

Mēs ceram, ka mūsu raksts palīdzēja jums izvēlēties savām vajadzībām piemērotāko rīku un tagad esat paplašinājis savu izvēli.

Jūs varētu arī interesēt mūsu sarakstu ar labākie atvērtā koda antivīrusi jūsu sistēmai.

Ja jums ir kādi citi programmatūras ieteikumi, kas atbilst šai kategorijai, informējiet mūs par tiem tālāk sniegtajā komentāru sadaļā.