“Windows kodola hakeris” Luka Marcelli vietnē Tweeter ir publicējis video, kurā parādīts, kā viņš veiksmīgi pārkāpj Windows attālās darbvirsmas vārteju (RDG), izmantojot attālo koda izpildi (RCE).

Hack izmanto divas Windows servera drošības ievainojamības, par kurām Microsoft jau ir brīdinājis lietotājus.

Ir drošības atjauninājumi CVE-2020-0609 un CVE-2020-0610 ievainojamības, taču tikai gadījumā, ja jums ir otrās domas par to izmantošanu, šis hakeris tikko parādīja, cik reāli draudi jūsu sistēmai.

Hakeri var attālināti manipulēt ar jūsu sistēmu un datiem

Jebkurā gadījumā Microsoft nav ierosinājis citu efektīvu veidu, kā risināt šo problēmu, tāpēc, šķiet, ka patching ir vienīgais veids, kā pagaidām pasargāt savu Windows datoru no draudiem.

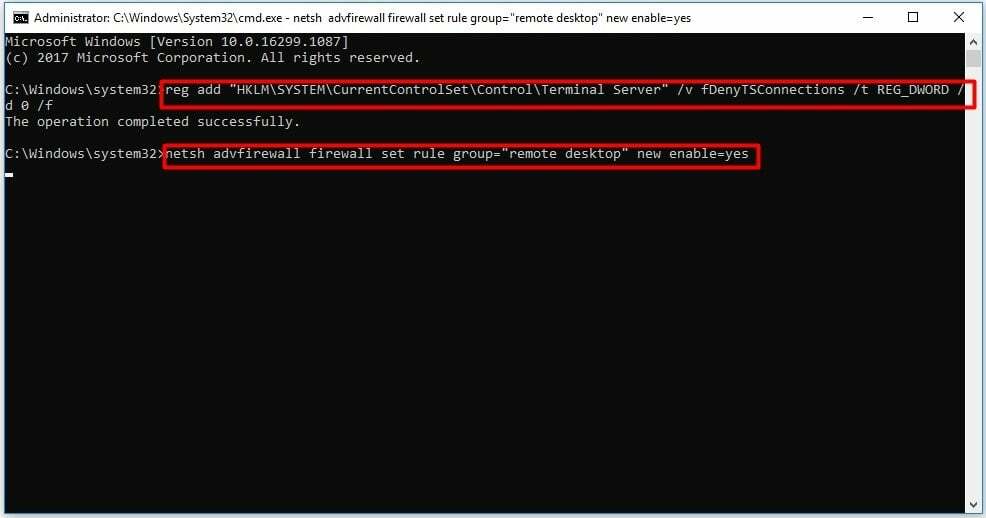

Luka iesaka atspējot UDP trafiku RDG, lai kavētu RCE uzbrukumu, tādu, kādu viņš tikko demonstrēja.

Ja atjauninājuma instalēšana nav opcija, jums jāpiemēro citi mērījumi, piemēram, atspējojiet UDP trafiku. Es mazliet pagaidīšu, līdz cilvēkiem būs pietiekami daudz laika, lai ielāpītu, pirms to izlaiž sabiedrībai 🙂

- Luka Marčelli (@layle_ctf) 2020. gada 26. janvāris

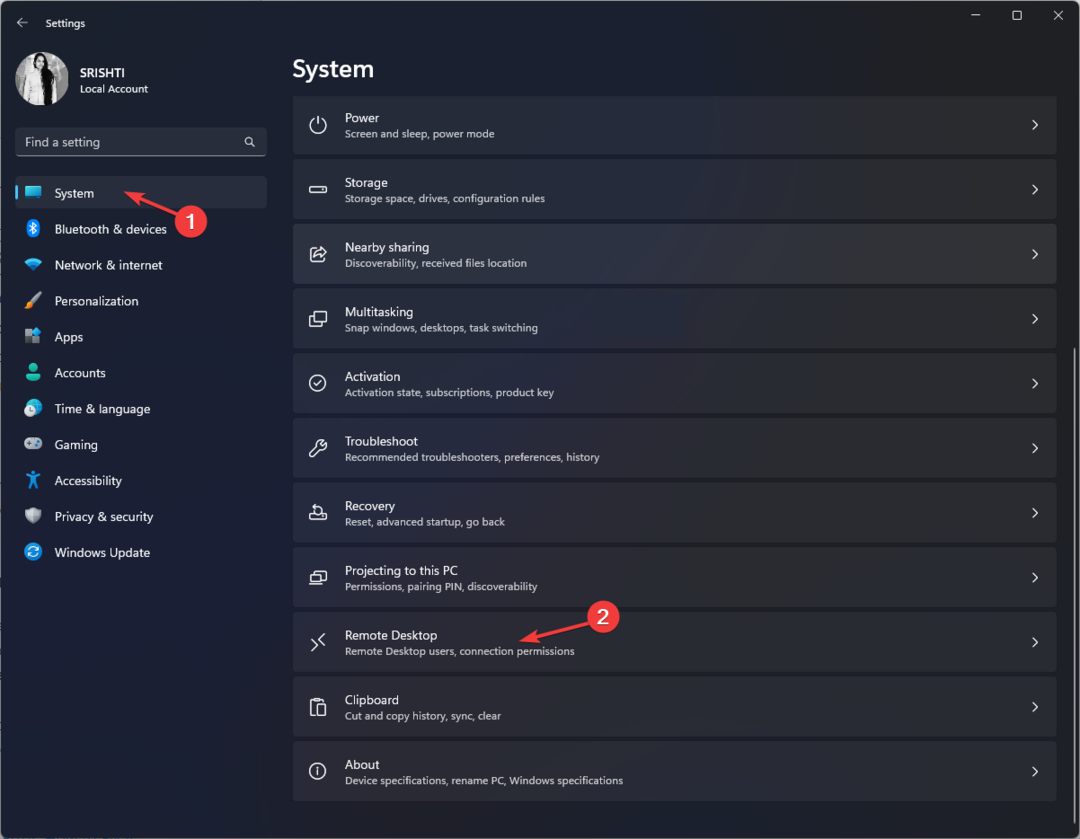

Organizācijas izmanto Windows RDG, lai ļautu saviem darbiniekiem attālināti izveidot savienojumu ar uzņēmuma IT resursiem, izmantojot jebkuru ierīci ar a attālās darbvirsmas klients pieteikumu. Šādam savienojumam parasti jābūt drošam un drošam pret uzlaušanu, it īpaši, ja tajā ir iekļauta daudzfaktoru autentifikācija.

Bet RCE uzbrukumā, kas izmanto Windows RDG drošības vājās vietas, hakerim nav jāiesniedz pareizie lietotāja akreditācijas dati, lai piekļūtu uzņēmuma failiem. Tas notiek tāpēc, ka uzbrukums notiek pirms autentifikācijas protokolu aktivizēšanas.

Sistēmas ielāpošana ir vienīgais veids, kā saglabāt drošību

RDG pati iebrucējam piešķir priekšnoteikumu attālajai piekļuvei, tāpēc viņiem pat nav jābūt fiziski tur, lai izpildītu savu ļaunprātīgo kodu. Vēl ļaunāk, iejaukšanās ir slēpta, jo mērķa sistēmai vai ierīcei “īpaši izstrādātie pieprasījumi” neprasa lietotāju mijiedarbību.

Microsoft saka, ka veiksmīga šīs ievainojamības izmantošana varētu ļaut hakerim izvietot jaunas programmas vai skatīt / mainīt datus. Organizācijas, kurām ir konfidenciāla personas informācija, nevēlētos uzņemties šo risku, īpaši ņemot vērā stingrākus datu aizsardzības noteikumus visā pasaulē.

Windows operētājsistēmas veidotājs agrāk ir identificējis citus Attālās darbvirsmas protokola (RDP) ievainojamības tas var būt jūsu uzmanības vērts. Arī šīm kļūdām ir labojumi. Lai būtu drošībā, apsveriet iespēju sekot līdzi jaunākie ielāpu otrdienas atjauninājumi.

- LASI TĀLĀK: Labākā programmatūra pret hakeriem operētājsistēmai Windows 10 [2020 Guide]

![Nav pietiekami daudz vietas, lai pabeigtu šo darbību [Labot]](/f/ff05fa8e3871c9d7f7403c80e6c770d5.png?width=300&height=460)