- Microsoft brīdina savus lietotājus un iesaka viņiem nekavējoties rīkoties, lai saglabātu aizsardzību.

- Vietne ir atklājusi jaunu pikšķerēšanas kampaņu Microsoft 365 Defender draudu izlūkošanas komanda.

- Uzbrucēji apvieno šīs saites ar sociālās inženierijas ēsmām, kas uzdodas par labi zināmiem produktivitātes rīkiem.

- Lai viss šķistu normāls, hakeri izmanto Google reCAPTCHA, lai bloķētu visus dinamiskās skenēšanas mēģinājumus.

Redmondā bāzētais tehnoloģiju uzņēmums izdeva brīdinājumu visiem saviem lietotājiem, mudinot viņus veikt atbilstošas darbības, lai saglabātu aizsardzību.

Eksperti izseko plašu akreditācijas datu pikšķerēšanas kampaņu, kuras pamatā ir atvērtas novirzīšanas saites, vienlaikus ierosinot, ka tā var aizsargāties pret šādām shēmām.

Šī ir tikai viena no daudzām šādām shēmām, kuras pēdējo mēnešu laikā mēģinājušas veikt ļaunprātīgas trešās puses, tāpēc mums patiešām vajadzētu nopietni uztvert šo brīdinājumu un darīt visu iespējamo, lai aizsargātu savus sensitīvos datus.

Microsoft palielina izpratni par jaunu pikšķerēšanas uzbrukumu

Pat ja novirzīšanas saites e-pasta ziņojumos ir būtisks instruments, lai nogādātu adresātus uz trešo pušu vietnēm vai izsekojiet klikšķu skaitu un novērtējiet pārdošanas un mārketinga kampaņu panākumus, ir arī citi veidi, kā rīkoties labi.

An atvērta novirzīšana ir, kad tīmekļa lietojumprogramma ļauj HTTP parametram saturēt lietotāja piegādātu URL, kas izraisa HTTP pieprasījuma novirzīšanu uz atsauces resursu.

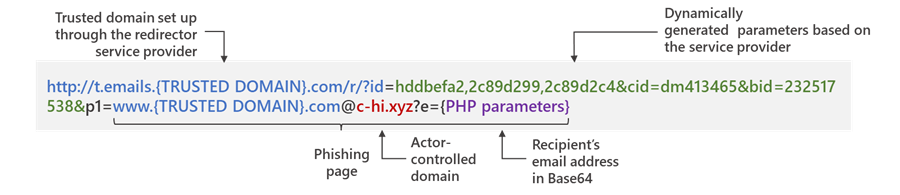

Konkurenti var ļaunprātīgi izmantot šo pašu paņēmienu, lai novirzītu šādas saites uz savu infrastruktūru, vienlaikus saglabājot uzticamā domēna pilnu URL.

Tas palīdz viņiem izvairīties no ļaunprātīgas programmatūras dzinēju analīzes, pat ja lietotāji mēģina virzīt kursoru uz saitēm, lai pārbaudītu, vai nav aizdomīga satura pazīmes.

Microsoft 365 Defender draudu izlūkošanas komanda izstrādāja šo tēmu un detalizēti paskaidroja, kā šie uzbrukumi tiek veikti emuāra ziņa.

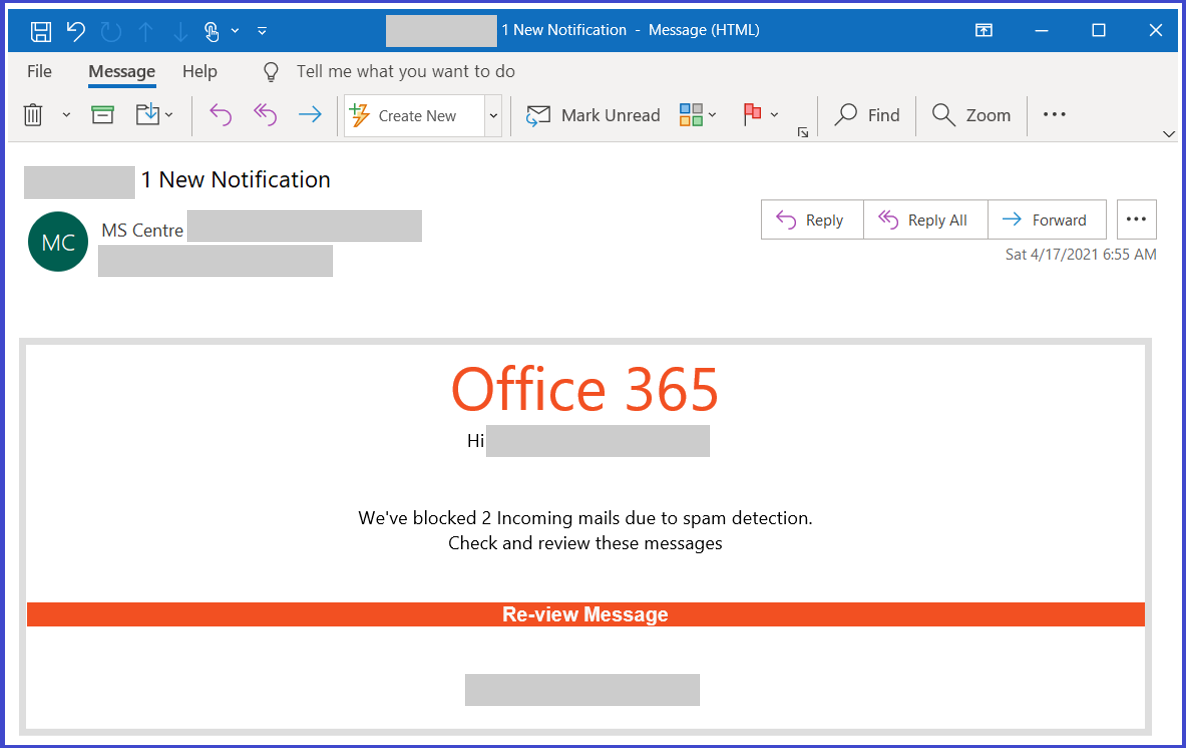

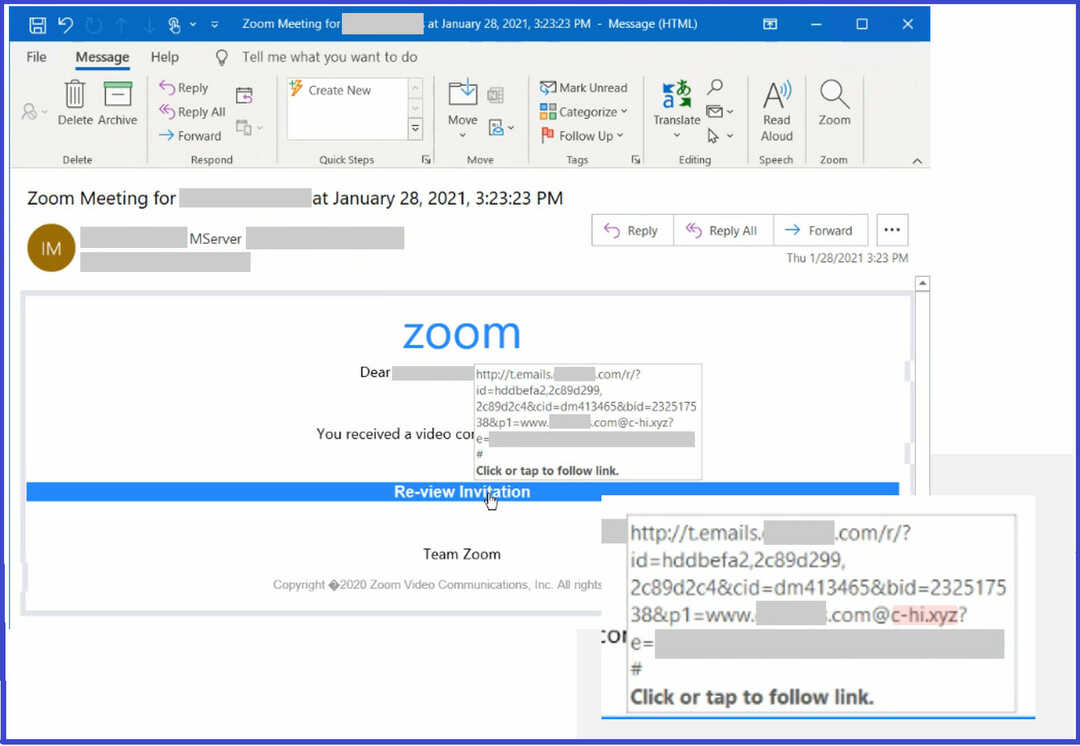

Uzbrucēji apvieno šīs saites ar sociālās inženierijas ēsmām, kas uzdodas par labi zināmiem produktivitātes rīkiem un pakalpojumiem, lai piesaistītu lietotājus klikšķināšanai. Šādi rīkojoties, tiek novirzīti vairāki novirzīšanas gadījumi, tostarp CAPTCHA verifikācijas lapa, kas rada papildu sajūtu leģitimitāti un mēģinājumus izvairīties no dažām automatizētām analīzes sistēmām-pirms lietotāja novirzīšanas uz viltotu pierakstīšanos lappuse. Tas galu galā noved pie akreditācijas kompromisa, kas atver lietotāju un viņa organizāciju citiem uzbrukumiem.

Lai potenciālos upurus veiksmīgi novirzītu uz pikšķerēšanas vietnēm, ziņojumā iekļautie novirzīšanas URL ir iestatīti, izmantojot likumīgu pakalpojumu.

Faktiski pēdējie aktiera kontrolētie domēni, kas atrodas saitē, izmanto augstākā līmeņa domēnus .xyz, .club, .shop un .online, taču tie tiek nodoti kā parametri, lai nokļūtu garām e -pasta vārtejai risinājumi.

Microsoft paziņoja, ka šīs uzlaušanas kampaņas ietvaros ir atklājis vismaz 350 unikālus pikšķerēšanas domēnus.

Visefektīvākais hakeru rīks ir pārliecinoši sociālās inženierijas mānekļi, kas, domājams, ir paziņojumu ziņojumi tādas lietotnes kā Office 365 un tālummaiņa, labi izstrādāta atklāšanas novēršanas tehnika un izturīga infrastruktūra uzbrukumiem.

Un, lai vēl vairāk palielinātu uzbrukuma uzticamību, noklikšķinot uz speciāli izveidotās saites novirzīšanas novirzīt lietotājus uz ļaunprātīgu galveno lapu, kurā tiek izmantota Google reCAPTCHA, lai bloķētu jebkādu dinamisku skenēšanu mēģinājumi.

Pēc CAPTCHA pārbaudes pabeigšanas upuriem tiek parādīta krāpnieciska pieteikšanās lapas atdarināšana pazīstams pakalpojums, piemēram, Microsoft Office 365, lai, iesūtot, pārvilktu paroles informāciju.

Ja cietušais ievada paroli, lapa tiek atsvaidzināta ar kļūdas ziņojumu, kas paziņo, ka sesijai iestājās taimauts, un liek apmeklētājam vēlreiz ievadīt paroli.

Šī ir datu validācijas prakse, kas neatšķiras no dubultās izvēles rituāla, ko izmanto e-pasta mārketinga saraksta pakalpojumi, lai nodrošinātu atbilstību surogātpasta likumiem.

Pikšķerēšanas upuri tiek novirzīti uz likumīgu Sophos drošības vietni, norādot nepatiesi, ka e -pasta ziņojums, kas tika paziņots par izgūšanu, ir izlaists.

Tagad, kad mēs apzināmies briesmas, mēs varam turpināt un nekavējoties veikt atbilstošas darbības, samazinot risku kļūt par vēl vienu statistiku šajā kiberkarā.

Vai jūs darāt visu iespējamo, lai pasargātu sevi no pikšķerēšanas mēģinājumiem? Informējiet mūs komentāru sadaļā zemāk.