Pēc nesenajiem kiberuzbrukumiem Petija un WannaCry, Microsoft ieteica visiem Windows 10 lietotājiem noņemt neizmantotos, bet joprojām neaizsargātos SMBv1 failu koplietošanas protokols no viņu mašīnām, lai būtu drošībā. Abi ransomware varianti izmantoja šo konkrēto izmantošanu, lai atkārtotu, izmantojot tīkla sistēmas.

Izslēdziet protokolu, jo parādījās vecs trūkums

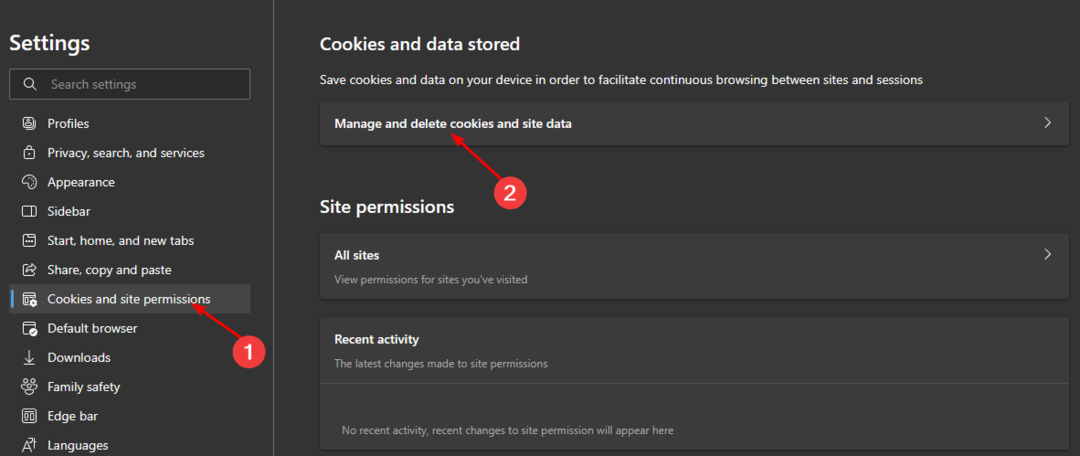

Ja vēl neesat izslēdzis protokolu, apsveriet iespēju to darīt. Iesācējiem jauni ransomware varianti varētu vēlreiz streikot un varētu izmantot to pašu ievainojamību, lai šifrētu failus. Vēl viens iemesls ir fakts, ka nesenā DEF CON hakeru konferencē tikko tika atklāts vēl viens 20 gadus vecs trūkums.

SMB drošības trūkums, ko sauc par SMBLoris

Drošības pētnieki atklāja šo RiskSense drošības trūkumu un paskaidroja, ka tas varētu novest pie DoS uzbrukumi, kas ietekmē katru SMB protokola versiju un visas Windows versijas kopš Windows 2000. Spocīgs, vai ne? Vēl vairāk - ar Raspberry Pi un tikai 20 Python koda rindiņām būs pietiekami, lai nomestu Windows serveri.

SMB ievainojamība tika atklāta, analizējot EternalBlue - noplūdušo SMB ekspluatāciju, kas ir neseno ransomware uzbrukumu avots. Uzņēmumu klientiem ir stingri ieteicams bloķēt piekļuvi internetam SMBv1, lai saglabātu drošību.

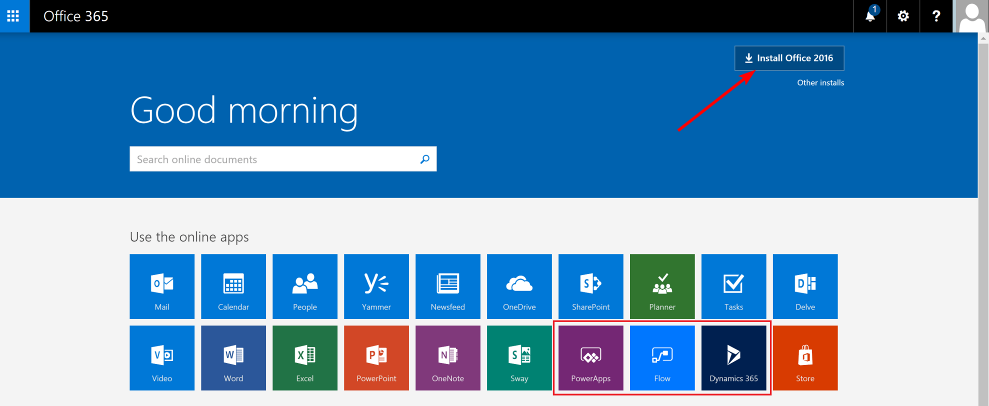

Microsoft plāno pilnībā noņemt SMBv1 no Windows 10 Fall Creators atjauninājums tāpēc viss jautājums varētu nebūt tik drausmīgs, kā šķiet tagad. Bet, lai pārliecinātos, ka visiem, kas darbojas ar vecākām Windows versijām, būtu jāzina, ka šī problēma viņus joprojām ietekmēs, un šī iemesla dēļ ieteicams atspējot SMBv1 protokolu.

SAISTĪTIE STĀSTI, KAS PĀRBAUDĪT:

- Microsoft novērš vēl vienu nopietnu Windows Defender ievainojamību

- Microsoft novērš Windows Defender attālās koda izpildes ievainojamību

- Galvenais Microsoft Windows Defender trūkums, ko atklāja Google darbinieks, plāksteris tika izlaists uzreiz